La funzionalità di BitLocker che consente di crittografare anche il contenuto della partizione di sistema (quella contenente l’installazione di Windows) è utilizzabile solo nelle edizioni Pro, Enterprise e Ultimate di Windows.

Le edizioni Home di Windows 8.1 e Windows 10 consentono di usare una “versione semplificata” di BitLocker, chiamata Crittografia dispositivo che però salva automaticamente le chiavi crittografiche sui server Microsoft e non ne consente il download in locale.

Nell’articolo Differenza tra Bitlocker, EFS e Crittografia del dispositivo abbiamo messo in evidenza le principali differenze tra BitLocker e Crittografia dispositivo mentre nel successivo Cancellare le chiavi crittografiche dai server Microsoft abbiamo visto come eliminare le chiavi crittografiche salvate sulla cloud.

La funzionalità Crittografia dispositivo può infatti risultare attiva per default sui sistemi dotati di chip TPM (Trusted Platform Module) e non tutti potrebbero apprezzare l’idea che le chiavi crittografiche per decodificare il contenuto del proprio hard disk vengano conservate su server gestiti da terzi e situati, spesso, a migliaia di chilometri di distanza.

BitLocker, la soluzione più completa per proteggere crittografare il contenuto del disco

Rispetto a Crittografia dispositivo, BitLocker è senza ombra di dubbio molto più completa e versatile. Tanto che la funzionalità BitLocker Drive Encryption non viene concessa agli utenti delle edizioni Home di Windows 8.1 e Windows 10.

Quando si decide di crittografare il contenuto del disco con BitLocker è fondamentale riporre massima attenzione nella gestione della cosiddetta chiave di ripristino.

Portandosi in questa pagina (previo login con il proprio account utente Microsoft), è possibile sapere quante e quali chiavi di ripristino sono eventualmente memorizzate sui server Microsoft. È importante effettuare il login con lo stesso account usato sul sistema locale protetto con BitLocker.

Al momento dell’attivazione della crittografia del disco con BitLocker, viene richiesto se le chiavi di ripristino debbano essere salvate e conservate sui server remoti di proprietà di Microsoft (impostazione di default) oppure salvate ad esempio su un file (chiavetta USB, unità esterna e così via).

Windows, già in fase di installazione, tende ad usare – per impostazione predefinita – l’approccio che implica l’upload delle chiavi sui server Microsoft. Sarebbe auspicabile che, in futuro, l’utente possa subito direttamente intervenire su questa impostazione.

Le impostazioni di BitLocker si regolano digitando, nella casella di ricerca di Windows, Gestione BitLocker.

Se il sistema non dovesse più sbloccare l’unità cifrata BitLocker all’avvio, basterà digitare – non appena richiesto – la corretta chiave di ripristino.

Tale chiave potrà essere recuperata da un file creato in precedenza (durante la configurazione di BitLocker), letta da un foglio stampato oppure recuperata dai server Microsoft (se ivi conservata).

Per identificare la chiave di ripristino corretta, basterà leggere l’ID della chiave (ID Key) nella finestra visualizzata al boot e confrontarlo con le informazioni presenti in questa pagina, su file o su foglio cartaceo.

In ambiente Windows, per sbloccare un’unità protetta con BitLocker, basterà accedere alla finestra Gestione BitLocker, cliccare su Sblocca unità quindi su Inserisci chiave di ripristino.

Sbloccare un’unità protetta con BitLocker usando una chiavetta USB

Sui sistemi che dispongono di chip TPM è possibile utilizzare anche un’unità USB esterna come strumento per lo sblocco del sistema protetto con BitLocker.

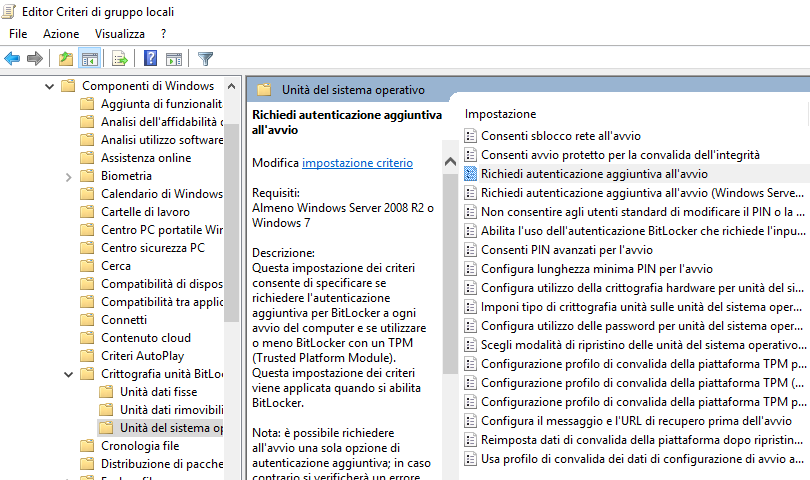

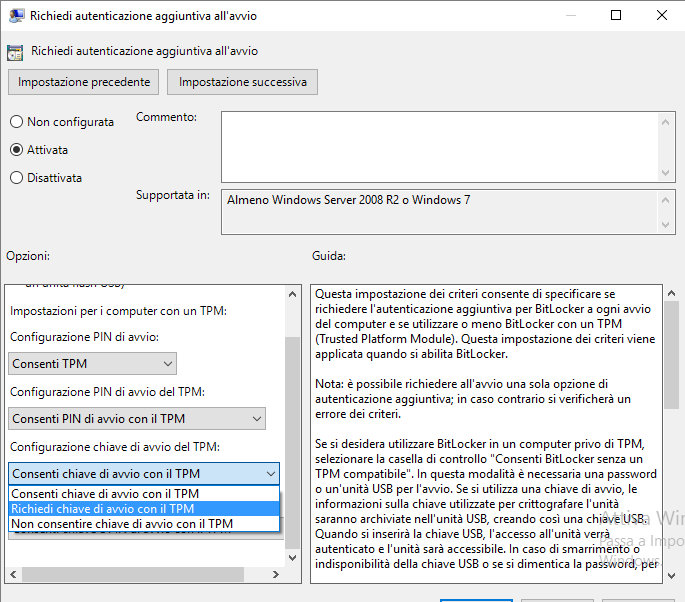

Dall’Editor criteri di gruppo locali (Windows+R, gpedit.msc), si dovrà innanzi tutto selezionare Configurazione computer, Modelli amministrativi, Componenti di Windows, Crittografia unità BitLocker, Unità del sistema operativo quindi fare doppio clic sulla regola Richiedi autenticazione aggiuntiva all’avvio e attivarla (opzione Attivata).

Nella stessa schermata, in corrispondenza del menu a tendina Configurazione chiave di avvio del TPM, bisognerà selezionare Richiedi chiave di avvio con il TPM.

A questo punto, si dovrà ricorrere al comando manage-bde per configurare l’unità USB per sblocco dell’unità BitLocker.

Si dovrà quindi collegare la chiavetta USB da usare come unità per sblocco, annotare la lettera identificativa di unità assegnatale da Windows, aprire il prompt dei comandi come amministratore quindi digitare:

Al posto di x: bisognerà specificare la lettera identificativa di unità associata all’unità USB.

Il comando permette di impostare l’unità per sbloccare il disco C: (sostituire la lettera di unità, se necessario).

La chiave crittografica necessaria per sbloccare l’unità protetta da BitLocker sarà a questo punto salvata nell’unità USB come file nascosto con estensione .BEK.

Ogni volta che si effettuerà il boot del sistema, verrà richiesto di inserire la chiavetta USB di sblocco.

Tale chiavetta dovrà essere gelosamente custodita perché un malintenzionato che ne copiasse il contenuto, sarà in grado di accedere al contenuto del sistema ogniqualvolta ne avesse la disponibilità fisica.

Nel caso in cui, successivamente, si volesse disattivare la funzionalità di protezione, basterà tornare nella stessa policy dell’Editor criteri di gruppo e impostare su Consenti autenticazione aggiuntiva all’avvio la voce Richiedi autenticazione aggiuntiva all’avvio.

Da prompt, aperto con i diritti di amministratore, bisognerà invece digitare:

In questo modo tornerà ad essere usato unicamente il chip TPM per sbloccare l’unità protetta con BitLocker.

/https://www.ilsoftware.it/app/uploads/2023/05/img_14149.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/windows-10-invita-passare-account-microsoft-locale.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/mcirosoft-store-piu-veloce-novita.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/intel-sst-aggiornamento-windows-10-11.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/banner-passaggio-windows-10-11-PC-non-compatibili.jpg)