Ne avevamo già parlato in passato ma il problema, nelle ultime settimane, sta divenendo piuttosto sentito anche in Italia: visitando siti web come Google, Facebook, Repubblica e così via, viene effettuato un redirect verso le pagine del noto virus Polizia di Stato, Polizia postale, Arma dei Carabinieri,… (vedere anche Virus Polizia di Stato: rimuovere il malware con quattro diversi metodi e Virus polizia di stato anche su Android, ecco come si presenta) oppure un reindirizzamento su pagine truffaldine che invitano ad installare (falsi) aggiornamenti di Java, Flash Player o di altri componenti (in realtà malware).

Il redirect verso pagine malevole sembra verificarsi sui dispositivi connessi alla medesima rete locale (desktop, notebook, smartphone, tablet,…), nonostante i software antimalware non segnalino la presenza di alcuna infezione.

Il reindirizzamento avviene su tutti quei dispositivi ove non sia stato configurato manualmente l’utilizzo di server DNS specifici e che quindi richiedano esplicitamente al router gli indirizzi dei DNS da utilizzare (assegnazione via DHCP).

Il DNS, acronimo di Domain Name System, è un servizio utilizzato per la risoluzione degli indirizzi “mnemonici” in IP. In altre parole, si tratta dei server che trasformano un indirizzo come www.google.it in un IP del tipo 74.125.232.112.

Ogniqualvolta si digita nel browser un indirizzo contenente un nome a dominio (es. www.ilsoftware.it), viene interrogato un server DNS (spesso, quello gestito dal provider Internet utilizzato per connettersi alla Rete) che controllerà, in primis, la presenza di una voce nella sua cache. Nel caso in cui la corrispondenza nome-IP venga individuata, il DNS restituisce subito l’IP corretto.

Se, di contro, il nome a dominio non è presente nella cache del server DNS, questi provvede a contattare uno dei root DNS server. A questo punto, ottenuta la risposta, il DNS arricchirà la propria cache in modo tale che eventuali successive richieste non debbano essere più inoltrate al server root.

I server DNS che i fornitori della connessione Internet mettono a disposizione sono quelli più frequentemente utilizzati dalla clientela. Nulla vieta, tuttavia, di sfruttare i DNS messi a disposizione da altri provider o da specifiche società.

Chi fosse intenzionato a modificare i DNS utilizzati sui propri sistemi potrebbe essere spinto a farlo anche perché alcuni server forniscono delle funzionalità aggiuntive molto apprezzabili. Alcuni DNS, ad esempio, dispongono di speciali “liste nere”, continuamente aggiornate, che consentono di bloccare tentativi di visita verso siti web che pongono in essere truffe online (phishing), distribuiscono malware oppure veicolano contenuti di dubbio gusto.

– Nell’articolo DNS sicuri con Angel DNS: protezione contro malware e siti sconvenienti, abbiamo presentato un pratico software gratuito che consente di abilitare i DNS dotati di capacità di filtro.

– Nel successivo approfondimento Cambiare DNS, indirizzo IP e le altre impostazioni della scheda di rete a seconda del luogo in cui ci si trova, dedicato in particolare agli utenti Windows, abbiamo poi spiegato come sia possibile richiedere un cambio automatico delle impostazioni DNS a seconda che ci si trovi al lavoro, a casa oppure in un altro luogo.

– Con l’approfondimento Cambiare DNS in Android: come fare ci siamo voluti soffermare sulle modalità per cambiare i DNS su piattaforma Android.

– Nell’articolo Controllare i siti visitati da router, rete locale e WiFi con OpenDNS, abbiamo invece presentato una strategia che permette di monitorare i siti web visitati da tutti i sistemi (anche dispositivi mobili) connessi alla rete locale.

La strategia che i criminali informatici stanno sempre più utilizzando nelle ultime settimane, consiste nel modificare i DNS sui router degli utenti sostituendo quelli manualmente impostati (o ricevuti dal provider Internet) con server DNS malevoli contenenti cioè record alterati.

Supponiamo che sul router fossero stati precedentemente impostati i server DNS di Google (8.8.8.8 e 8.8.4.4).

Si supponga che tali DNS risolvano, ad esempio, l’indirizzo “mnemonico” di Facebook con l’IP 31.13.81.128.

Per accertarlo, è possibile digitare, dal prompt dei comandi di Windows, quanto segue:

Inserendo l’indirizzo 31.13.81.128, nella casella pubblicata in questa pagina, ci si accorgerà immediatamente che trattasi di un IP di proprietà di Facebook (tutto corretto!).

Il server DNS modificato sul router da parte dei criminali informatici, invece, molto probabilmente non risolverà www.facebook.com come 31.13.81.128 (o comunque con l’IP di un’altra macchina appartenente all’infrastruttura di Facebook) ma con un IP arbitrario, tipicamente facente riferimento ad una pagina truffaldina.

Sarà facile verificarlo digitando, al prompt dei comandi, quanto segue:

Al posto di IP_DNS_MALEVOLO dovrà essere ovviamente specificato l’IP del DNS che si è trovato nel pannello di configurazione del proprio router al posto degli indirizzi precedentemente impostati.

Inserendo l’IP restituito nella casella pubblicata in questa pagina si noterà immediatamente come esso non sia di proprietà di Facebook.

Perché i DNS sono modificati sul router? Come avviene l’attacco

Oggigiorno ci si collega alla rete Internet, da postazione fissa, utilizzando un router dotato di funzionalità NAT: la stessa connessione di rete risulta così condivisibile e contemporaneamente utilizzabile da parte di più sistemi. L’utilizzo di router dotati di funzionalità firewall, inoltre, permette di fidare su un buon livello di protezione contro alcune tipologie di minacce provenienti dalla rete Internet. A tal proposito, suggeriamo la lettura dei nostri articoli:

– Configurare router: guida per tutti i modelli ed i provider Internet

– Aprire porte sul router e chiuderle quando non più necessario

– Connessione Internet lenta: come diagnosticare e risolvere il problema

Tutti i router disponibili oggi sul mercato permettono la loro configurazione attraverso una comoda interfaccia web, accessibile digitando nel browser web, ad esempio, indirizzi IP locali come 192.168.1.1 e 192.168.0.1.

Alcune interfacce per l’amministrazione dei router, tuttavia, presentano delle vulnerabilità che espongono ad attacchi XSS, CSRF, command injection o comunque basati su una procedura di autenticazione insicura.

Una vulnerabilità XSS si presenta nel momento in cui un’applicazione prende in carico i dati ricevuti in ingresso reinviandoli poi al browser web senza operare una validazione dell’input o senza codificarlo in alcun modo. Malintenzionati possono sfruttare falle XSS per eseguire script nocivi attraverso il browser web dell’utente, sottraendo dati di autenticazione, invocando il download di malware, modificando porzioni del sito web visitato.

Gli attacchi CSRF (Cross Site Request Forgery) si concretizzano inviando ad una applicazione web delle richieste sfruttando le autorizzazioni di un utente “trusted”, ad esempio una persona che abbia effettuato il login su un determinato sito web.

Supponiamo che l’utente Bob sia loggato su un sito web di una banca e che, non effettuando il login, egli acceda – ad esempio – ad una pagina web dove il malintenzionato Mallory ha pubblicato un messaggio. Il messaggio preparato da Mallory contiene, ad esempio, una tag html IMG che fa riferimento ad uno script residente sul server della banca di Bob.

Visitando la pagina “dannosa”, Bob potrebbe quindi inconsapevolmente dare il via ad un’operazione che lui non ha richiesto.

Ecco perché è sempre consigliabile effettuare il logout da qualsiasi servizio online si stia utilizzando.

Un esempio su tutti? La vulnerabilità CSRF scoperta dal ricercatore Petko D. Petkov a fine 2007 all’interno del servizio Google GMail.

In alcune schermate dimostrative pubblicate sul sito Gnucitizen.org, Petkov illustrò una possibile forma di attacco: “nell’esempio, l’aggressore prepara un filtro aggiuntivo che permette di estrarre le e-mail con allegato e le inoltra ad un altro indirizzo e-mail di sua scelta”, dichiarò il ricercatore. Un attacco potrebbe innescarsi nel momento in cui l’utente visiti un sito web maligno, opportunamente sviluppato per far leva sulla lacuna di sicurezza, rimanendo loggato al servizio GMail. Il sito maligno avvierà poi quello che Petkov definisce “multipart/form-date POST“, un comando che può essere impiegato per caricare file, inviandolo all’application programming interface di GMail. L’aggressore avrà la possibilità di “iniettare” un filtro personalizzato a quelli usati da GMail.

La vittima dell’attacco sarà costantemente “sotto scacco” (la sua posta elettronica, nell’esempio, continuerà ad essere inoltrata a terzi, a sua insaputa e senza la sua autorizzazione) finché il filtro “maligno” sarà presente nella scheda Impostazioni, Filtri del servizio GMail. Google, da parte sua, comunicò poi di aver risolto il problema.

Nel caso dei router equipaggiati con un’interfaccia di amministrazione web vulnerabile (falla CSRF), un aggressore può riuscire a modificare i server DNS, inserendo IP arbitrari, semplicemente provocando il caricamento – ad esempio usando semplice codice JavaScript – di un URL locale con cui viene richiesto al router di alterare i DNS.

Inserendo in un qualunque sito web (o negli elementi richiamati da qualsiasi pagina visitata in Rete) codice JavaScript in grado di richiamare URL simili a http://admin:admin@192.168.1.1/..., l’aggressore potrebbe essere in grado di modificare i DNS sul router. L’attacco risulterà efficace, ovviamente, solo sui router vulnerabili. Come si vede, vengono utilizzate accoppiate nome utente/password standard (del tipo admin,admin o admin,password).

La prima regola d’oro è quindi quella di cambiare immediatamente la password di default utilizzata per l’accesso all’interfaccia di amministrazione del router e di effettuare il logout dallo stesso pannello di configurazione del dispositivo, dopo aver terminato il proprio lavoro.

Esistono in circolazione anche molti router affetti dalla cosiddetta falla ROM-0.

In questo caso, l’aggressione non ha luogo partendo da link o codici presenti in pagine web malevole o su e-mail in arrivo nella propria casella di posta ma sfrutta una pericolosissima lacuna di sicurezza introdotta in alcuni dispositivi.

Con alcuni modelli di router che sono equipaggiati con il sistema operativo ZynOS, l’aggressore remoto può provare a collegarsi all’indirizzo http://IP_ROUTER_VULNERABILE/rom-0.

Ottenendo risposta, questi potrà scaricare una porzione della memoria del router vulnerabili.

Utilizzando uno script eseguito in locale oppure uno dei tanti strumenti disponibili online, lo stesso aggressore può agevolmente decomprimere e decodificare il file ottenendo la password per l’accesso al router vulnerabile.

Dal momento che l’attacco, per andare a buon fine, non necessita di alcuna interazione da parte dell’utente, l’aggressore può effettuare una scansione di interi gruppi di IP alla ricerca di router vulnerabili.

Inoltre, dal momento che le operazioni di scansione ed attacco possono essere automatizzate utilizzando semplici script, è immediato comprendere in che modo questo tipo di aggressioni abbiano preso piede anche nel nostro Paese.

Risolvere il problema dei DNS modificati sul router

Per eliminare i DNS modificati sul router e fare in modo che il problema non si riproponga in futuro, suggeriamo l’applicazione dei seguenti passi:

1) Effettuare, da un qualsiasi dispositivo connesso al router, in rete locale, questo test.

Si tratta di una verifica sviluppata dall’autorità che, nella Repubblica Ceca, si occupa dell’assegnazione dei nomi a dominio.

La pagina web è in grado di rilevare l’indirizzo IP con cui ci si presenta e che nel 99% dei casi (a meno che non si utilizzino applicazioni per il mascheramento dell’IP) è l’indirizzo assegnato dal provider Internet al proprio router al momento della connessione.

Facendo clic su Test, quindi, è immediatamente possibile stabilire se il proprio dispositivo risulta o meno vulnerabile ad attacchi provenienti dall’esterno.

2) Accedere all’interfaccia di configurazione del router (di solito basta cliccare qui oppure qui).

Nel caso in cui le password di default (generalmente admin,admin o admin,password) non funzionassero, è altamente probabile che oltre ad essere stati modificati i server DNS, gli aggressori abbiano alterato anche username e password predefinite. In questo caso, bisognerà operare un reset completo del router (utilizzando il tasto “nascosto” generalmente posizionato sul retro del dispositivo).

Per effettuare una nuova configurazione da zero del router, è possibile aiutarsi con la guida Configurare router: guida per tutti i modelli ed i provider Internet.

Si consiglia comunque di controllare, sul manuale del proprio router, le credenziali di accesso da usare per fare ingresso nell’interfaccia di amministrazione.

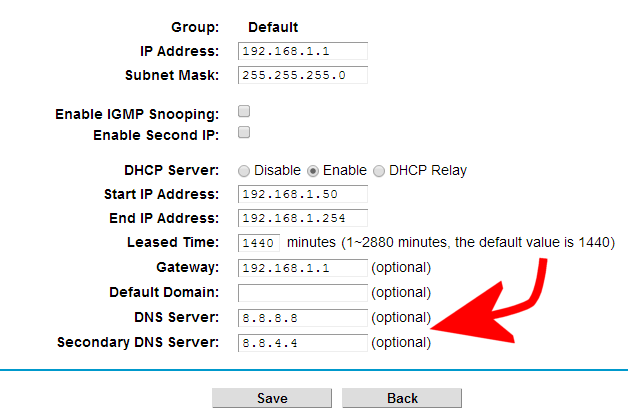

3) Verificare i server DNS impostati sul router.

La sezione del pannello di configurazione del router nella quale è possibile impostare gli indirizzi dei server DNS da usare varia da produttore a produttore e da modello a modello.

Di solito, comunque, le regolazioni relative ai server DNS sono nelle sezioni Interface settings, Network settings, WAN/LAN settings.

Nell’esempio in figura, sono correttamente configurati i server DNS di Google.

Viceversa, se si dovessero rilevare IP “strani”, un rapido controllo permetterà di avvalorare la tesi dell’attacco.

Si dovrà quindi, in primis, modificare gli indirizzi dei server DNS alterati ripristinando, per esempio, quelli di Google.

4) Installare il firmware aggiornato per il proprio router.

Molti produttori si sono già attivati per rilasciare un firmware aggiornato per i modelli di router in commercio così da risolvere le vulnerabilità presenti.

Va detto che, purtroppo, alcuni produttori hanno deciso di non rilasciare firmware aggiornati per i modelli più vecchi, ormai non più in commercio.

Di seguito le pagine web di riferimento per procedere al download dei firmware aggiornati:

– TP-LINK

– D-Link Italia; D-Link (supporto internazionale)

– Hamlet

– Kraun

Un plauso a TP-LINK, società che per prima ha deciso di aggiornare tempestivamente tutti i firmware, anche quelli destinati ai router ormai piuttosto datati e non più sul mercato.

L’upgrade del firmware è un’operazione delicata che dev’essere effettuata senza interruzione. Dopo aver scaricato l’ultima versione del firmware per il proprio modello di router, si dovrà accedere al pannello di amministrazione del dispositivo quindi portarsi nella sezione Firmware upgrade o similare.

È bene tenere presente che l’applicazione di alcuni firmware porta alla rimozione di tutte le precedenti impostazioni del router. In alcuni casi (ad esempio coi firmware TP-LINK più recenti) non è neppure possibile ripristinare un precedente backup delle impostazioni.

In questi frangenti, quindi, si dovrà necessariamente procedere ad una riconfigurazione di sana pianta del dispositivo. Ancora una volta, suggeriamo di aiutarsi con la guida Configurare router: guida per tutti i modelli ed i provider Internet.

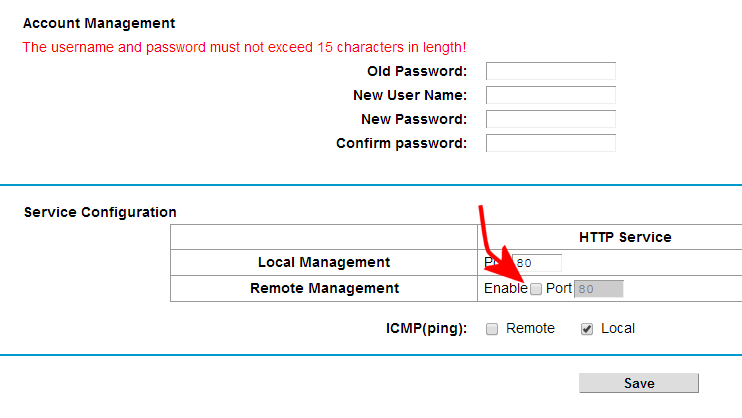

5) Dopo aver aggiornato il firmware (ove disponibile), accedendo all’apposita sezione sul router (di solito Manage Control o Access management), si dovranno immediatamente modificare il nome utente e la password di default utilizzate per l’ingresso nel pannello di configurazione del dispositivo.

6) Ove possibile (la funzionalità non è disponibile su tutti i modelli di router in commercio), consigliamo di accedere alla sezione del pannello di configurazione del router attraverso la quale è possibile impostare delle regole di accesso all’amministrazione.

Le Access Control List (ACL) sono delle speciali restrizioni che possono essere attivate per impedire accessi al pannello di amministrazione del router da parte di utenti non autorizzati.

Impostando una ACL (di solito la sezione di riferimento è Access management) per l’IP 0.0.0.0 e selezionando LAN (non quindi WAN né LAN/WAN) come interfaccia, si farà in modo che solamente i sistemi client locali abbiano accesso al pannello di amministrazione del router (esempio).

7) Un altro passaggio fondamentale, consiste nella disabilitazione della funzionalità per l’amministrazione remota del router.

Per procedere, è necessario portarsi nella sezione Manage control, Access management o Remote access (a seconda del router che si sta utilizzando la denominazione potrebbe variare) e porre su Disabled o Disable la funzione Remote management.

Nell’esempio in figura, come si vede, l’accesso al pannello di configurazione del router dalla rete locale è attivo ed è posto in ascolto sulla porta 80; la gestione remota, invece, è correttamente disattivata.

Ove previsto, si cambi comunque la password e/o l’account configurati per l’accesso remoto.

8) Suggeriamo poi di verificare che sul router si attivo il cosiddetto stateful inspection firewall (spesso indicato come SPI firewall ovvero stateful packet inspection firewall). L’abilitazione dello SPI firewall permette di rendere il router “invisibile” sulla rete Internet ed evitare l’invio di risposte alle richieste ICMP.

Si provi a visitare la home page di DNSStuff oppure questa pagina. Si dovrebbe immediatamente leggere l’indirizzo IP (statico o dinamico) assegnato dal provider Internet (vedere anche Scoprire dove si trova una persona a partire dall’indirizzo IP).

Aprendo il prompt dei comandi quindi digitando ping seguito da tale IP, si dovrebbe ottenere una serie di risposte.

Digitando lo stesso comando da una macchina remota non connessa quindi alla medesima rete locale, nel caso in cui lo SPI firewall risultasse correttamente attivato, si dovrebbe ricevere sempre una richiesta scaduta.

In questo modo, con lo SPI firewall abilitato, per un utente remoto si sarà praticamente “inesistenti” sulla rete Internet.

Lo SPI firewall è attivabile accedendo al pannello di amministrazione del router.

In ogni caso, la dizione ICMP (ping) dovrebbe essere posta unicamente su Local e non su Remote.

9) Come ultimo passo è consigliabile spegnere il router, attendere qualche secondo e riaccenderlo.

Infine, è indispensabile spegnere o comunque riavviare tutti i dispositivi che sono connessi al router, siano essi sistemi desktop/notebook o device mobili.

In caso contrario, tali dispositivi continueranno ad utilizzare i vecchi DNS “malevoli” fino al successivo reboot e di conseguenza, alla seguente richiesta degli indirizzi DNS al router via DHCP.

10) Effettuando un nuovo test a questo indirizzo, il router dovrebbe essere adesso indicato come “probabilmente non vulnerabile“.

Come nota finale, tenete presente che sui router vulnerabili per i quali non è disponibile un aggiornamento del firmware, è possibile bloccare l’accesso remoto stabilendo una connessione SSH, ad esempio, con il software PuTTY [vedere anche nota 4].

Qualora abbiate necessità di supporto con uno specifico modello di router, chiedete pure delucidazioni servendovi del sistema per l’invio di commenti, posto in calce all’articolo.

1) Un caso “pratico” segnalato da un utente del forum de IlSoftware.it

2) Una soluzione per i possessori di alcuni router D-Link vulnerabili (fonte: forum non ufficiale italiano D-Link)

3) Impostazione ACL sui router TP-LINK (fonte: sito web ufficiale TP-LINK)

4) Soluzione proposta da Felice Balsamo per i router vulnerabili che non prevedono la possibilità di impostare ACL

/https://www.ilsoftware.it/app/uploads/2023/05/img_11213.jpg)

/https://www.ilsoftware.it/app/uploads/2024/03/router-wifi6-banana-pi-economico.jpg)

/https://www.ilsoftware.it/app/uploads/2024/03/indirizzo-fritzbox-inaccessibile-non-funziona.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/router-wi-fi-generico.jpg)

/https://www.ilsoftware.it/app/uploads/2023/09/router-amaxon-eero-max-7.jpg)