Il Signaling System 7, conosciuto con l’acronimo SS7, è un insieme di protocolli di segnalazione ampiamente utilizzati a livello mondiale da tutti i principali operatori di telefonia mobile. SS7 viene comunemente utilizzato dalle società di telecomunicazioni per comunicare reciprocamente fra loro e fornire indicazioni sui percorsi che le chiamate e gli SMS, ad esempio, debbono seguire.

SS7, però, manca di una serie di caratteristiche di protezione che di fatto possono consentire ad un malintenzionato (o ad un’agenzia di investigazione governativa) di stabilire con buona approssimazione la posizione dell’utente, di intercettare telefonate e leggere SMS.

Il problema di sicurezza è già noto da tempo (ne avevamo parlato nell’articolo Intercettare chiamate e SMS diventa molto più semplice) ma, allo stato attuale, non sembra ancora esservi una soluzione definitiva.

Gli operatori di telecomunicazioni sanno delle vulnerabilità di SS7 ormai da anni ma hanno fatto ben poco per mitigare il problema considerando i rischi d’attacco meramente teorici.

In realtà, come spiegano i ricercatori tedeschi che da tempo hanno aperto il “vaso di Pandora”, gli aggressioni sarebbero molto più concrete e frequenti di quanto ipotizzato.

I tecnici di AdaptiveMobile, società sviluppatrice e fornitrice di soluzioni per la sicurezza delle reti di telefonia mobile, hanno spiegato di aver rilevato un netto aumento degli attacchi che sfruttano le “leggerezze” di SS7.

Ancora più di recente, Karsten Nohl – uno dei ricercatori che si è interessato delle vulnerabilità di SS7 – ha acceso un faro sulla problematica mostrando di essere in grado di intercettare le telefonate di un parlamentare statunitense, Ted Lieu.

Perché SS7 permette di intercettare telefonate, SMS e stabilire la posizione di una persona?

SS7 è stato concepito negli anni ’70 ed è oggi utilizzato, come accennato nell’introduzione, per facilitare il dialogo fra operatori di rete differenti. I protocolli SS7 vengono sfruttati per sovrintendere l’attivazione e la chiusura delle chiamate, per la traduzione delle numerazioni telefoniche del chiamante e del chiamato nonché, per l’invio di messaggi di testo, per la gestione degli addebiti, per il routing delle chiamate fra telefoni fissi e mobili di differenti operatori, durante l’attivazione della funzionalità di roaming da parte dell’operatore straniero per ottenere dall’operatore di telecomunicazioni prescelto l’ID univoco della SIM usata e far sì che chiamate e messaggi arrivino correttamente a destinazione.

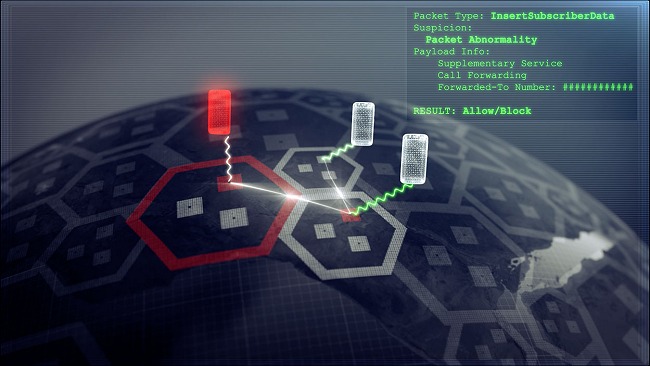

Il problema basilare di SS7 è che si basa sulla reciproca “fiducia”: ogni richiesta che un operatore di telefonia riceve viene considerata legittima.

Ne consegue che chiunque abbia accesso ad un server o ad un gateway SS7, può generare una richiesta per stabilire la posizione di un individuo o reindirizzare telefonate e SMS.

Centinaia di operatori di telecomunicazioni in tutto il mondo possono accedere alla rete SS7, così come le agenzie di intelligence (che possono operare con o senza l’autorizzazione degli operatori). Diverse società, poi, commercializzano servizi di intercettazione che poi vendono a terzi. Gruppi di criminali, inoltre, sfruttando diversi espedienti possono accedere alla rete SS7.

Nohl ha spiegato che possono essere usate diverse metodologie per intercettare telefonare e SMS usando SS7.

Durante una delle più recenti dimostrazioni pubbliche, il ricercatore tedesco ha inviato, via SS7, una richiesta dalla Germania ad un operatore di telefonia mobile australiano chiedendo che tutte le chiamate in arrivo sulla segreteria dell’utente venissero automaticamente dirottate verso una numerazione appartenente a Nohl.

Il ricercatore ha spiegato che gli operatori potrebbero facilmente verificare che la richiesta provenga dalla stessa nazione ove si trova fisicamente il telefono dell’utente ma ad ogni nessuno fa questo controllo.

Un altro meccanismo consiste nella “riscrittura” del numero telefonico chiamato: quando ci si trova fuori della propria nazione, il sistema riconosce la mancanza del prefisso internazionale che viene automaticamente aggiunto.

Un aggressore può sfruttare il meccanismo posto in essere da SS7 per modificare il numero del chiamato con il proprio quindi redirigere il flusso audio verso la numerazione effettivamente chiamata. In questo modo è possibile realizzare un efficace attacco man-in-the-middle, con la possibilità di intercettare le telefonate.

La terza modalità d’attacco presentata da Nohl sfrutta il fatto che i telefoni si pongono in una modalità “dormiente” fintanto che non ricevono una chiamata o un SMS.

Durante questi periodi di tempo, un aggressore può informare l’operatore telefonico dell’intercettato circa l’attestazione del telefono sulla rete di un’altra nazione. Tutte le comunicazioni potranno essere così agevolmente reindirizzate.

Certo, il telefono fisicamente posto altrove potrebbe poi fornire – sempre usando SS7 – un’informazione diversa ma l’aggressore può a sua volta immettere un’indicazione contrastante.

L’aggressore dovrà in questo caso pagare i costi di roaming ma il sistema, come ha spiegato Nohl, funziona in maniera eccellente.

Utilizzando applicazioni che impiegano algoritmi crittografici come Signal o più recente lo stesso WhatsApp, è possibile proteggersi da questo tipo di aggressioni:

– Crittografia end to end su WhatsApp, come funziona

– Alternativa a WhatsApp sicura e con cifratura end-to-end

– Quale app di messaggistica usa Edward Snowden?

/https://www.ilsoftware.it/app/uploads/2023/05/img_13753.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/piano-a-vita-con-41-lingue-disponibili-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2024/04/2-24.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/boring-phone.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/Progetto-senza-titolo-27.jpg)