Si moltiplicano in Rete le varianti del ransomware Petya, malware che – diversamente dai “nomi noti” come CTBLocker, Locky e TeslaCrypt non cifra subito i file personali dell’utente ma, piuttosto, aggredisce il Master Boot Record (MBR) dell’hard disk o dell’unità SSD e prende in ostaggio tutto il contenuto del supporto di memorizzazione.

Petya, una volta eseguito sul sistema, si inserisce nel MBR e modifica il boot loader in esso presente sostituendolo con il suo. Dopo aver provocato il riavvio della macchina ingenerando un BSOD (schermata blu), il ransomware mostra quella che – all’apparenza – può sembrare un controllo degli errori a livello del file system (uno scandisk o chkdsk).

In realtà, la visualizzazione della schermata è causata da Petya che, nel frattempo, provvederà a crittografare tutto il contenuto della Master File Table (MFT).

La MFT è una sorta di “tavola dei contenuti” per le partizioni formattate NTFS (vedere anche Differenza tra NTFS, FAT32 e exFAT: ecco cosa cambia): essa ospita l’elenco dei file memorizzati sul disco e tutti i loro attributi.

Ne consegue che la cifratura della MFT operata da Petya inibisce l’accesso ai file perché tutte le informazioni relative ai nome dei file alle cartelle, ai permessi, alle date di modifica, alle dimensioni ed alla loro posizione nel disco (elenco dei blocchi o cluster contenenti il file) vengono appunto crittografate con una chiave sconosciuta all’utente.

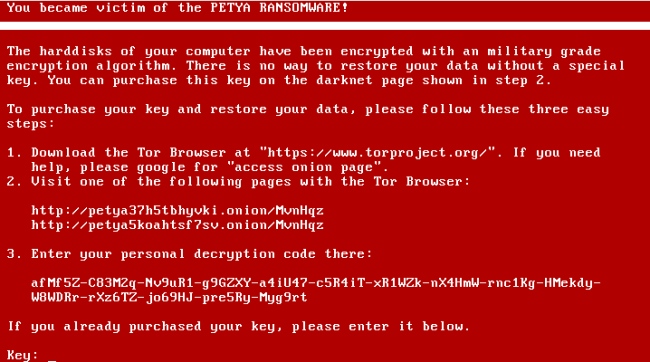

Per fornire la chiave di decodifica, gli autori di Petya chiedono il versamento di una somma pari a 0,9 Bitcoin (al cambio circa 330 euro) previa connessione ad un sito raggiungibile solo attraverso la rete Tor (si può usare Tor Browser: Tor Browser, ecco come si usa).

Per evitare di perdere i propri dati, è assolutamente sconsigliato sovrascrivere il MBR. In caso di infezione, armandosi di molta pazienza, l’unico tentativo effettuabile per il ripristino dei propri file o di parte di essi, consiste nell’utilizzo di un software per il recupero dati come Photorec, da avviare al boot del sistema: Come recuperare file cancellati con il nuovo PhotoRec.

Si perderanno tutti gli attributi dei file (essendo la MFT danneggiata; crittografata in questo caso) ma, verosimilmente, si potranno recuperare tutti i documenti personali.

Nel caso di Petya – come indicato in questo suggerimento sul nostro forum – e come spiegato nell’articolo Schermata blu in Windows: che cosa può provocarne la comparsa, la disattivazione della casella Riavvia automaticamente consente di “salvarsi”.

Attivando tale impostazione, infatti, alla comparsa della schermata blu, il sistema non si riavvia automaticamente non provocando l’immediato caricamento del boot loader malevolo e la cifratura della MFT.

Ovviamente, si dovrà prima procedere ad un backup dei dati disconnettendo fisicamente l’hard disk quindi procedere alla disinfezione del MBR con un supporto di boot.

Per proteggersi da Petya e dagli altri ransomware, comunque, i migliori consigli sono quelli pubblicati nell’articolo Proteggersi da Cryptolocker, TeslaCrypt e dai ransomware in generale.

Per maggiori informazioni, è possibile fare riferimento all’analisi tecnica pubblicata da Malwarebytes.

/https://www.ilsoftware.it/app/uploads/2023/05/img_13620.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/Offerta-Trend-Casa-FineTutela-68.png)

/https://www.ilsoftware.it/app/uploads/2024/04/Offerta-Trend-Casa-FineTutela-64.png)

/https://www.ilsoftware.it/app/uploads/2024/04/Offerta-Trend-Casa-FineTutela-43.png)

/https://www.ilsoftware.it/app/uploads/2024/04/Offerta-Trend-Casa-FineTutela-19.png)