Spesso non è il valore del computer a preoccupare gli utenti rispetto ad un eventuale furto bensì la mole di dati e le informazioni in esso memorizzate.

Il professionista, ad esempio, teme che i dati conservati sul suo computer possano essere agevolmente recuperati da parte di terzi, non autorizzati ad accedervi.

La preoccupazione è assolutamente lecita perché di norma i dati salvati sul disco fisso o su un’unità SSD non vengono protetti da parte del sistema operativo.

Come fare, allora, per rendere irrecuperabili i dati quanto il computer viene rubato o sottratto al legittimo proprietario?

Iniziamo col dire che, così come accennato poco fa, di norma in Windows è possibile recuperare facilmente i dati altrui avendo accesso fisico al sistema dell’utente.

Basta ad esempio munirsi di un disco di avvio (va benissimo anche il supporto d’installazione di Windows) ed effettuare il boot da tale supporto. Di solito sarà possibile accedere senza problemi ai file di qualunque account utente configurato sul sistema Windows, anche senza conoscerne la password corrispondente. Lo abbiamo spiegato negli articoli seguenti:

– Recuperare dati da un vecchio hard disk, ecco come fare

– Salvare file da un computer che non si avvia o non si accende

– Recuperare file dal computer che non si avvia

Non che accedere ad un sistema Windows non collegato ad un dominio o che non utilizza account utente Microsoft sia cosa particolarmente difficile. La procedura illustrata nell’articolo Password Windows 8.1 dimenticata, ecco come recuperarla richiede poco lavoro e permette di modificare la password di qualunque account utente (con la possibilità di creare account di tipo amministrativo senza modificare la configurazione degli account utente già esistenti in Windows).

In alternativa, i dati possono essere letti e recuperati molto facilmente scollegando l’hard disk o l’unità SSD e ricollegandolo come unità secondaria alla scheda madre di un qualunque altro sistema.

Per rendere i dati irrecuperabili da parte di terzi non autorizzati ad accedere al loro contenuto, c’è un’unica soluzione da porre in pratica: l’utilizzo della crittografia.

Rendere irrecuperabili i dati impedendone l’accesso e l’utilizzo da parte di terzi

Anche quando si cancella un file, soprattutto nel caso degli hard disk magnetomeccanici di tipo tradizionale, questo solitamente non viene eliminato in modo definitivo.

Nel caso degli hard disk classici, infatti, il sistema operativo provvede solo a marcare un file come cancellato ma esso continua ad essere conservato sul disco fisso. Tanto è vero che è possibile usare software come Recuva, PhotoRec o Disk Drill:

– Come recuperare file cancellati con il nuovo PhotoRec

– Come recuperare file cancellati con Disk Drill

Questi software hanno maggiori chances di un recupero positivo allorquando i file cancellati non fossero stati sovrascritti.

Le utilità per il wiping del disco fisso o dello “spazio libero”, infatti, funzionano sovrascrivendo i dati già cancellati in modo tale da renderne impossibile il recupero.

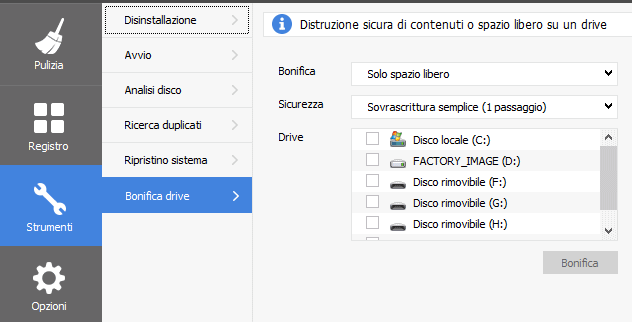

Lo stesso CCleaner integra una funzionalità per la cancellazione sicura dei dati (vedere questa pagina per il download) accessibile cliccando su Strumenti, Bonifica drive.

Con un clic su Opzioni, Impostazioni, si possono regolare le preferenze predefinite per la sovrascrittura sicura dei dati e, quindi, per la loro definitiva cancellazione.

La stessa Microsoft offre l’utilità gratuita SDelete mentre Mac OS X include il comando SRM.

Nel caso delle moderne unità SSD, le cose si sono fatte più complicate sul piano del recupero dei dati. La funzionalità TRIM, se attivata, permette al sistema operativo di indicare al controller dell’unità SSD quali dati debbono essere rimossi.

Come spiegato nell’articolo Aggiornare firmware SSD, perché è importante, tuttavia, è il firmware dell’SSD a decidere l’approccio impiegato per la cancellazione effettiva e definitiva dei dati.

In altre parole, è possibile che anche i file e le cartelle già rimossi restino memorizzati nell’unità SSD per un periodo di tempo variabile.

Uso della crittografia per proteggere i dati

Per proteggere i dati conservati nell’hard disk o nell’unità SSD, quindi, l’unico sistema da adottare consiste nell’impiegare strumenti per crittografare file e cartelle.

Alcuni sistemi Windows 10 vengono oggi commercializzati con la funzionalità per la cifratura del disco fisso già abilitata. In questo modo, Windows può rendere irrecuperabili i dati da parte di terzi non autorizzati ad accedervi.

Utilizzando la crittografia, infatti, tutti i dati conservati sul disco fisso o nell’unità SSD verrebbero conservati in forma cifrata, comprese le informazioni relative agli elementi già cancellati.

Le metodologie per il recupero dati illustrate ad inizio articolo, quindi, non risulterebbero mai efficaci perché – non essendo in possesso della chiave per decodificare le informazioni conservate nel disco – il malintenzionato non riuscirebbe a decifrarli.

Crittografia del disco con Windows 8.1 e Windows 10

Windows 8.1 e Windows 10 condividono una funzionalità per crittografare il contenuto del disco o dell’unità SSD e proteggere i dati memorizzati.

Questa funzionalità è oggi frequentemente abilitata sui dispositivi Windows 10 e presuppone però l’utilizzo di un account utente Microsoft.

Perché? Perché la chiave crittografica necessaria per decodificare i dati memorizzati nell’unità viene conservata “in the cloud” sui server di Microsoft. Ed ecco perché questa specifica funzionalità non dispiace neppure ad enti governativi statunitensi come NSA e FBI.

Per verificare se la crittografia dell’unità sia abilitata o meno, è sufficiente digitare Informazioni sul PC nella casella di ricerca, ad esempio, di Windows 10 quindi scorrere quando visualizzato nell’area di destra della finestra fino in fondo.

Nel caso in cui non si trovassero indicazioni, significa che il computer in uso non supporta la crittografia delle unità attivata da Windows e non ne permette quindi l’abilitazione.

Windows 8.1 e Windows 10, infatti, attivano automaticamente la cifratura del contenuto del disco se e solo se ricorrano le seguenti condizioni:

1) Scrive Microsoft: “Per supportare la crittografia del dispositivo, il sistema deve supportare lo standby connesso e soddisfare i requisiti del Kit di certificazione hardware Windows per TPM e SecureBoot nei sistemi con standby connesso“.

2) Windows 8.1 e Windows 10 devono essere installati sul sistema effettuando un'”installazione pulita”. Solo in questo modo, infatti, la funzionalità crittografica può essere inizializzata sull’unità di sistema e sulle altre eventualmente connesse alla macchina.

3) L’utente deve utilizzare un account Microsoft o collegare il sistema in uso ad un dominio.

Nel caso in cui il sistema fosse connesso ad un dominio, la chiave crittografica diverrebbe oggetto di backup gestito da parte di Active Directory Domain Services.

Per accedere ad un sistema crittografato con la funzionalità integrata in Windows, quindi, è importante configurare con attenzione le impostazioni, legate al proprio account Microsoft, che permettono di recuperare o ridefinire la password associata.

Evidentemente, dimenticando la password dell’account e non riuscendo a recuperarla attraverso gli strumenti offerti da Microsoft, non si potrà più accedere al contenuto dell’unità cifrata.

Le alternative BitLocker e VeraCrypt

Come alternativa alla funzionalità per la crittografia di Windows 8.1 e Windows 10 è possibile utilizzare BitLocker, strumento proposto nelle edizioni Pro ed Enterprise dei sistemi operativi (anche in Windows 7).

BitLocker è uno strumento offerto sempre da Microsoft ma che, diversamente dal precedente, non prevede la memorizzazione delle chiavi crittografiche sui server dell’azienda di Redmond.

Per utilizzare BitLocker, è sufficiente seguire le indicazioni riportate nella seconda parte dell’articolo Come proteggere il contenuto dell’hard disk con VeraCrypt e Bitlocker.

Il funzionamento è molto semplice e la funzionalità consente di crittografare l’intero contenuto del disco o dell’unità SSD impedendone l’accesso ed il recupero coi metodi tradizionali citati nell’introduzione.

Sempre nell’articolo Come proteggere il contenuto dell’hard disk con VeraCrypt e Bitlocker, abbiamo presentato VeraCrypt, un programma opensource, derivato dallo “storico” TrueCrypt, che consente di rendere illeggibili i dati memorizzati sul disco impedendone così la consultazione da parte dei non autorizzati.

VeraCrypt ha il vantaggio di permettere la creazione di singoli contenitori cifrati ove salvarvi dati particolarmente sensibili ed importanti oltre alla possibilità di crittografare partizioni o l’intero hard disk.

Sino ad oggi, inoltre, gli autori di VeraCrypt si sono mostrati ampiamente professionali e solleciti nella risoluzione delle vulnerabilità individuate nel software “padre” TrueCrypt (vedere anche Crittografare file e unità disco con il nuovo VeraCrypt.

/https://www.ilsoftware.it/app/uploads/2023/05/img_13092.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/hisense-android-tv-windows-11-crash.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/microsoft-store-file-eseguibili.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/windows-10-invita-passare-account-microsoft-locale.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/mcirosoft-store-piu-veloce-novita.jpg)