/https://www.ilsoftware.it/app/uploads/2023/05/img_14712.jpg)

È stato battezzato Gooligan e ad oggi – stando all’analisi appena pubblicata dagli esperti di Check Point – avrebbe già violato oltre un milione di account Google appartenenti ad altrettanti utenti.

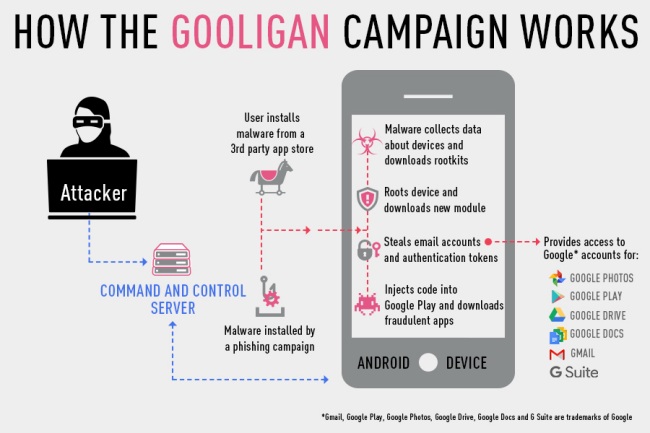

Si tratta di un nuovo malware che prende di mira i dispositivi Android e, una volta eseguito, provvede a scaricare un kit per il rooting del dispositivo.

Il malware riesce cioè ad acquisire i diritti di root sul dispositivo Android sfruttando alcune vulnerabilità note del sistema operativo.

Tali lacune di sicurezza – battezzate con gli appellativi VROOT (CVE-2013-6282) e Towelroot (CVE-2014-3153) – sono ormai piuttosto note ma continuano a restare irrisolte su un numero enorme di dispositivi Android perché le patch non sono state installate dagli utenti o, nella maggior parte dei casi, perché i produttori non le hanno rilasciate affatto.

Potenziali bersagli di Gooligan sono i possessori di un dispositivo Android 4 (Jelly Bean e KitKat) e Android 5 (Lollipop). Il consiglio è quindi quello di passare prima possibile ad Android 6.0 Marshmallow valutando eventualmente l’installazione di ROM non ufficiali ma ormai regolarmente sviluppate dalla comunità.

Per cadere nelle maglie di Gooligan basta scaricare alcune applicazioni che paiono legittime, almeno all’apparenza, ma che sono invece in grado di prelevare ed eseguire il codice malware.

Una volta in esecuzione Gooligan, previa acquisizione dei diritti di root, installa una serie di componenti tra cui un server C&C (Command and Control) che consente ai criminali informatici di controllare da remoto tutti i device infettati.

Gooligan acquisisce poi l’indirizzo email dell’utente corrispondente al suo account Google e sottrae il token autorizzativo per interagire con tale account.

Così il malware può accedere alle impostazioni di Google Play, al contenuto di Gmail, Google Foto, Drive, G Suite e così via facendo razzìa delle informazioni personali degli utenti.

Il malware provvede quindi a installare applicazioni aggiuntive dal Play Store e a pubblicare automaticamente una valutazione positiva così da migliorarne la reputazione.

Infine, Gooligan installa anche alcuni adware per inviare denaro nelle casse degli aggressori.

Falsificando dati come IMEI e IMSI, viene spesso disposta l’installazione di più “copie” delle stesse app con lo scopo di incrementare ulteriormente i guadagni.

La minaccia è concreta: Check Point ha rilevato che le infezioni crescono al ritmo di circa 13.000 al giorno e il trend è in aumento.

Una lista delle app contenenti il codice malware di Gooligan è pubblicata nell’analisi di Check Point, a questo indirizzo.

Per consultare l’elenco, è sufficiente scorrere la pagina fino al paragrafo Appendix A: List of fake apps infected by Gooligan.

Per verificare se il proprio account Google fosse stato oggetto di attacco, è possibile inserirlo in questa pagina preparata dai tecnici di Check Point.

/https://www.ilsoftware.it/app/uploads/2024/04/2-20.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/Google-Trova-il-Mio-Dispositivo.png)

/https://www.ilsoftware.it/app/uploads/2024/04/2-3.jpg)

/https://www.ilsoftware.it/app/uploads/2024/03/Cerchia-e-Cerca-Funzione-AI-Google.png)