/https://www.ilsoftware.it/app/uploads/2023/05/img_23537.jpg)

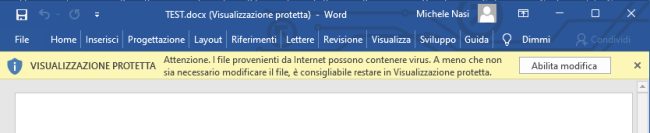

La Visualizzazione protetta è una particolare modalità per la visualizzazione dei file con i vari programmi della suite Office che viene automaticamente attivata nel momento in cui si aprono documenti che provengono da sistemi di soggetti terzi e sono stati scaricati dalla rete Internet (ad esempio da una pagina web, ricevuti via email oppure mediante client di messaggistica istantanea).

Il messaggio che compare è eloquente: “I file provenienti da Internet possono contenere virus. A meno che non sia necessario modificare il file, è consigliabile restare in Visualizzazione protetta“.

Gestendo un documento Office proveniente da altri sistemi in modalità di sola lettura con Visualizzazione protetta si evita che venga caricato qualunque codice potenzialmente dannoso integrato nel file stesso. Microsoft lo spiega in questo documento di supporto tenendo presente che il comportamento illustrato è quello che viene tenuto da Office con le impostazione predefinite a livello di Centro protezione.

La Visualizzazione protetta viene automaticamente attivata in Office per tutti quei file che contengono uno speciale flag chiamato Mark-of-the-Web (MOTW) o Zone Identifier.

Come abbiamo visto in un altro articolo, gli allegati Office pericolosi sono uno degli strumenti più usati per infettare i sistemi degli utenti.

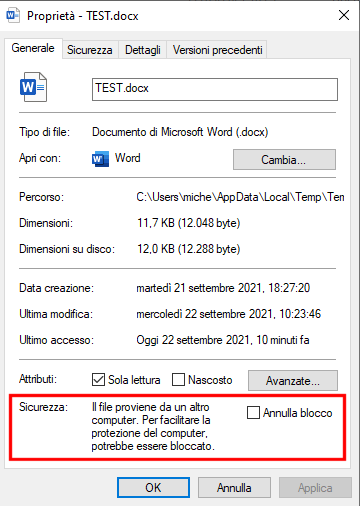

Quando un documento o un qualunque altro file viene scaricato o ricevuto da un sistema altrui viene aggiunta un’informazione addizionale che ne certifica la provenienza.

Per accorgersene basta cliccare con il tasto destro sul file e scegliere la voce Proprietà: si troverà la frase “Il file proviene da un altro computer. Per facilitare la protezione del computer, potrebbe essere bloccato“.

Come nasce il flag MOTW

Il flag MOTW che indica la provenienza di un file è una funzionalità di sicurezza che fu introdotta molto tempo fa con Internet Explorer: alle pagine web salvate in locale veniva aggiunto un commento in formato HTML (saved from url) che ne certificava la presenza ed evitava il caricamento di risorse potenzialmente dannose se gestite in ambito locale.

Il meccanismo è stato successivamente portato a livello di file system NTFS con gli Alternate Data Stream (ADS).

Gli ADS sono una caratteristica è risale addirittura i tempi di Windows 3.1 e che oggi può essere utilizzata anche per nascondere dati nei file memorizzati.

L’ADS chiamato Zone.Identifier viene aggiunto ai file salvati a livello di file system NTFS per indicarne la loro provenienza: negli articoli citati abbiamo visto come leggere queste informazioni del classico prompt dei comandi di Windows (cmd) e da PowerShell.

Il MOTW o Zone Identifier è utilizzato da Windows, Office e da altri programmi per attivare funzionalità di sicurezza più stringenti sui file che provengono dalla rete Internet.

Microsoft Defender SmartScreen mostra ad esempio l’avviso “PC protetto da Windows” e indica che il file proviene da una sorgente sconosciuta quando si cerca di aprire un file che non è stato prodotto in ambito locale; Office, come visto in precedenza, attiva la Visualizzazione protetta per tutti i formati di documento supportati.

La presenza del MOTW fa scattare anche i controlli di Application Guard.

I criminali informatici possono comunque superare il meccanismo di protezione MOTW o Zone Identifier

Nonostante siano trascorsi anni dal lancio della funzionalità di protezione a livello di file system NTFS esistono molti modi per superare i controlli e, ad esempio, evitare che Office si ponga in modalità Visualizzazione protetta all’apertura di un documento. È bene conoscere queste tattiche per non cadere nelle trappole che ogni giorno criminali informatici provano a tendere nei confronti di inconsapevoli utenti.

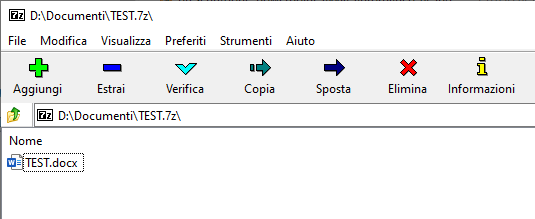

1) Attenzione ai file compressi con 7Zip

Una delle applicazione più note e più utilizzate in assoluto che non si servono del flag MOTW è 7Zip: quando si riceve un file compresso e lo si apre con 7Zip l’interfaccia dell’utilità di compressione file ne mostrerà il contenuto.

Il flag MOTW viene impostato solo quando l’utente fa clic dalla finestra di 7Zip (file manager): in questo caso aprendo ad esempio un documento Office questo verrà gestito in Visualizzazione protetta.

Questo comportamento dipende dal fatto che il file contenuto nell’archivio compresso viene dapprima estratto in una cartella temporanea (%temp%) quindi aperto da tale locazione di memoria.

Estraendo manualmente il contenuto dei file di un file compresso con 7Zip, invece, il flag MOTW non verrà impostato: cliccando due volte su un documento estratto in una cartella di propria scelta questo non attiverà più la Visualizzazione protetta e non provocherà la comparsa di alcun avviso.

Ciò accade per qualunque archivio compresso gestito con 7Zip indipendentemente dal suo formato (quindi non solo per i file 7z ma anche per Zip, Rar e così via).

Il problema è noto ma sembra che lo sviluppatore di 7Zip non intenda al momento correggere il comportamento giustificando la sua decisione.

2) Usare file che non si basano su NTFS: immagini ISO e VHD/VHDX

Abbiamo detto che gli ADS sono una caratteristica del file system NTFS: questo significa che il flag MOTW o Zone Identifier non è supportato da altri file system, ad esempio da FAT32.

Si pensi ad esempio a “file contenitore” come ISO e VHD(X): essi contengono immagini di supporti d’installazione e macchine virtuali. Windows 10 e Windows 11 ne permettono il “montaggio” e l’immediato utilizzo con un semplice doppio clic.

Aprendo file ISO e VHD(X) con Esplora file in Windows il flag MOTW applicato al “contenitore” non verrà in ogni caso propagato a nessun elemento ospitato all’interno.

Ecco perché questi formati di file sono spesso utilizzati dai criminali informatici per superare le difese del sistema operativo e degli altri strumenti di sicurezza.

3) Clonazione di un repository GitHub

Va infine tenuto in considerazione che clonare un file da un repository GitHub non comporterà l’applicazione automatica del flag MOTW.

Il contenuto di un repository GitHub può essere clonato con l’apposito client per Windows oppure dall’ambiente WSL 2 con una qualunque distribuzione Linux.

È quindi sempre bene tenere alta la guardia ricordando quali strumenti possono portare ad eludere una delle difese di Windows e di Office più efficaci nella protezione di sistemi degli utenti finali.

/https://www.ilsoftware.it/app/uploads/2024/04/Offerta-Trend-Casa-FineTutela-72.png)

/https://www.ilsoftware.it/app/uploads/2024/04/Offerta-Trend-Casa-FineTutela-71.png)

/https://www.ilsoftware.it/app/uploads/2024/04/cisco-hypershield.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/formula-1.jpg)