I ransomware sono quei malware che, una volta in esecuzione sul sistema dell’utente, ne prendono il controllo chiedendo il versamento di un riscatto.

Esistono varie tipologie di ransomware: alcuni provano ad impedire l’accesso al sistema in uso (ma, al momento, non sono particolarmente efficaci) mentre altri cifrano il contenuto dei file personali dell’utente.

Abbiamo più volte visto come proprio questi ultimi continuino a rappresentare la minaccia più pericolosa. Alcune varianti, infatti, utilizzano chiavi crittografiche generate dinamicamente utilizzando l’algoritmo di cifratura asimmetrica RSA a 2.048 o 4.096 bit.

Ciò si traduce nell’impossibilità di recuperare i propri file, cifrati dal malware, perché le chiavi di decodifica vengono generalmente conservate su server remoti, amministrati dai criminali informatici.

A meno di vulnerabilità intrinseche nelle procedura utilizzate dal ransomware per codificare i file, in diversi casi non è possibile recuperare i propri file.

Nell’articolo Cryptolocker e altri ransomware: come decodificare i file abbiamo spiegato in quali circostanze sia possibile recuperare i file crittografati dai ransomware ed in quali frangenti ciò non si possa fare.

Ransom32, una nuova ondata di ransomware basati, questa volta, su JavaScript

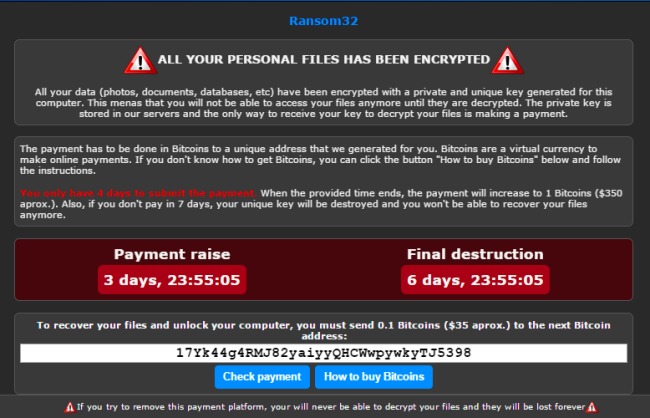

In questo inizio d’anno si fa un gran parlare di Ransom32 che non è solamente un ransomware ma anche un tool per generare malware “pronti per l’uso”.

Ma cosa c’entra JavaScript con i ransomware se, com’è noto, è un linguaggio di scripting comunemente usato nella programmazione web lato client?

Gli autori di Ransom32 hanno utilizzato NW.js (precedentemente conosciuto col nome di Node.js): si tratta di un framework che permette anche di trasformare semplice codice JavaScript in applicazioni eseguibili lato client.

Chiunque conosca JavaScript può quindi sviluppare con NW.js applicazioni desktop capaci di funzionare in modo molto simile non solo su Windows ma anche su Mac OS X e Linux.

Utilizzando un approccio SaaS (Software-as-a-Service), gli autori di Ransom32 consentono la creazione di un ransomware in pochi semplici passaggi.

Come hanno spiegato in questa analisi gli esperti di Emsisoft, chi crea il ransomware non dovrà fare altro che specificare l’identificativo dell’account Bitcoin sul quale desidera ricevere i riscatti in denaro eventualmente versati dai poveri malcapitati.

Ransom32 apre nuovi orizzonti (molto remunerativi per i criminali informatici; estremamente pericolosi per gli utenti) proprio perché, sebbene sul tema sarebbe necessario fare qualche considerazione addizionale, lo stesso codice JavaScript può – in generale – funzionare allo stesso modo indipendentemente dal sistema operativo e dalla piattaforma utilizzata.

Con Ransom32, quindi, si possono arrivare ad infettare dispositivi completamente diversi rispetto ai sistemi Windows.

Nella sua attuale “incarnazione”, Ransom32 si maschera da Google Chrome scimmiottandone nome dell’eseguibile ed icona ma è altamente probabile che il modo con cui si presenta possa variare a breve.

Malwarebytes, nell’analisi appena pubblicata a questo indirizzo fornisce ulteriori dettagli tecnici su Ransom32 spiegando come il malware faccia uso di un client Tor per mettere subito l’utente nelle condizioni di versare il riscatto collegandosi all’onion router gestito nell’anonimato dai criminali informatici.

Gli sviluppatori di ransomware, poi, non sembrano più porre particolare attenzione alle dimensioni del payload del malware. Se in passato si cercava di creare malware dal “peso” il più possibile contenuto, oggi quest’aspetto sembra sempre più passare in secondo piano. Soprattutto perché nel caso dei ransomware l’obiettivo è spronare l’utente ad eseguire il codice dannoso inducendolo a ritenere che si tratti di un programma benigno.

E se NW.js è un framework assolutamente legittimo ed anzi, estremamente utile in molteplici circostanze, Ransom32 rappresenta la prova provata di come si possa adoperarlo anche per causare danni.

L’utilizzo di codice JavaScript compilato non è così diffuso. Ed è proprio per questo motivo che Ransom32 è passato inosservato alla stragrande maggioranza dei motori di scansione antimalware per diverse settimane dalla sua prima comparsa in Rete.

/https://www.ilsoftware.it/app/uploads/2023/05/img_13237.jpg)

/https://www.ilsoftware.it/app/uploads/2024/03/norton-family-1.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/Offerta-Trend-Casa-FineTutela-68.png)

/https://www.ilsoftware.it/app/uploads/2024/04/Offerta-Trend-Casa-FineTutela-64.png)

/https://www.ilsoftware.it/app/uploads/2024/04/Offerta-Trend-Casa-FineTutela-43.png)