Nonostante i continui progressi tecnici e tecnologici, è abitudine comune continuare ad aggrapparsi sull’utilizzo di protocolli ormai obsoleti, ormai superati dalle successive versioni.

Ed è quando vengono scoperte gravi vulnerabilità di sicurezza nei protocolli di vecchia data che ci si affretta a “metterli in cantina”.

È quanto sta accadendo, in questi giorni, ad SSL 3.0, vecchia implementazione del protocollo crittografico SSL.

– Perché l’immagine del barboncino? Vedere più avanti.

Quando ci si collega ad un sito web che gestisce informazioni sensibili e dati che non debbono essere letti da persone non autorizzate, la connessione avviene utilizzando il protocollo HTTPS (HyperText Transfer Protocol over Secure Socket Layer) ossia il classico HTTP con l’aggiunta del protocollo crittografico SSL/TLS e di un certificato digitale.

L’utilizzo di HTTPS viene chiaramente rappresentato dal browser con l’aggiunta di una speciale indicazione nella barra degli indirizzi.

Tra client e server (e viceversa) viene stabilito un canale di comunicazione cifrato attraverso lo scambio di certificati digitali. Questi ultimi vengono adoperati per attestare l’identità di un sito web: il browser, non appena si collega al server web remoto, può così stabilire se il sito è autentico (o meno) e se corrisponde a quello che effettivamente dichiara di essere.

Quando il certificato risulta firmato da un’autorità di certificazione riconosciuta, il browser dà il via al meccanismo di cifratura asimmetrica per scambiare i dati in modo sicuro (per approfondire, vedere Certificati digitali SSL gratuiti: a cosa servono e come ottenerne uno in pochi minuti e I certificati digitali e gli attacchi subiti dalle autorità di certificazione: l’accaduto e le difese da porre in campo).

Per far transitare in maniera sicura i dati attraverso il canale di comunicazione stabilito tra client e server, ci si appoggia quindi a meccanismi crittografici come SSL (Secure Sockets Layer) o TLS. Più recente è il TLS (Transport Layer Security) e, come SSL, è stato via a via approvato, nel corso del tempo, in diverse versioni. L’obiettivo, in ogni caso, è comunque quello di stabilire una connessione sicura end-to-end, da sorgente a destinatario.

Attacco POODLE: a rischio i dati personali

È convinzione comune che i dati scambiati attraverso una connessione HTTPS non possano essere mai sottratti da parte di malintenzionati.

Se, tuttavia, vi sono delle vulnerabilità nei protocolli utilizzati, anche le informazioni personali in transito attraverso una connessione HTTPS possono diventare leggibili da persone non autorizzate.

La nuova forma di aggressione ai danni del protocollo SSL, nella versione 3.0, è stata recentemente scoperta da alcuni tecnici di Google che ne hanno dato notizia sul blog dell’azienda.

Il problema e, di conseguenza, la minaccia che potrebbe permettere a terzi di impossessarsi di dati personali, deriva dal fatto che molti server web HTTPS ancor’oggi consentono l’utilizzo di SSL 3.0 per lo scambio delle informazioni.

L’attacco, battezzato POODLE, può consentire ad un aggressore postosi nel bel mezzo della conversazione tra client e server (e viceversa) di porre in essere un attacco del tipo “man-in-the-middle” e di intercettare le informazioni in transito.

L’aggressione ha luogo quando un malintenzionato dovesse riuscire a simulare un errore durante la negoziazione della connessione sicura tra client e server.

L’attacco permette infatti di obbligare client e server (fallback) ad utilizzare SSL 3.0 al posto delle versioni di TLS più recenti e sicure.

Dal momento che la vulnerabilità sfruttata da POODLE è insita nel protocollo SSL 3.0 stesso, non è qualcosa che si possa risolvere attraverso l’installazione di aggiornamenti e patch così come accaduto, ad esempio, nel caso di Heartbleed (Heartbleed bug, quali i rischi per gli utenti ed i gestori di siti web HTTPS?).

“Nota di colore”: POODLE è acronimo di “Padding Oracle On Downgraded Legacy Encryption”. Alcuni test che permettono di verificare l’utilizzo di SSL 3.0 giocano col nome POODLE, proponendo immagini di cani, semplicemente perché così viene chiamato un gruppo di barboncini.

Verificare la presenza della vulnerabilità sfruttabile con l’attacco POODLE

Gran parte dei server HTTPS, purtroppo, consentono ancor’oggi il fallback su SSL 3.0.

Per evitare problemi e la sottrazione di dati personali, quindi, è bene controllare che i browser in uso non integrino il supporto per il protocollo SSL 3.0.

Ciò non si verifica mai perché, al momento della stesura di quest’articolo, tutti i principali browser disponibili sul mercato supportano SSL 3.0 in modo predefinito: Internet Explorer 11, Chrome 38, Firefox 33, giusto per fare qualche nome.

Google e Mozilla hanno comunque già precisato di aver intenzione di rimuovere il supporto per SSL 3.0 già dalle prossime versioni di Chrome e Firefox.

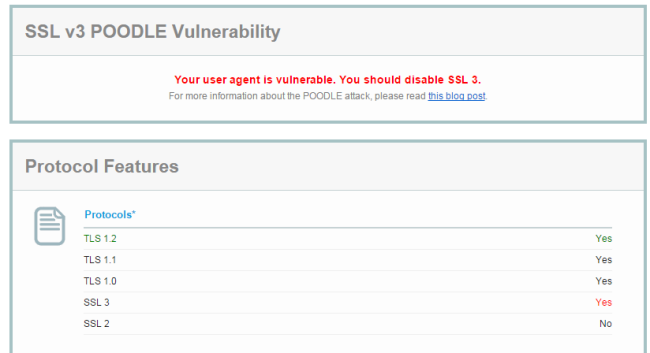

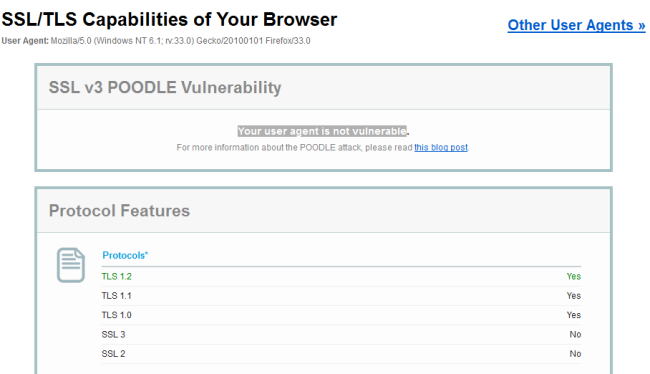

Per mettere alla prova i browser web che si utilizzano, sia su sistemi desktop/notebook che sui dispositivi mobili, suggeriamo di avviare il test client di Qualys.

Il test di Qualys proverà ad effettuare una connessione HTTPS utilizzando le varie versioni di SSL e TLS.

La comparsa del messaggio Your user agent is vulnerable. You should disable SSL 3 sta a significare che il browser in uso permette connessioni HTTPS poggiando sul protocollo SSL 3.0.

Disattivare SSL 3.0 sui client: i passaggi da seguire

Fintanto che chi sviluppa i vari browser web non disabiliterà SSL 3.0 di default, è possibile evitare di correre rischi applicando una semplice modifica.

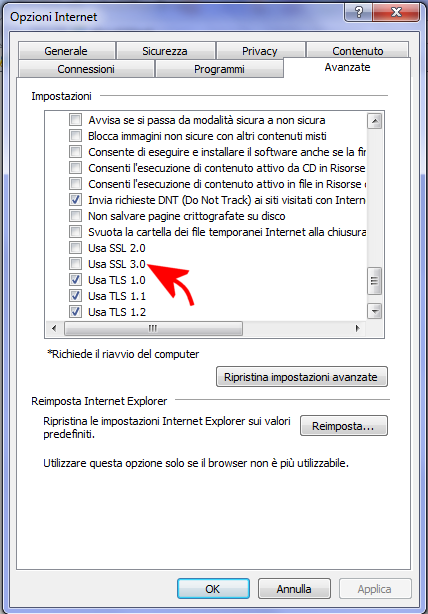

Internet Explorer 11 – Per disattivare SSL 3.0 in Internet Explorer, è necessario accedere alle Opzioni Internet del browser, fare clic sulla scheda Avanzate infine togliere il segno di spunta dalla casella Usa SSL 3.0 (sezione Sicurezza).

Nel caso in cui, in futuro, si dovesse fare clic sul pulsante Reimposta (ad esempio nel momento in cui Internet Explorer dovesse manifestare un funzionamento irregolare), SSL 3.0 tornerà ad essere automaticamente abilitato (impostazione di default).

Tenendo presente che la disattivazione di SSL 3.0 dev’essere ripetuta per tutti gli account utente configurati sulla macchina, potrebbe allora essere utile impostare la restrizione a livello del registro di sistema di Windows.

Per far ciò, basterà creare un file con estensione .REG, salvarvi all’interno quanto segue, cliccarvi due volte ed autorizzare l’inserimento delle informazioni nel registro (prima di procedere bisognerà assicurarsi di aver chiuso Internet Explorer):

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client]

"Enabled"=dword:00000000

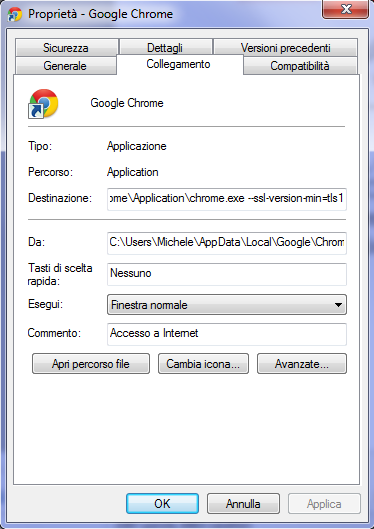

Google Chrome – Per disabilitare SSL 3.0 in Chrome è necessario fare in modo che il browser di Google venga sempre aperto utilizzando l’opzione aggiuntiva --ssl-version-min=tls1.

Per procedere, è necessario cliccare con il tasto destro del mouse sul collegamento facente riferimento a Chrome, cliccare su Proprietà in Windows quindi sulla scheda Collegamento. Qui, nel campo Destinazione, dopo le doppie virgolette (se presenti), bisognerà aggiungere --ssl-version-min=tls1.

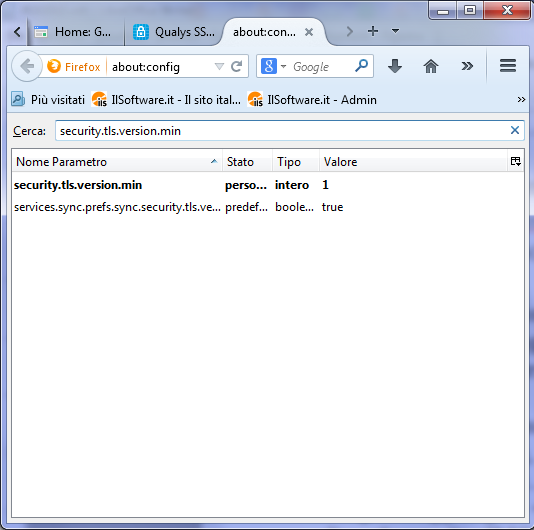

Firefox – Ancor più semplice la disattivazione di SSL 3.0 in Firefox. In questo caso, infatti, è sufficiente digitare about:config nella barra degli indirizzi del browser e cercare la direttiva security.tls.version.min.

Cliccando due volte sul parametro, bisognerà impostare il suo valore a 1, così come visibile in figura (la direttiva verrà evidenziata in grassetto).

Non tutti i browser per dispositivi mobili supportano la disattivazione di SSL 3.0 (Firefox per Android lo permette seguendo la stessa procedura vista in precedenza).

Ripetendo il test di Qualys a questo indirizzo, dopo aver chiuso e riaperto il browser, si dovrebbe finalmente leggere il messaggio Your user agent is not vulnerable:

Disattivare SSL 3.0 su server

Il consiglio è, ovviamente, non soltanto quello di disattivare SSL 3.0 lato client ma di bloccarne l’utilizzo anche lato server.

Secondo Cloudflare, che ha provveduto a disattivare SSL 3.0 nell’intera sua struttura, solamente una piccolissima frazione di utenti sarà interessato dalla modifica e non riuscirà a collegarsi. Già il 98,88% degli utenti del vecchio Windows XP, infatti, continuerà a connettersi utilizzando TLSv1.0 o release superiori, senza problemi.

Apache

Gli amministratori di sistema possono disattivare SSL 3.0 su Apache digitando i seguenti comandi:

SSLProtocol All -SSLv2 -SSLv3

apachectl configtest

sudo service apache2 restart

Così facendo verrà rimosso il supporto per SSL 2.0 e SSL 3.0, verificata la configurazione di Apache e riavviato il web server.

Microsoft IIS

Per disattivare SSL 3.0 in IIS, è necessario aprire l’editor del registro di sistema e portarsi in corrispondenza della chiave seguente:

Qui dovrebbe essere già presente una sottochiave dal nome SSL 2.0. Per disabilitare il supporto di SSL 3.0, bisognerà copiare la struttura della chiave SSL 2.0 denominandola, ovviamente, SSL 3.0.

Maggiori informazioni possono essere reperite nell’articolo di supporto Microsoft.

Si calcola che circa il 97% (fonte: Alexa) dei siti web HTTPS presenti nell’elenco del primo milione di siti più visitati in assoluto, faccia ancora uso di SSL 3.0.

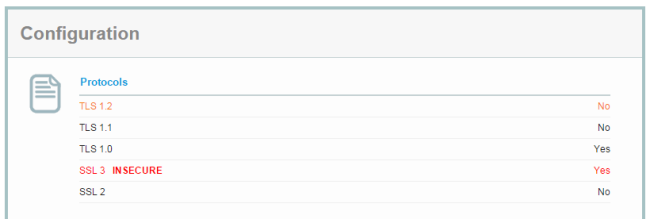

Per verificare se i siti web HTTPS che più si utilizzano supportano ancora SSL 3.0, è sufficiente portarsi in questa pagina e digitare il nome del dominio da controllare nella casella Domain name.

Scorrendo la pagina, la presenza della voce SSL 3 INSECURE sta a significare che il sito web indicato supporta ancora l’utilizzo del protocollo SSL 3.0.

Altre informazioni sulla disattivazione di SSL 3.0 sui pacchetti utilizzati in ambito server sono reperibili in questa pagina.

/https://www.ilsoftware.it/app/uploads/2023/05/img_11420.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/wasmer-compilare-python-wasm-codice.jpg)

/https://www.ilsoftware.it/app/uploads/2024/03/norton-browser-1.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/Microsoft-Edge-Logo-Colored-background-e1695025889194.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/Ecosia-1.jpg)