Secondo alcuni ricercatori della Queen Mary University di Londra e de La Sapienza di Roma, tutti i servizi VPN commerciali provati durante i test svolti in laboratorio non fornirebbero un livello di sicurezza adeguato. Secondo gli accademici, un malintenzionato potrebbe riuscire – nel caso di minore gravità – ad ottenere la lista dei siti web visitati dall’utente del servizio VPN mentre, nelle situazioni più gravi, può intercettare i dati in transito e carpire informazioni personali.

Come si può verificare esaminando i servizi VPN posti sotto la lente (pagina 3 dello studio), l’attenzione è stata focalizzata su strumenti come quelli presentati nell’articolo VPN gratis: ecco le migliori.

VPN commerciali come quelle presentate permettono di evitare, ad esempio, la sottrazione di dati durante l’utilizzo di connessioni Wi-Fi pubbliche, consentono il superamento di eventuali azioni censorie operate a livello del provider Internet locale nonché la visita di siti web riservati agli utenti residenti in una specifica nazione.

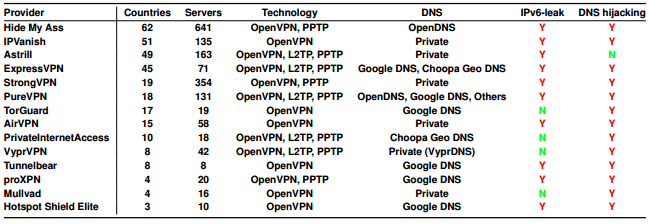

I ricercatori hanno evidenziato due problemi, comuni a quasi tutti i servizi VPN che sono stati oggetto di test: IPv6-leak e DNS hijacking.

Il primo ha essenzialmente a che fare con la migrazione verso il protocollo IPv6 (La rete Internet cambia: ecco l'”identikit” di IPv6. Le basi per prepararsi in tempo).

Dal momento che tutti i servizi VPN provati non supportano IPv6, un aggressore potrebbe riuscire a pubblicizzare la disponibilità del protocollo facendo transitare le informazioni che dovrebbero passare attraverso il tunnel VPN cifrato all’esterno di esso.

L’attacco di tipo DNS hijacking, invece, viene posto in essere forzando una modifica della configurazione di rete. In questo modo l’aggressore può dirottare tutte le richieste di risoluzione DNS verso server propri alterando la corretta associazione tra indirizzi mnemonici ed IP nonché monitorando tutti i siti web visitati dall’utente del servizio VPN.

TunnelBear, uno dei più popolari servizi VPN commerciali (VPN free con Tunnelbear per Chrome), ha immediatamente voluto gettare acqua sul fuoco spiegando che sarebbero già in corso di applicazione una serie di misure atte a bloccare tutti gli attacchi illustrati nello studio accademico italo-inglese.

Da TunnelBear si fa presente che per prevenire l’IPv6-leak sarà sufficiente aggiornare il client VPN nelle prossime ore. Il traffico IPv6 sarà automaticamente fatto transitare, per default, grazie ad una regola esplicita, attraverso il tunnel VPN. Così facendo tutto il traffico IPv6 verrà bloccato lato server.

Per quanto riguarda il “dirottamento del DNS”, TunnelBear sta applicando un intervento tecnico che permetterà di impostare l’utilizzo di DNS con lo stesso indirizzo dei server VPN. Gli utenti non dovranno fare nulla perché l’aggiornamento verrà interamente compiuto lato TunnelBear. Nel caso in cui venisse intentato un attacco DNS hijacking, le richieste di connessione non andranno a buon fine e l’utente potrà così accorgersi della situazione anomala.

L’utilizzo di un proprio server VPN (allestito quindi all’interno dell’infrastruttura informatica aziendale o domestica), ovviamente, dà comunque – come più volte ricordato – maggiori garanzie.

Nell’articolo Reti VPN: differenze tra PPTP, L2TP IPSec e OpenVPN abbiamo illustrato le differenze tra le varie tipologie di VPN ed i protocolli utilizzabili per proteggere lo scambio dei dati.

Nello stesso articolo abbiamo spiegato come configurare un server VPN a casa, in ufficio od in azienda mentre con l’approfondimento Creare una VPN sul cloud e navigare in sicurezza anche dai dispositivi mobili abbiamo visto i passaggi per allestire un server VPN sul cloud.

Tenendo presente che alcuni firmware per router molto diffusi consentono di attivare un server VPN (DD-WRT, Tomato, OpenWRT,…), sono comunque disponibili sul mercato dispositivi come i Mikrotik che integrano funzionalità di server VPN (anche con supporto OpenVPN).

/https://www.ilsoftware.it/app/uploads/2023/05/img_12431.jpg)

/https://www.ilsoftware.it/app/uploads/2024/05/Offerta-flash-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2024/05/VPN-in-sconto-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2024/05/NordVPN-3-1.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/mullvad-VPN-leta.jpg)