/https://www.ilsoftware.it/app/uploads/2023/05/img_12041.jpg)

Il router è un dispositivo elettronico che, nelle reti a commutazione di pacchetto (qual è Internet), si fa carico di instradare i pacchetti dati (routing) verso la giusta destinazione mettendo in comunicazione reti diverse.

Esistono centinaia di modelli di router: da quelli utilizzati in ambito domestico o professionale (in uffici ed aziende) a quelli che vengono utilizzati presso i provider o dalle grandi società di telecomunicazioni.

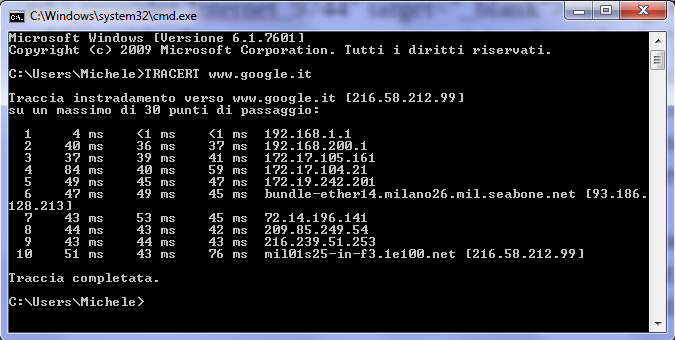

Come spiegato nell’articolo Configurare router: guida per tutti i modelli ed i provider Internet, visitando questa pagina e digitando l’indirizzo mnemonico di qualunque sito (esempio: www.google.it o www.ilsoftware.it) si otterrà l’elenco completo dei router attraversati prima di giungere sui server del sito web prescelto.

Senza scomodare un servizio web, si può utilizzare il comando TRACERT (esempio: tracert www.google.it) da prompt per verificare quanti e quali hop si attraversano prima che ogni pacchetto dati giunga a destinazione.

I router comunemente utilizzati in ambito aziendale e domestico integrano spesso funzionalità di modem e access point WiFi: questi dispositivi, quindi, si occupano di instradare i pacchetti dati all’interno della rete locale usando indirizzi IP privati (192.168.x.x: perché in rete locale vengono usati questi indirizzi?), sia per ciò che concerne il collegamento di dispositivi client sulle porte ethernet, sia per quelli collegati via WiFi.

Ma come proteggere il router in maniera adeguata difendendo allo stesso tempo i sistemi connessi in rete locale ed i dati in essi conservati?

Proteggere router da intrusioni ed attacchi

Proteggere il router in modo adeguato significa mettersi al riparo da attacchi che possono rappresentare una minaccia per la sicurezza dei propri dati e per il proprio portafoglio.

Sono sempre più frequenti le segnalazioni di modelli di router che contengono vulnerabilità di sicurezza. In questi casi, il router può diventare amministrabile da remoto da parte di un malintenzionato.

Nell’articolo DNS modificati sul router e redirect verso pagine malevole: come risolvere abbiamo spiegato come particolari versioni del firmware (il software preinstallato in ogni router che ne sovrintende il funzionamento) espongano il dispositivo ad attacchi da remoto.

Uno degli attacchi più gettonati si chiama DNS hijacking ed è utilizzato dagli aggressori remoti per modificare gli indirizzi dei server DNS configurati sul router.

Si tratta di un attacco veramente pericoloso perché di fatto porta tutti i sistemi client della rete locale connessi al router (quelli che richiedono al router quali DNS usare; impostazione di default nei vari sistemi operativi) ad utilizzare server DNS malevoli impostati dai criminali informatici.

Risultato? Gli utenti collegati in rete locale, da qualunque dispositivo, riterranno di visitare il vero sito web di una banca, di un social network, di una società che si occupa della gestione elettronica delle transazioni, dell’account Gmail od Outlook.com (nella barra degli indirizzi del browser apparirà l’indirizzo correttoo) quando, in realtà, si staranno visitando pagina malevole allestite da gruppi di criminali informatici con il preciso scopo di sottrarre credenziali d’accesso ed altri dati personali.

Del problema DNS hijacking abbiamo abbondantemente parlato, anche dal punto di vista tecnico, nell’articolo DNS router, come verificare le impostazioni.

Per verificare se si fosse affetti dal problema ovvero se qualcuno fosse riuscito, da remoto, a modificare i DNS impostati sul router sostituendoli con nameservers malevoli, è possibile utilizzare il tool di F-Secure citato nel medesimo articolo.

Come difendersi da questo tipo di problema? L’aggiornamento del firmware è il passaggio più consigliato.

Aggiornare il firmware del router

Una delle operazioni più efficaci per proteggere il router e scongiurare potenziali intrusioni da remoto (i criminali informatici sono soliti effettuare scansioni periodiche di gruppi di IP pubblici con l’obiettivo di individuare router vulnerabili e, di conseguenza, attaccabili) consiste nell’applicare eventuali aggiornamenti del firmware.

Per aggredire un router è possibile utilizzare diverse modalità d’attacco. A seconda delle specifiche vulnerabilità individuate nelle versioni del firmware dei vari prodotti, non è indispensabile che la funzionalità di gestione remota del router sia stata abilitata (vedere per esempio DNS modificati sul router e redirect verso pagine malevole: come risolvere e Misfortune cookie: pericolo per 12 milioni di router).

La miglior soluzione per mettersi al riparo consiste nel verificare la disponibilità di aggiornamenti del firmware sul sito web del produttore del router.

Si osservi bene la data di rilascio del firmware e il cosiddetto changelog, ossia la lista delle migliorie e delle modifiche introdotte nelle varie versioni del firmware.

Nel caso in cui fosse disponibile una nuova versione del firmware (controllare sempre che sia quella compatibile con l’esatto modello di router in proprio possesso), si dovrà accedere – da browser – al pannello di amministrazione del router (generalmente http://192.168.0.1 o http://192.168.1.1), portarsi nella sezione Firmware upgrade/update e selezionare il file contenente il firmware aggiornato (precedentemente scaricato dal sito web del produttore).

Durante l’installazione del firmware non si dovrà, per nessun motivo, interrompere la procedura di aggiornamento: diversamente si rischierebbe di mettere fuori uso il dispositivo.

Disattivare la gestione remota

Tutti i router consentono generalmente di essere gestiti da remoto. Un altro utente, cioè, può collegarsi all’interfaccia di amministrazione, prenderne il controllo ed effettuare eventuali variazioni.

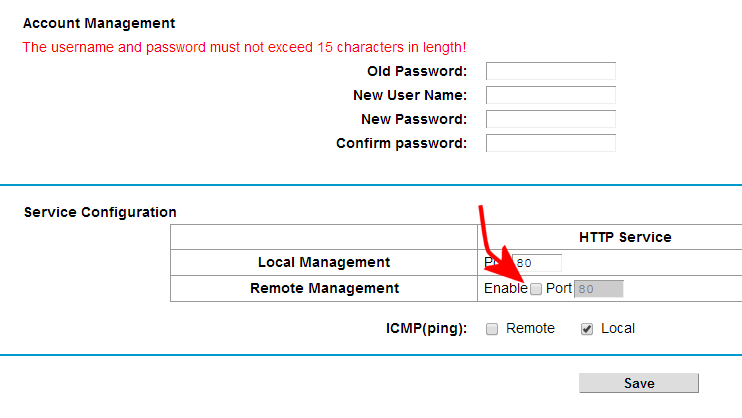

Il consiglio è quello di mantenere disattivata la gestione remota del router collegandosi al pannello di amministrazione da browser e disabilitando la casella Remote management (o similare).

Disabilitare le risposte ICMP

È bene che il router non offra alcun indizio circa la sua effettiva connessione alla rete Internet.

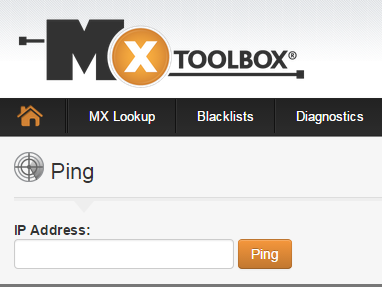

Lanciando il comando PING seguito dall’IP pubblico assegnato dinamicamente (od in maniera statica) al router dall’operatore di telecomunicazioni, il router non dovrebbe possibilmente fornire risposta.

Così facendo, il router sarà di fatto “invisibile” ad utenti terzi che tentassero di verificarne la presenza in Rete.

L’abilitazione dello SPI firewall (ovvero stateful packet inspection firewall) dal pannello del router consentirà di disabilitare la risposta al comando PING. In ogni caso, l’eventuale casella ICMP (PING) dovrà essere disabilitata in corrispondenza di Remote e lasciata attiva solo per Local.

In questo modo, il router risponderà solamente alle richieste PING inviate dai sistemi connessi in rete locale e non da sistemi remoti (WAN).

Per effettuare una verifica, suggeriamo di visitare il sito DNSStuff.

Nella parte superiore della pagina, accanto a Your IP address, si potrà rilevare il proprio indirizzo IP pubblico.

Copiando tale IP nella casella IP address a questo indirizzo e cliccando su Ping, si potrà verificare se il proprio router rispondesse o meno alla richieste di PING da remoto.

Usare le Access Control List (ACL)

Alcuni modelli di router permettono l’utilizzo delle ACL, acronimo di Access Control List.

Si tratta di un meccanismo di sicurezza che consente di stabilire a quali utenti è accordato l’accesso al pannello di amministrazione.

Ove disponibili, le ACL permettono di fidare su di una misura di sicurezza in più. Consentendo ad esempio l’accesso all’IP 0.0.0.0 e selezionando LAN (quindi né LAN/WAN né WAN) si farà in modo che solamente i sistemi connessi alla rete locale abbiano titolo per connettersi al pannello di amministrazione del router.

Cambiare la password predefinita del router

Un’altra importante misura di sicurezza che non bisogna mai dimenticare di applicare consiste nel modificare la password di default del router. Di solito, infatti, per accedere al pannello di configurazione del router, è sufficiente digitare la coppia nome utente e password admin password oppure admin admin.

Le credenziali per l’accesso al pannello di amministrazione si possono cambiare agendo nell’apposita sezione della stessa interfaccia di amministrazione del router.

Proteggere la connessione WiFi

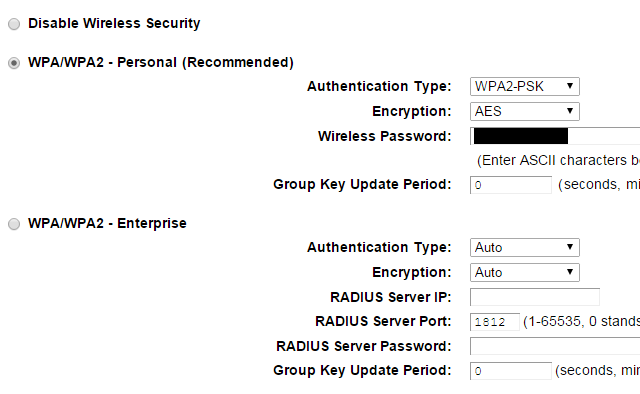

Un altro aspetto da non sottovalutare consiste nella corretta configurazione della connessione WiFi. Se, infatti, il router funge anche da access point WiFi, è bene proteggere adeguatamente l’accesso alla rete wireless.

Innanzi tutto, se il router dispone di due interfacce ossia può consentire la connessione di dispositivi sia sulle frequenze dei 2,4 GHz che su quelle dei 5 GHz, è bene disattivare l’interfaccia che si prevede di non utilizzare. Nell’articolo abbiamo illustrato le principali differenze tra le due bande di frequenza, sempre più spesso utilizzate in molti modelli di router WiFi.

Sia nel caso in cui si decidesse di utilizzare entrambe le bande od una soltanto, bisognerà accertarsi di proteggere adeguatamente la connessione WiFi abilitando almeno l’utilizzo dell’algoritmo WPA2-PSK (AES).

PSK è l’acronimo di pre-shared key: l’amministratore del router WiFi, infatti, deve specificare una password a protezione del collegamento wireless. Tale parola chiave (che dovrà essere digitata almeno la prima volta sui client che intendono connettersi alla WiFi) è bene sia sufficientemente lunga e complessa (utilizzare caratteri alfanumerici e qualche simbolo).

Nell’articolo Craccare reti WiFi: accedere alle reti WiFi protette abbiamo spiegato perché l’utilizzo dell’algoritmo di cifratura WPA2 (AES) sia ormai sempre da preferirsi.

Ove possibile, è consigliabile predisporre una rete WiFi per gli utenti guest ossia per coloro che avessero necessità di collegarsi temporaneamente via wireless al router.

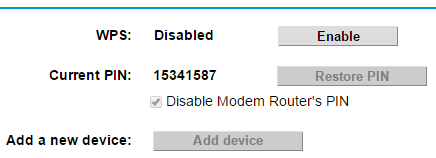

Disattivare l’utilizzo di WPS

Tutti i router di più recente fattura offrono la possibilità di servirsi di WPS (Wi-Fi Protected Setup), funzionalità che permette di configurare automaticamente la connessione wireless senza digitare alcuna password.

Come spiegato dal ricercatore Stefan Viehbock, tuttavia, un attacco “brute force” può consentire di accedere ad una WiFi protetta in tempi relativamente brevi. Ogni volta che un dispositivo cerca di collegarsi via WPS, il router invia un messaggio col quale il device viene informato se le prime quattro cifre del PIN sono corrette o meno.

Poiché lo standard WPS, com’è facile verificare dall’interfaccia di amministrazione del router, usa un PIN da otto cifre e che l’ultima viene usata come checksum, anziché dover gestire 100 milioni di combinazioni (108), un aggressore, per violare la rete WiFi facente uso di WPS, dovrebbe effettuare massimo 11.000 tentativi (104 sommato a 103).

Il consiglio, quindi, è quello di disattivare completamente la funzionalità WPS dal pannello di configurazione del router.

Con l’obiettivo di proteggere il router e la rete locale da attacchi provenienti dall’esterno, nascondere l’SSID e filtrare gli indirizzi MAC non sono soluzioni.

Nell’articolo Trovare SSID di una rete WiFi nascosta abbiamo visto quanto sia semplice scovare l’SSID ossia la denominazione identificativa di una rete WiFi nascosta.

Egualmente, lascia il tempo che trova anche il filtraggio degli indirizzi MAC. Come spiegato nell’articolo Indirizzo MAC (Wi-Fi e Ethernet): cos’è e come trovarlo, studiando la rete WiFi è piuttosto semplice capire quali client sono connessi, rilevare il rispettivo indirizzo MAC e falsificarlo per ottenere il “via libera” per l’accesso.

Attenzione al forwarding delle porte

I criminali informatici, come accennato in precedenza, effettuano una scansione di ampi gruppi di indirizzi IP pubblici anche alla ricerca di eventuali porte aperte sul router.

Se, agendo sul pannello di amministrazione del router, si fosse deciso di inoltrare il traffico in ingresso su una determinata porta verso una o più macchine connesse in rete locale, bisognerà accertarsi che il componente server in esecuzione sui vari sistemi collegati in LAN sia sicuro, correttamente configurato e che non presenti vulnerabilità.

Nell’articolo Aprire porte sul router e chiuderle quando non più necessario abbiamo evidenziato proprio quest’aspetto.

Nel successivo approfondimento Come controllare porte aperte su router e IP pubblico, abbiamo invece presentato alcune metodologie per verificare quante e quali porte sul router risultano pubblicamente visibili da remoto.

/https://www.ilsoftware.it/app/uploads/2024/01/halow-wifi-copertura-tre-chilometri.jpg)

/https://www.ilsoftware.it/app/uploads/2024/01/telecomando-auto-estendere-copertura.jpg)

/https://www.ilsoftware.it/app/uploads/2022/02/wifi7-standard-novita-caratteristiche.jpg)

/https://www.ilsoftware.it/app/uploads/2023/12/wifi-CERTIFIED-7.jpg)