Sebbene le misure di protezione integrate in Windows siano state, col tempo, notevolmente migliorate, è cosa piuttosto comune ancor oggi imbattersi in sistemi che pur avendo installato un antimalware contengono qualche “ospite indesiderato”.

Alcune minacce riescono infatti a passare inosservate all’azione dell’antimalware, soprattutto di quei prodotti che si basano quasi unicamente sul contenuto dei database delle firme virali e spesso – una volta insediatesi sulla macchina – mettono in campo strategie tese ad interferire con le attività di scansione e di controllo in tempo reale.

Vale la pena quindi sapere come comportarsi in ambiente Windows per la rimozione malware prendendo coscienza degli strumenti che sono utilizzabili per verificare se qualche minaccia fosse sfuggita al software antivirus e il sistema operativo caricasse a ogni avvio elementi sospetti.

Riconoscere i software malevoli a colpo d’occhio non è complicato, almeno per la stragrande maggioranza delle minacce in circolazione.

Rimuovere malware in modo manuale

Ci sono alcuni sistemi tutto sommato piuttosto semplici per accorgersi se sul sistema in uso qualcosa non va per il verso giusto e quando certi comportamenti sono evidente sintomo di un’infezione malware.

Alcuni malware già radicatisi sul sistema impediscono anche l’installazione o l’aggiornamento di antimalware: in questi casi o comunque quando una scansione completa del computer non rileva alcuna problematica, è importante sapere come districarsi usando l’approccio manuale.

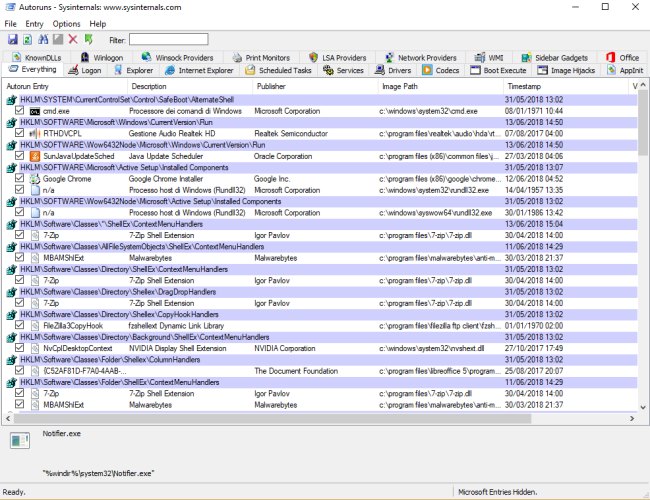

Lo strumento che preferiamo per analizzare la configurazione del sistema è l’ottimo Autoruns (gratuito).

Va precisato che Autoruns è solamente un (potente) strumento diagnostico: non offre un pulsante Rimuovi malware per riconoscere ed eliminare automaticamente le eventuali minacce rilevate sul sistema.

Il nostro consiglio è quello di cliccare sul menu Options, Hide Microsoft entries in modo da nascondere gli elementi software che sono firmati digitalmente da Microsoft quindi fare riferimento alla scheda Everything.

Il contenuto di tale scheda appare illeggibile, almeno a una prima occhiata. In realtà, Autoruns mostra una serie di colonne e all’interno di ciascuna di esse vengono indicati, da sinistra verso destra, il nome del processo richiamato da Windows, la sua descrizione, il nome dello sviluppatore (ove fosse presenta una firma digitale), il percorso completo dal quale viene eseguito e la data di creazione del file.

Ogni riga che comincia con l’icona del registro di sistema o con il simbolo di una cartella indica, rispettivamente, le chiavi del registro di Windows o le directory a livello di file system usate per richiedere il caricamento di tutti i file riportati in corrispondenza delle righe successive.

Nella scheda Everything di Autoruns dovrebbero immediatamente balzare all’occhio gli eventuali elementi evidenziati in rosa ovvero quelli che sono sprovvisti di firma digitale.

Buona parte dei malware usano componenti software che non sono firmati digitalmente: passando a VirusTotal il file indicato nella colonna Image path si dovrebbero verificare i motori di scansione che già rilevano la minaccia. Se nessuno di essi indicasse la tipologia di malware, è verosimile che si tratti di uno 0-day ancora sconosciuto agli sviluppatori di software per la sicurezza.

Il fatto di trovare riferimenti sospetti nelle chiavi di registro seguenti è certamente sintomo di un’infezione:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run

HKLM\SOFTWARE\Microsoft\Active Setup\Installed Components

HKLM\SOFTWARE\Wow6432Node\Microsoft\Active Setup\Installed Components

HKLM\System\CurrentControlSet\Services

L’ultima chiave indica elementi software che sono caricati a ogni avvio di Windows come servizi di sistema. Molti malware si autoconfigurano come servizio così da rendere il rilevamento ancora più difficoltoso.

Suggeriamo però di controllare il contenuto delle schede Scheduled Tasks, Winlogon, Boot Execute, Image Hijacks e AppInit verificando la presenza di elementi sospetti.

In Scheduled Tasks sono raccolte le attività che vengono eseguite da Windows su base programmatica: qui si trovano richiami alle procedure di aggiornamento automatico dei vari programmi installati ma alcuni malware spesso inseriscono qui i loro riferimenti.

Le tre quattro schede (Winlogon, Boot Execute, Image Hijacks) di solito sono sempre vuote: ogni riferimento eventualmente presenta deve essere verificato in modo scrupoloso.

Autoruns consente di rimuovere direttamente i richiami al malware nelle varie aree del sistema operativo. Gran parte delle minacce, però, è in grado di riattivarsi se uno solo dei componenti malevoli in uso rimanesse sul sistema.

Per la rimozione malware manuale torna molto utile un software del quale abbiamo spesso parlato: Process Explorer.

Una volta stabiliti con Autoruns il nome o i nomi dei processi ascrivibili all’azione di componenti malware (colonna Image path), basta avviare Process Explorer, premere la combinazione di tasti CTRL+F quindi inserire nel campo Handle or DLL substring il nome dell’eseguibile malevolo desunto da Autoruns.

Cliccando due volte sull’occorrenza mostrata nel riquadro sottostante, dopo la pressione del pulsante Search, Process Explorer evidenzierà in automatico l’oggetto software cercato.

A questo punto si dovrà fare clic su di esso con il tasto destro del mouse e selezionare il comando Kill process tree.

Il file corrispondente potrà quindi essere manualmente eliminato così come tutti i riferimenti rilevati all’interno del registro di sistema con Autoruns (in Autoruns cliccare sull’elemento malevolo e selezionare Delete).

Dopo aver usato il comando Delete (menu contestuale di Autoruns) bisognerà portarsi nei percorsi corrispondenti ed eliminare ogni riferimento a livello di file system. Prima di cliccare su Delete, in Autoruns si può scegliere la voce Jump to image dal menu del tasto destro e cancellare l’elemento malevolo.

/https://www.ilsoftware.it/app/uploads/2023/05/img_17541.jpg)

/https://www.ilsoftware.it/app/uploads/2024/05/thunderbolt-share.jpg)

/https://www.ilsoftware.it/app/uploads/2024/05/windows-laptop-word.jpg)

/https://www.ilsoftware.it/app/uploads/2024/05/aggiornamento-secure-boot-sistemi-non-si-avviano.jpg)

/https://www.ilsoftware.it/app/uploads/2024/05/fine-windows-10-21H2.jpg)