Nei giorni scorsi gli sviluppatori di OpenBSD avevano deciso di disattivare la funzionalità hyperthreading sulle macchine dotate di CPU Intel.

Il capoprogetto Theo de Raadt aveva motivato la decisione sulla base di quanto emerso dopo l’analisi di una ricerca che sarà illustrata durante la conferenza Black Hat che si svolgerà in agosto ma aveva preferito non fornire alcun dettaglio di natura tecnica.

Oggi, da altre fonti, sono emerse le prime indicazioni sul nuovo problema che sembra affliggere i processori di casa Intel.

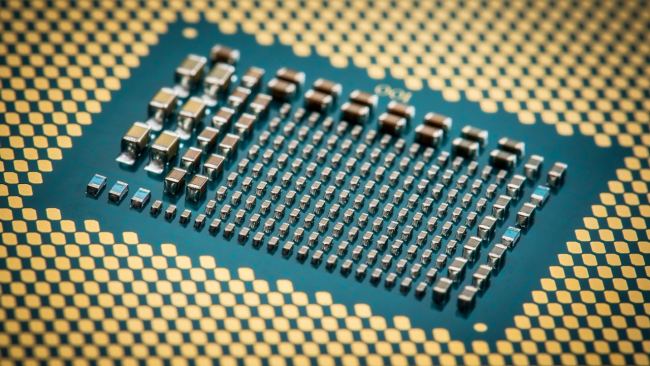

Sono i ricercatori della Vrije Universiteit di Amsterdam a parlare della scoperta di una vulnerabilità nella gestione dell’hyperthreading Intel, funzionalità utilizzata per migliorare le prestazioni dei processori. L’idea di base dell’hyperthreading è quella di duplicare alcune unità di elaborazione all’interno dei microprocessori così da poter eseguire simultaneamente alcune operazioni, grazie a tecniche di multithreading.

Gran parte dei processori Intel usano l’hyperthreading (2 core logici diventano 4 core fisici; vedere l’articolo Quale processore scegliere): facile intuire quanto sia critica quindi la vulnerabilità appena venuta a galla e battezzata TLBleed.

L’attacco presentato dagli accademici olandesi fa leva su alcune lacune nella protezione del translation lookaside buffer (TLB) presente nelle CPU Intel.

Secondo i ricercatori tale bug può essere sfruttato per estrarre le chiavi crittografiche usando un programma “ad hoc” almeno nel 98% dei casi.

Grazie all’hyperthreading un singolo core può eseguire due thread contemporaneamente: se due programmi sono in esecuzione sullo stesso core, un’applicazione malevola può – usando proprio TLBleed – estrapolare informazioni dall’altra calcolando le esatte tempistiche con cui i dati vengono richiesti.

L’attacco TLBleed richiede la disponibilità fisica del sistema da aggredire anche se, come sottolineano gli autori della scoperta, il problema appare particolarmente critico sui sistemi utilizzati dai fornitori di servizi in ambito cloud perché sarebbe possibile eseguire operazioni dannose oltre il perimetro della macchina virtuale in uso.

Le discussioni sono comunque ancora in corso: a parte la decisione “draconiana” di OpenBSD, diversi esperti concordano sul fatto che TLBleed sia una vulnerabilità molto meno grave rispetto a Meltdown e Spectre nonché, soprattutto, molto più complessa da bersagliare. Secondo Intel stessa, le contromisure già messe in campo per lenire gli attacchi side channel sarebbero già più che sufficienti.

/https://www.ilsoftware.it/app/uploads/2023/05/img_17582.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/intel-cpu-panther-lake-2026.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/intel-core-ultra-3-series-3-18A.jpg)

/https://www.ilsoftware.it/app/uploads/2025/12/dimensity-7100-273x120.webp)

/https://www.ilsoftware.it/app/uploads/2025/12/produzione-chip-intel-14A.jpg)