Si chiama Windows Defender l’antimalware che Microsoft integra direttamente nel sistema operativo e che viene proposto come sostituto per i software similari sviluppati da terze parti. È aggiornato tramite Windows Update e offre protezione in tempo reale (così come la possibilità di effettuare scansioni su richiesta, on demand) nei confronti di virus e minacce di ogni genere.

Nelle prove eseguite da AV-Test, Windows Defender ha recentemente evidenziato gli enormi passi in avanti che sono stati compiuti da Microsoft: come si può verificare in queste pagine, Windows Defender è diventato un “Top product” capace di riconoscere la totalità dei campioni malware utilizzati, usabile, con quale riserva che rimane solo sul versante delle performance.

Utilizzando il trucco che abbiamo illustrato nell’articolo Programmi inutili o dannosi: come attivare la protezione segreta di Windows 10 è addirittura possibile migliorare le abilità di Windows Defender nel riconoscimento tempestivo di potenziali minacce.

L’antimalware di casa Microsoft integra infatti un modulo capace di individuare e bloccare i cosiddetti PUP (Potentially Unwanted Programs) ovvero quei programmi inutili che sono spesso inseriti nelle procedure d’installazione di software gratuiti scaricati dalla rete Internet.

Il rischio è di incorrere in qualche falso positivo ovvero nella comparsa di segnalazioni errate ma la protezione anti-PUP è certamente un’ottima arma in più a beneficio di coloro che vogliono difendere efficacemente i propri sistemi Windows senza installare soluzioni per la sicurezza di altri produttori.

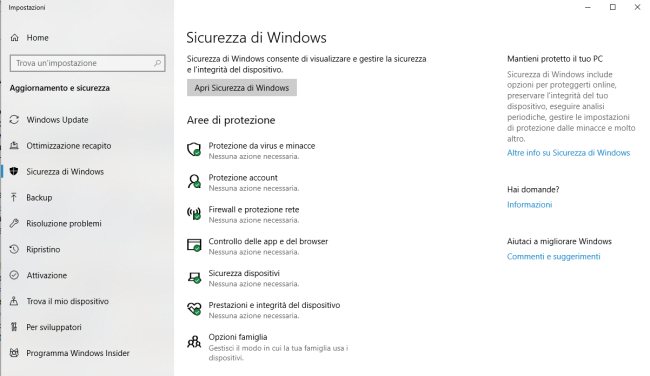

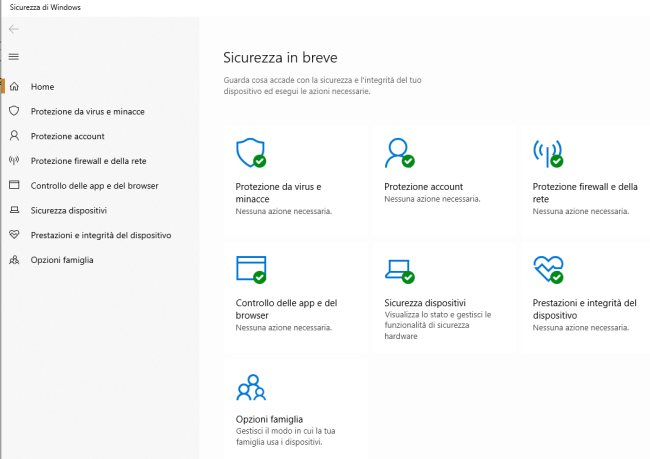

In Windows 10 il nuovo Windows Defender è diventato un prodotto strettamente integrato con il sistema operativo (ne avevamo parlato nell’articolo Windows Defender, le nuove funzionalità e come personalizzarne il comportamento): digitando Impostazioni di Windows Defender nella casella di ricerca del pulsante Start, apparirà la finestra Sicurezza di Windows.

Si tratta del nuovo punto di riferimento per la sicurezza del sistema operativo: cliccando sul pulsante Apri Sicurezza di Windows apparirà una schermata che raccoglie tutte le funzionalità disponibili per la protezione a livello di file system, per l’accesso a Windows tramite i vari account utente, per l’accesso al firewall di Windows (vedere Cos’è il firewall e come funziona quello di Windows e Windows Firewall Control diventa gratuito), per il controllo dei programmi in esecuzione e del browser e così via.

In Windows Defender è stato introdotto anche un anti ransomware ovvero un meccanismo che protegge il contenuto delle cartelle indicate dall’utente evitando che programmi sconosciuti o non autorizzati possano apportarvi modifiche: Ransomware, come li blocca Windows 10.

La funzionalità è ancora piuttosto acerba ma è interessante che in Microsoft Windows si sia cominciato a integrare uno strumento per bloccare i ransomware.

Di recente, legato a doppio filo con Windows Defender, è stato aggiunto anche Application Guard: si tratta di una funzionalità di protezione che permette di eseguire il browser Microsoft Edge all’interno di una sandbox (vedere Application Guard in Windows 10, cos’è e come funziona).

La sessione di navigazione online è così completamente isolata dal resto del sistema e nessun codice caricato dal browser può apportare modifiche alla configurazione di Windows o sul file system.

Windows Defender può lavorare in modalità sandboxing

Microsoft ha presentato un’ulteriore novità tutta incentrata su Windows Defender: come spiegato in questo articolo, l’antimalware può adesso funzionare all’interno di una sandbox.

Come ha dichiarato il noto ricercatore Tavis Ormandy (Google), si tratta di una mossa che cambia completamente lo scenario legato alla gestione della sicurezza in ambiente Windows.

Windows Defender è la prima soluzione per la sicurezza a poter funzionare in una sandbox: ciò significa che anche nel caso in cui un aggressore riuscisse ad attaccare con successo il motore dell’antimalware questi non potrebbe comunque avere accesso al resto del sistema.

Il processo di scansione malware utilizzato da Windows Defender può adesso analizzare i file scaricati da Internet e qualunque altro contenuto memorizzato sul dispositivo con un numero estremamente ridotto di privilegi. Anche il codice espressamente progettato per far leva su eventuali vulnerabilità del motore di scansione di Windows Defender non avrà più gioco facile perché non potrà superare i confini della sandbox (aggressioni come quella illustrata nell’articolo Verificare di usare l’ultima versione di Windows Defender: scoperto un grave bug non saranno più possibili).

L’utilizzo di Windows Defender in modalità sandbox non è per il momento attivato per impostazione predefinita: Microsoft intende svolgere prima dei test, coinvolgendo in primis gli iscritti al programma Windows Insider.

Chi volesse comunque provare in anticipo la nuova funzionalità di sicurezza può aprire una finestra del prompt dei comandi o di PowerShell con i diritti di amministratore (è essenziale aver installato almeno Windows 10 Creators Update versione 1703) quindi digitare:

Dopo aver attivato la modalità sandboxing, premendo la combinazione di tasti CTRL+MAIUSC+ESC per aprire il Task Manager, cliccando sulla scheda Dettagli e cercando il processo MsMpEng.exe si noterà la presenza di un “sottoprocesso” chiamato MsMpEngCP.exe, caricato con un numero inferiore di permessi.

Stando a quanto riferito da Microsoft il nuovo processo sandboxed non dovrebbe comportare cali di performance, almeno nulla di significativo.

In ogni caso, se si dovessero riscontrare problemi, basterà disattivare la modalità sandboxing con il seguente comando:

Il bug è in agguato: il sandboxing non si attiva se non si riavvia il PC Windows 10

Il noto ricercatore Didier Stevens ha scoperto che il nuovo sistema di sandboxing non si attiva subito e il comando setx /M MP_FORCE_USE_SANDBOX 1 non viene preso in carico se si spegne il PC Windows 10. Affinché Windows Defender utilizzi il nuovo processo eseguito all’interno di una sandbox, è fondamentale riavviare il sistema Windows 10.

Con ogni probabilità il comportamento anomalo rilevato da Stevens è riconducibile alla funzionalità Avvio rapido utilizzata in Windows 10 e abilitata di default. Ne avevamo parlato nel nostro articolo dal titolo eloquente: Spegnere Windows 10 non equivale a un riavvio del sistema: ecco perché.

I tecnici di Microsoft, da parte loro, confermano di aver già risolto il problema e che un aggiornamento sarà presto distribuito a tutti gli utenti di Windows 10.

/https://www.ilsoftware.it/app/uploads/2023/05/img_18190.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/XDR-ripresa-su-piu-dispositivi-windows-11-android.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/bypass-protezione-amministratore-windows-11.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/PC-non-si-avviano-dopo-patch-windows-11-KB5074109.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/chiavi-ripristino-bitlocker-consegnate.jpg)