Le vulnerabilità Meltdown e Spectre, scoperte a gennaio 2018, hanno mostrato in modo lampante quanto tecniche come l’esecuzione speculativa, ormai sfruttate da decenni nei processori, comincino a sentire il peso del tempo.

Le tante varianti degli attacchi venuti a galla ad inizio anno evidenziano come i cosiddetti side channel attacks stiano diventando un problema davvero importante, minando alla base la sicurezza di qualsiasi dispositivo. Le nuove vulnerabilità di cui si è parlato, per esempio, appena la scorsa settimana (Intel scopre nuove vulnerabilità nei suoi processori: ecco Foreshadow) sollecitano un intervento da parte dell’industria al fine di trovare soluzioni pratiche.

John Hennessy, presidente di Alphabet (Google), ha osservato come risolvere tutte le vulnerabilità side channel attraverso il rilascio di patch sia ormai assolutamente impossibile.

Basti pensare che per stessa ammissione dei responsabili Red Hat, la scoperta di una nuova vulnerabilità simile a quella sfruttabile con gli attacchi Meltdown e Spectre costa circa 10.000 ore di lavoro.

L’idea è, a questo punto, quella di creare una nuova architettura per i PC del futuro che permetta di isolare efficacemente i dati importanti e impedirne l’accesso da parte dei processi in esecuzione (basti pensare anche alla lacuna di sicurezza di cui abbiamo parlato ieri: Due ricercatori scoprono come superare tutte le protezioni a livello kernel di Windows).

La valutazione ormai condivisa è che ormai non è più possibile risolvere un problema alla volta ma è necessario guardare a una soluzione affidabile, efficiente e condivisa.

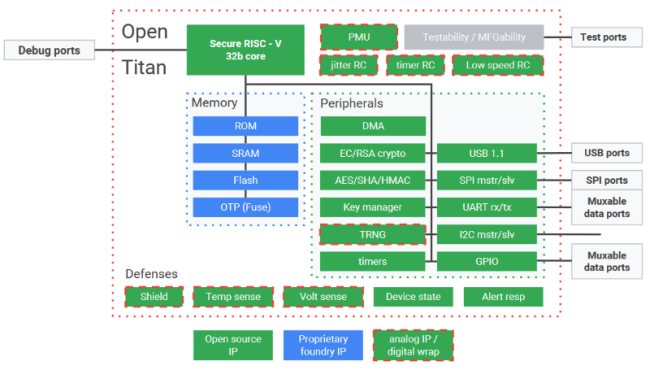

Microsoft ha presentato Pluton mentre Google ha svelato Titan, due approcci molto simili che in ottica futura permetteranno di mirare a quel concetto di “security-by-design” sino ad oggi troppo spesso passato in secondo piano.

Sia Pluton che Titan usano crittografia e certificati digitali per mettere in sicurezza il boot dei dispositivi e lo scambio dei dati riservati: le chiavi di cifratura sono generate in hardware e non sono possibili “forzature” lato software.

Al momento Microsoft ha collaborato con MediaTek per implementare Pluton all’interno di un chip destinato ai router WiFi. Google, invece, ambisce a portare Titan nei data center oltre che nelle mani degli utenti finali attraverso le omonime chiavette USB: Google lancia la sua Titan Security Key per l’autenticazione a due fattori.

Google sta anche formando il Silicon Transparency Working Group, un consorzio di aziende che si occuperà di sviluppare e promuovere Titan e, in particolare, la sua versione “aperta”, destinata all’utilizzo di massa.

/https://www.ilsoftware.it/app/uploads/2023/05/img_17841.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-driver-windows.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/Hosting-WordPress-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-sudo-linux.jpg)