/https://www.ilsoftware.it/app/uploads/2023/05/img_16643.jpg)

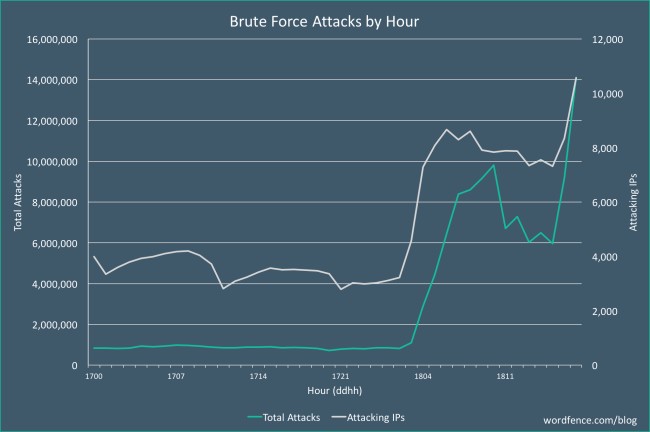

I siti WordPress sono al centro di un attacco brute-force condotto su vasta scala: secondo i tecnici di Wordfence ogni ora circa 190.000 siti WordPress verrebbero presi di mira e il numero di indirizzi IP da quali parte l’aggressione sarebbe molto elevato: almeno 10.000.

In termini di numero totale degli attacchi, Wordfence ha rilevato un valore di picco pari a 14,1 milioni, il più alto mai riscontrato fino ad oggi.

Stando ai risultati delle prime analisi, gli aggressori utilizzerebbero combinazioni di nomi utente e password presenti nelle liste più comuni ma anche credenziali generate automaticamente e in maniera dinamica prendendo spunto dal nome del sito WordPress e dai temi trattati.

Il consiglio è quindi quello di accertarsi che le credenziali di accesso di tutti gli account dotati dei privilegi di amministratore siano sufficientemente complesse: oltre a una password complicata da “indovinare”, è bene astenersi dall’usare admin come username.

È poi bene cancellare tutti gli account utente superflui e ove possibile attivare l’autenticazione a due fattori su tutti gli account amministrativi. Non sarebbe male, poi, monitorare i tentativi di accesso alla propria installazione di WordPress.

Ovviamente, come “soluzione definitiva”, Wordfence propone la propria: anche nella versione free, infatti, il prodotto consente di proteggersi dagli attacchi brute-force limitando i tentativi e non fornendo alcun appiglio agli aggressori remoti.

Wordfence, inoltre, integra liste per il blocco degli IP coinvolti in attacchi e fornisce un meccanismo di autenticazione a due fattori.

Una volta violati i siti WordPress meno protetti, gli aggressori installano un miner di crittomonete Monero, esattamente come stanno facendo – nell’ultimo periodo – molti altri sviluppatori di malware.

In un secondo tempo, il sito diventa a sua volta uno strumento adoperato per provare a “infettare” altre installazioni di WordPress.

/https://www.ilsoftware.it/app/uploads/2025/07/Gemini_email-bombing.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/microsoft-authenticator-riempimento-password-non-funziona.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/Gemini_deepseek-germania.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/morto-per-malware.jpg)