Nascondere il nome (SSID) nella rete WiFi non è la miglior soluzione per proteggerla da accessi indesiderati. L’uso di un algoritmo di protezione “forte” (WPA o, meglio ancora, WPA2) e, soprattutto, l’adozione di una password che sia molto lunga (almeno 12 caratteri) e che sia composta da lettere (maiuscole e minuscole), numeri e simboli (difficilmente presente in un qualsiasi dizionario), sono sicuramente le migliori difese.

Nel nostro articolo Craccare reti WiFi: accedere alle reti WiFi protette abbiamo già visto come possa essere semplice accedere ad una rete WiFi protetta se la password utilizzata è debole, se si utilizza un algoritmo di protezione inadeguato o, ancora, se il router o l’access point soffrono della vulnerabilità WPS (Wi-Fi Protected Setup).

Le informazioni pubblicate in queste pagine non possono e non devono mai essere utilizzate per “attaccare” reti Wi-Fi di terzi (a meno di non aver ottenuto esplicita autorizzazione). Il rischio è quello di incorrere nelle sanzioni enucleate all’articolo 615 del codice penale.

L’utilizzo delle informazioni qui pubblicate avviene quindi sotto unica ed esclusiva responsabilità dell’utente-lettore.

Perché nascondere l’SSID della rete WiFi non serve praticamente a nulla? Perché basta “armarsi” di un notebook e della distribuzione Kali Linux, figlia dell’ormai defunta BackTrack, per trovare gli SSID delle WiFi nascoste che risultano operative nelle vicinanze.

Le informazioni sul download della distribuzione Kali Linux (prelevabile da questa pagina) e sulla sua installazione in una chiavetta USB avviabile sono pubblicate nell’articolo Craccare reti WiFi: accedere alle reti WiFi protette.

Lasciando inserita la chiavetta USB contenente Kali e riavviando il personal computer, ci si troverà nell’ambiente di lavoro della distribuzione Linux.

Il primo passo consiste nell’aprire una finestra del terminale Linux cliccando sull’apposita icona.

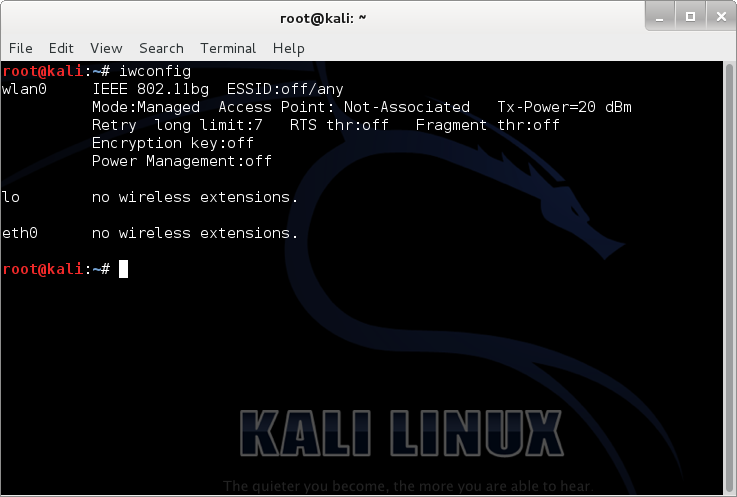

Il comando iwconfig consentirà di verificare quali schede di rete sono installate sul sistema. Kali Linux supporta i driver che garantiscono il corretto funzionamento della stragrande maggioranza delle schede wireless che equipaggiano, ad esempio, i vari notebook. Tipicamente, accanto alla voce wlan0 si dovrebbe leggere IEEE 802.11 seguito da tutta una serie di dati accessori.

Qualora dovesse apparire no wireless extensions, significa che la scheda wireless non è supportata.

Anche in questo caso, dalla finestra del terminale, ricorreremo all’utilissima suite Aircrack-ng.

Al prompt digiteremo quanto segue:

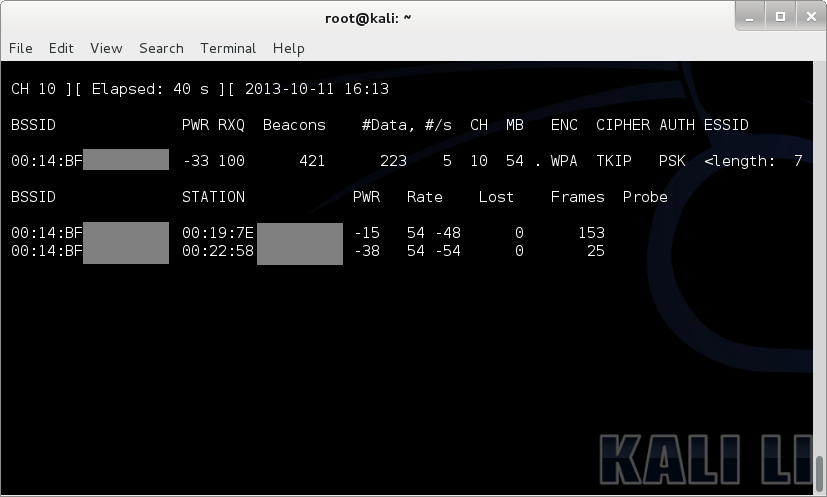

Il comando permetterà di accedere alla lista degli access point Wi-Fi disposti nelle vicinanze.

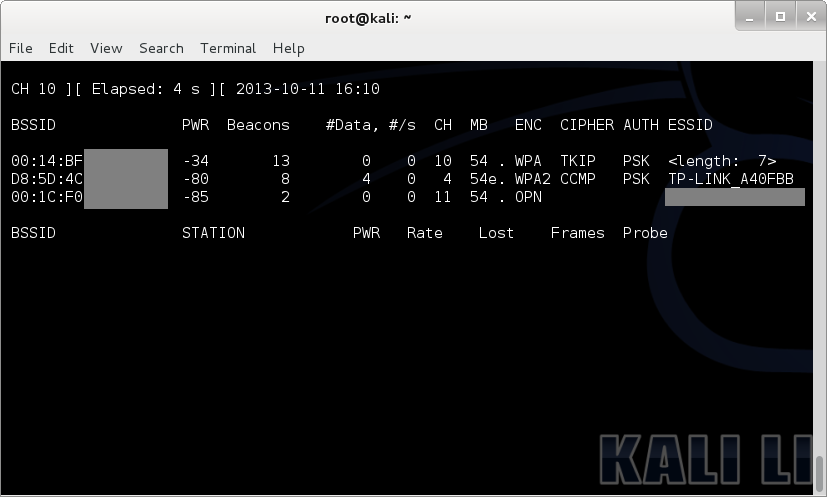

La colonna ESSID contiene il nome di con cui ciascuna rete Wi-Fi si identifica agli utenti. La presenza della stringa <length: N> suggerisce che l’access point corrispondente nasconde l’SSID. Sebbene il nome della rete sia nascosto, airodump-ng indica il numero dei caratteri che compongono l’SSID (nell’esempio in figura sono 7).

Nella prima metà della finestra airodump mostra gli indirizzi MAC (o MAC address) dei vari access point Wi-Fi rilevati nei dintorni (per sapere che cos’è l’indirizzo MAC suggeriamo la lettura dell’articolo Indirizzo MAC (Wi-Fi e Ethernet): cos’è e come trovarlo). Ricercando, all’interno di questo documento, i primi tre gruppi di ciascun MAC address, si potrà in molti casi stabilire con che tipo di dispositivo hardware si ha a che fare.

Ad esempio, cercando D85D4C (D8:5D:4C) si potrà verificare che nelle vicinanze è installato un router Wi-Fi di TP-LINK, 0014BF indica la presenza di un router Linksys, 00C049 uno US Robotics, 28107B un D-LINK e così via.

Le colonne ENC, CIPHER e AUTH indicano algoritmo crittografico in uso (WEP, WPA, WPA2) e metodologia di autenticazione impiegati.

Da annotare l’informazione sul numero di canale utilizzato per l’invio e la ricezione dei dati (colonna CH).

Nella seconda metà della finestra, airodump-ng fornisce qualche informazione sull’attività in corso sui vari access point. Gli indirizzi MAC enumerati nella colonnaSTATION corrispondono a quelli assegnati alle schede di rete dei vari sistemi wireless (notebook, netbook, smartphone, tablet,…) che si collegano all’access point indicato nella colonna BSSID.

In altre parole, l’applicazione airodump-ng consente di stabilire quali e quanti sistemi stanno “colloquiando” con i vari access point wireless.

Già in questa fase, quindi, in corrispondenza della colonna Probe si potrebbe già vedere comparire l’SSID della rete Wi-Fi nascosta.

Il MAC address visualizzato nella colonna BSSID in corrispondenza della rete wireless nascosta dovrà corrispondere a quello esposto nella seconda parte della finestra, nella lista dei client connessi.

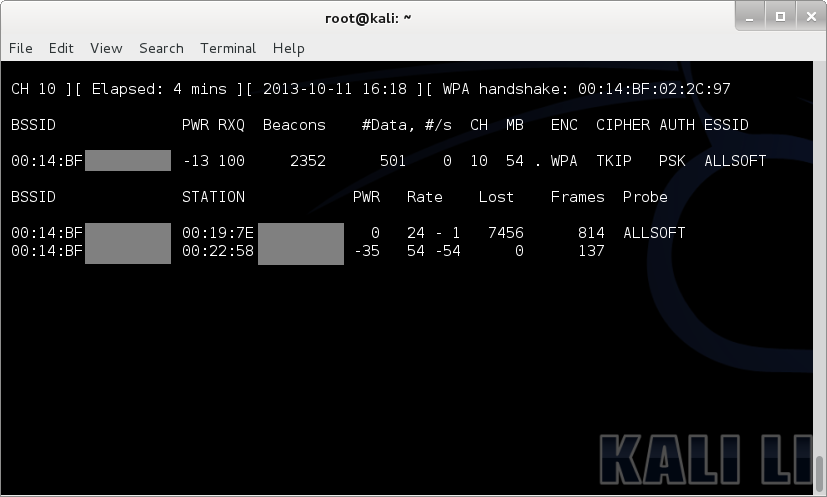

Come si vede, nel nostro caso si è già individuato il nome della rete Wi-Fi nascosta (ALLSOFT), denominazione composta appunto di 7 caratteri.

Qualora il nome della rete wireless nascosta non dovesse comparire, si dovrà premere la combinazione di tasti CTRL+C quindi impartire il seguente comando:

Al posto di NN va sostituito il numero del canale usato dall’access point wireless (colonna CH in corrispondenza della rete Wi-Fi nascosta) mentre MACADDRESSACCESSPOINT va rimpiazzato con l’indirizzo MAC dell’access point stesso, anch’esso desunto precedentemente.

Il comando appena utilizzato, consentirà di concentrare l’analisi sulla rete Wi-Fi nascosta di proprio interesse escludendo le attività in corso sulle altre reti wireless.

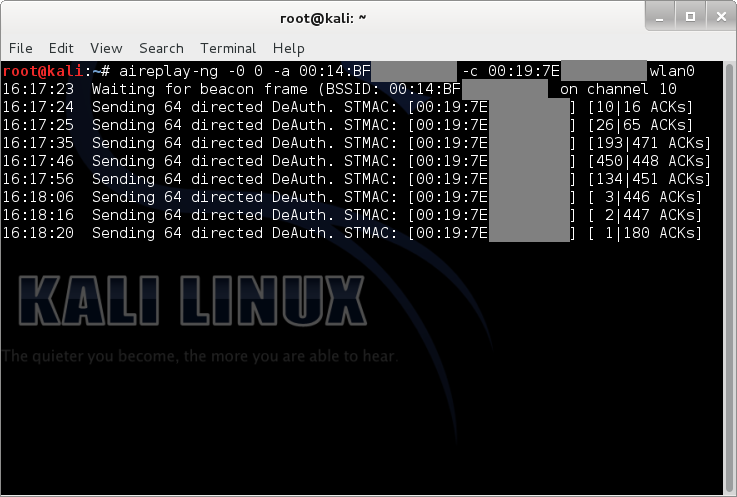

Dopo aver aperto una nuova finestra del terminale Linux, bisognerà cercare di intercettare il cosiddetto 4-way handshake ossia la procedura che ogni dispositivo wireless segue per presentarsi ad un access point e per ottenere il via libera per l’accesso alla rete. Per abbreviare i tempi evitando quindi di dover aspettare il collegamento di un dispositivo Wi-Fi titolato per l’utilizzo dell’access point, si possono inviare alcuni pacchetti dati che di solito provocano la disconnessione e l’immediata riconnessione automatica di un sistema già collegato alla rete wireless.

Il comando da utilizzare è il seguente:

Al posto di MACADDRESSACCESSPOINT va inserito, di nuovo, l’indirizzo MAC dell’access point usato dalla rete nascosta mentre MACADDRESSCLIENT va sostituito con il MAC address di un client Wi-Fi attualmente collegato al medesimo access point.

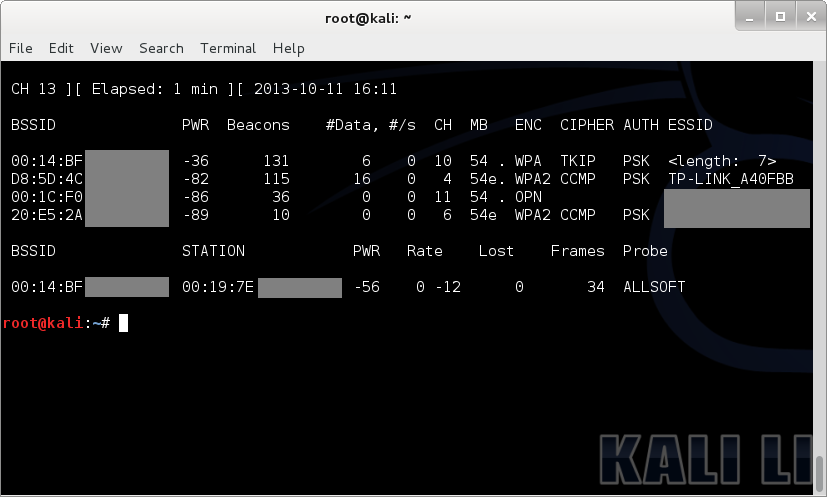

Come si vede anche nell’immagine in figura, dopo alcuni secondi apparirà – nella prima metà della finestra, in corrispondenza della colonna ESSID – l’indicazione in chiaro del nome della rete Wi-Fi nascosta. Nella seconda finestra del terminale, invece, apparirà quanto segue:

Non appena, nell’altra finestra, apparirà il nome della rete wireless nascosta, si dovrà utilizzare la combinazione di tasti CTRL+C.

Si è così mostrato quanto nascondere la presenza di una rete Wi-Fi celandone il corrispondente SSID (disattivando il broadcast dell’SSID) sia cosa assolutamente inutile. Un esempio di come la sicurezza per segretezza sia ormai un approccio del tutto superato: non ci si può difendere nascondendosi. È invece importante, nel caso delle Wi-Fi, proteggere la rete con un algoritmo esente da vulnerabilità note ed adottare password lunghe e complesse.

Nella crittografia, secondo il principio di Kerckhoffs, l’attaccante conosce alla perfezione il sistema, con l’unica eccezione della chiave crittografica ed è proprio quest’ultimo l’aspetto sul quale è indispensabile concentrarsi.

/https://www.ilsoftware.it/app/uploads/2023/05/img_10332.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/collegamento-terabit-wirless-ottico.jpg)

/https://www.ilsoftware.it/app/uploads/2024/09/vulnerabilita-access-point-zyxel.jpg)

/https://www.ilsoftware.it/app/uploads/2024/09/studio-radiazioni-cellulari-tumori.jpg)

/https://www.ilsoftware.it/app/uploads/2024/07/wifi-calling-fastweb.jpg)