C’è una campagna spam che sembra prendere di mira espressamente gli utenti italiani: alcuni utenti hanno iniziato a segnalare la ricezione di email sospette con contenuti nella nostra lingua e in allegato un file in formato Excel.

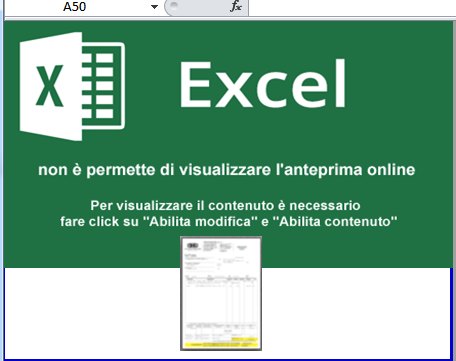

Nella maggior parte dei casi si fa riferimento a presunto un avviso di pagamento: una volta aperto il file Excel appare un messaggio che invita ad abilitare la modifica del documento e ad attivare l’esecuzione delle macro.

Ovviamente si tratta di uno schema ben noto: quella che potreste ricevere o aver già ricevuto nelle vostre caselle di posta altro non è che un’email truffaldina (phishing) che sprona l’utente ad aprire l’allegato malevolo.

Nel caso in cui si decidesse sciaguratamente per l’attivazione delle macro inserite nel file Excel, verrà automaticamente scaricata e mostrata una piccola immagine di Super Mario, il noto protagonista di molti videogiochi anni ’80 e ’90.

Secondo i ricercatori di Bromium, che hanno analizzato il codice alla base dell’aggressione, la particolarità del file Excel malevolo è che la macro in esso inserita provvede a estrarre le informazioni contenute in diversi pixel dell’immagine di Super Mario per ricostruire lo script Powershell da eseguire sul sistema della vittima.

L’obiettivo è evidente: quello di non destare alcun sospetto da parte di tutti i principali antimalware e superare i controlli esercitati dalle principali soluzioni per la sicurezza a livello aziendale.

Seguendo l’approccio illustrato nell’articolo Rimozione malware: come accorgersi della presenza di minacce fileless, l’idea è quella di non caricare subito sulla macchina del singolo utente codice che potrebbe essere facilmente intercettato dalle soluzioni antimalware ma costruirlo al bisogno, mattone dopo mattone.

Un meccanismo ingegnoso che prende di mira gli italiani: una semplice condizione if verifica il codice internazionale con cui Excel è stato aperto. Se un’apposita funzione Excel restituisse il prefisso 39 ovvero quello dell’Italia, il codice viene eseguito; diversamente la macro si astiene dal porre in essere alcuna modifica sul sistema in uso.

Una volta in esecuzione il codice Powershell, viene disposto il download e l’esecuzione automatica del malware Ursnif oltre ad altri noti componenti malevoli.

Maggiori informazioni possono essere trovati, oltre che sul sito di Bromium anche nell’analisi del team di ZLab (Yoroi-Cybaze), a questo indirizzo.

/https://www.ilsoftware.it/app/uploads/2023/05/img_18741.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-sudo-linux.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/google-chrome-vulnerabilita-mojo.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/motw-windows-salvataggio-pagine-web-pericoloso.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/vunerabilita-bluetooth-cuffie-auricolari.jpg)