I tecnici di Cisco Talos e di Symantec hanno pubblicato i dettagli su un componente malware, battezzato VPNFilter, che avrebbe già infettato oltre 500.000 router di diversi produttori hardware in tutto il mondo.

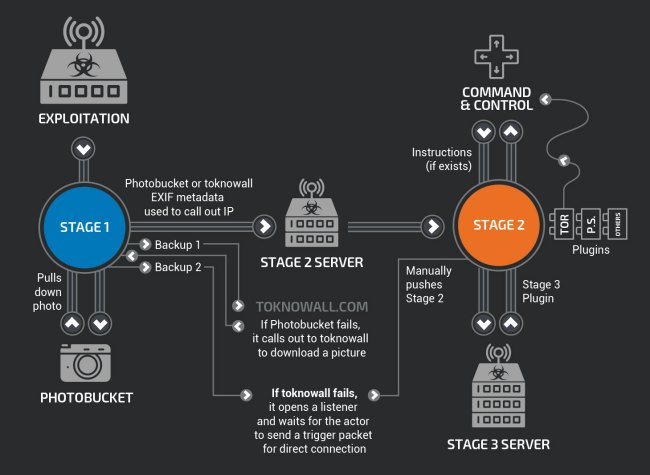

VPNFilter aggredisce router usati in ambito residenziale (consumer) così come quelli installati da professionisti e PMI. Per insediarsi il malware sfrutta vulnerabilità presenti nelle versioni più vecchie dei router e, una volta aggredito il dispositivo, provvede in prima battuta a contattare il server remoto command and control (C&C) così da scaricare una serie di moduli aggiuntivi.

I moduli più avanzati utilizzati da VPNFilter integrano le abilità per raccogliere file, eseguire comandi, estrarre dati e gestire i dispositivi da remoto. Nel caso in cui VPNFilter ricevesse un’esplicita richiesta in tal senso da parte dei criminali informatici, il malware può anche disporre il bricking del router rendendolo completamente inutilizzabile. L’operazione distruttiva viene posta in essere sovrascrivendo una porzione del firmware e riavviando il router.

VPNFilter, attraverso alcuni plugin scaricabili automaticamente da remoto, può attivare il monitoraggio del traffico in transito sul router e procedere con la sottrazione delle credenziali d’accesso personali degli utenti. Il malware è poi in grado di esaminare il traffico dati scambiati utilizzando i protocolli Modbus SCADA, utilizzati in ambito industriale.

La lista dei router aggrediti da VPNFilter

Symantec ha pubblicato l’elenco dei router al momento presi di mira da VPNFilter:

Linksys E1200

Linksys E2500

Linksys WRVS4400N

Mikrotik RouterOS for Cloud Core Routers: versioni 1016, 1036 e 1072

Netgear DGN2200

Netgear R6400

Netgear R7000

Netgear R8000

Netgear WNR1000

Netgear WNR2000

QNAP TS251

QNAP TS439 Pro

Altri NAS QNAP con software QTS

TP-Link R600VPN

Netgear ha già chiarito che il problema si presenta solo con le versioni più vecchie del firmware ed esclusivamente allorquando la gestione remota del router risultasse abilitata.

L’azienda invita gli utenti a installare l’ultima versione del firmware e ad assicurarsi che la funzionalità di amministrazione remota sia disattivata.

Agli utenti che si ritrovassero con un router infetto, Symantec consiglia di effettuare quanto prima un hard reset dello stesso. La procedura differisce da produttore a produttore ma di solito si concretizza inserendo una graffetta o una punta fine in corrispondenza del piccolo pulsante reset mentre si accende il dispositivo. È bene comunque verificare la corretta procedura esaminando i documenti di supporto pubblicati dai vari produttori.

/https://www.ilsoftware.it/app/uploads/2023/05/img_17408.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/kasatkin-hacker.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/07/Gemini_mcdonalds.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/malware-hacker.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)