Nelle scorse ore un ricercatore del team di Google – Neel Mehta – ha pubblicato, sul suo account Twitter, due sequenze di caratteri piuttosto misteriose. I dati resi pubblici non sono passati inosservati agli “addetti ai lavori” che hanno subito compreso che cosa vuol sostenere Mehta.

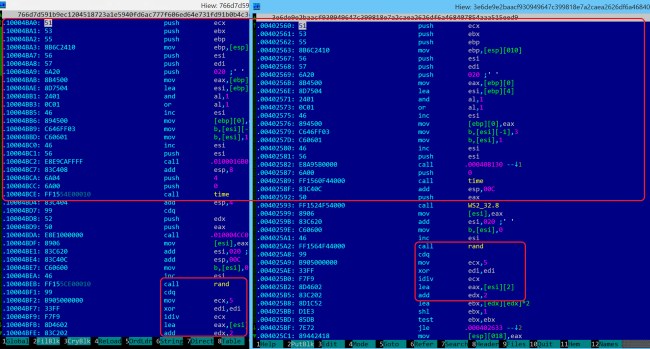

L’esperto in forze presso la società di Mountain View ha individuato evidenti similitudini tra il codice di una delle prime versioni del ransomware WannaCry e quello utilizzato in passato dai criminali informatici di Lazarus, gruppo che sembra originario della Corea del Nord.

In particolare, la variante di WannaCry che era stata diffusa a febbraio (e che ha provocato molti meno danni rispetto a quella dello scorso venerdì; Attacco WannaCry: il ransomware sfrutta la falla risolta con l’aggiornamento MS17-010) avrebbe evidenziato diverse somiglianze con Cantopee, backdoor utilizzata proprio dal gruppo Lazarus nel 2015.

Le maggiori operazioni legate al gruppo Lazarus includono gli attacchi contro Sony Pictures del 2014, la “cyber rapina” alla banca centrale del Bangladesh nel 2016 e una serie di attacchi simili nel 2017.

Un esame del codice di WannaCry 2.0 ha confermato la presenza di un kill switch ovvero di uno strumento software utilizzabile dagli aggressori per disporre eventualmente l’immediata conclusione di qualunque attacco e, di fatto, per fermare le infezioni su scala globale. L’esistenza del kill switch fa ipotizzare che i criminali informatici sviluppatori di WannaCry non sono motivati soltanto dagli aspetti economici.

9c7c7149387a1c79679a87dd1ba755bc @ 0x402560, 0x40F598

ac21c8ad899727137c4b94458d7aa8d8 @ 0x10004ba0, 0x10012AA4#WannaCryptAttribution— Neel Mehta (@neelmehta) 15 maggio 2017

La “firma” lasciata da Lazarus nel codice di WannaCry sarebbe inequivocabile e sebbene essa possa essere certamente opera di qualcuno che desidera far ricadere la colpa sui nordcoreani (false flag), secondo Kaspersky in questo caso specifico è improbabile che ciò possa essere avvenuto.

I tecnici di Kaspersky hanno analizzato il codice di WannaCry e delle altre precedenti “creature” del gruppo Lazarus confermando l’esistenza delle similitudini individuate da Mehta.

Non solo. Kaspersky ha evidenziato che “l’analisi del campione di febbraio e il confronto con i campioni di WannaCry utilizzati negli attacchi recenti dimostra che il codice che porta al gruppo Lazarus è stato rimosso dal malware WannaCry utilizzato negli attacchi avviati venerdì scorso“. Questo intervento potrebbe invece davvero essere un tentativo ad opera degli “orchestratori” della campagna WannaCry per coprire le loro tracce.

Diceva Agatha Christie: “un indizio è un indizio, due indizi sono una coincidenza, ma tre indizi fanno una prova“. Finora i veri indizi trovati sembrano due. A questo punto si aspetta il terzo. Intanto, però, la pista sembra proprio essere quella nordcoreana.

/https://www.ilsoftware.it/app/uploads/2023/05/img_15515.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/kasatkin-hacker.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/07/Gemini_mcdonalds.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/malware-hacker.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)