Negli ultimi tempi stiamo assistendo a una proliferazione allarmante di pagine CAPTCHA fasulle, utilizzate come vettore iniziale per la distribuzione di malware. Queste truffe, prodotte in massa, sfruttano la familiarità degli utenti con i meccanismi di verifica anti-bot proposti da servizi legittimi come Cloudflare e Google. L’obiettivo principale è indurre l’utente a eseguire inconsapevolmente del codice malevolo, infettando così il proprio sistema con software dannoso.

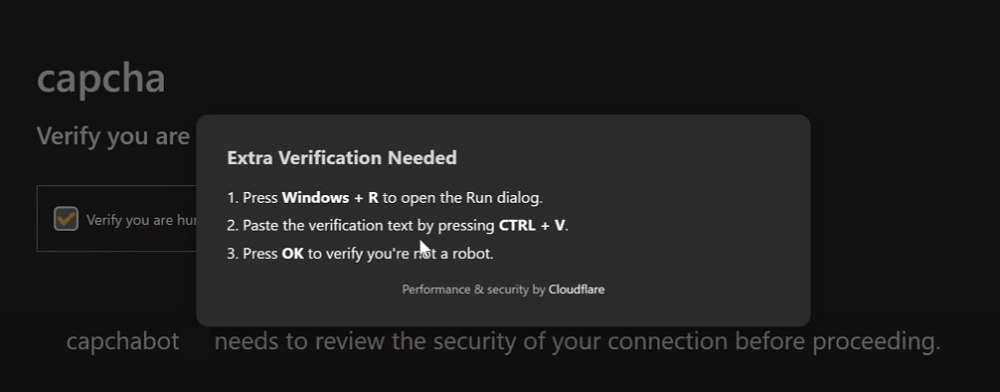

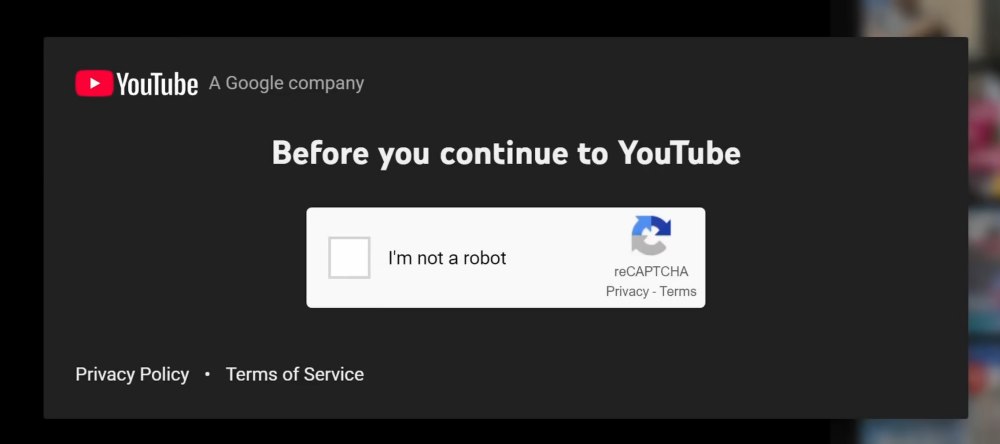

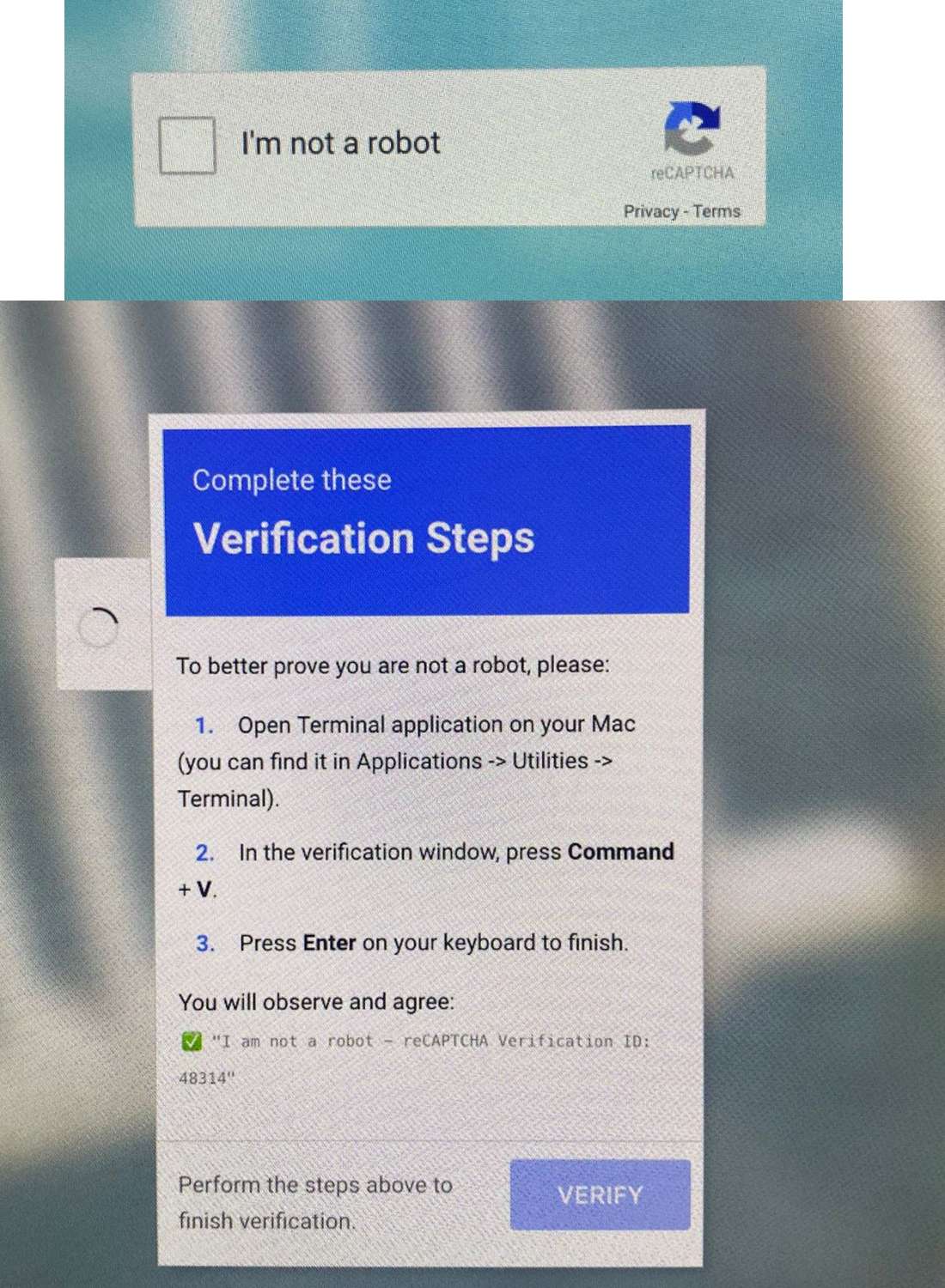

La plausibilità di questi inganni è cruciale per il loro successo. Alcune imitazioni di Cloudflare e Google ReCAPTCHA appaiono estremamente realistiche, replicando dettagli come il pulsante Privacy, i termini di utilizzo e il Ray ID.

Su un ampio ventaglio di siti Web, anche pagine “insospettabili” e di per sé legittime, potreste trovarvi dinanzi a falsi messaggi CAPTCHA che vi inviano a verificare di non essere un bot.

Ci sono falsi CAPTCHA Cloudflare e Google, che mirano a replicare l’interfaccia di verifica delle due aziende, falsi messaggi di accesso a YouTube, che si presentano come una verifica necessaria “prima di continuare su YouTube“, varianti finanziarie e aziendali che includono imitazioni di siti di alto profilo come Coinbase o piattaforme di prenotazione come Booking.com.

CAPTCHA fraudolenti, ingegneria sociale e utilizzo degli Appunti di Windows

Il meccanismo di attacco si basa su una sequenza basata sull’ingegneria sociale e ben orchestrata. L’utente è spesso istruito a eseguire dei passaggi manuali che costituiscono l’azione malevola:

- Richiesta di “verifica aggiuntiva”: Appare un messaggio che richiede una “verifica extra”.

- Attivazione della finestra Esegui: Il CAPTCHA fasullo chiede di premere la combinazione di tasti

Windows + Rper aprire la finestra di dialogo Esegui in Windows. - Iniezione del comando: I criminali informatici, attraverso il messaggio CAPTCHA fraudolento, chiedono di incollare il “testo di verifica” premendo

CTRL + Ve poiINVIOo cliccare su OK per completare la verifica.

Il codice malevolo è stato precedentemente iniettato negli Appunti di Windows (clipboard), sul sistema della vittima, tramite codice JavaScript. La pratica sfrutta l’accesso non autorizzato al contenuto degli appunti in memoria, una tendenza che – proprio a causa di questi abusi – potrebbe portare all’abbandono della funzionalità navigator.clipboard da parte degli sviluppatori di browser Web, nel prossimo futuro.

Guardate l’immagine pubblicata di seguito: all’apparenza può sembrare un CAPTCHA di Google. In realtà è una creazione di criminali informatici che cercano di spingervi a eseguire codice dannoso. E date un’occhiata al testo: il codice dannoso, in questo caso, ha rilevato che stiamo usando un Mac e non un PC Windows, quindi ci espone le istruzioni dedicate per i sistemi della Mela.

Tattiche avanzate di evasione e offuscamento

Per garantire l’esecuzione del payload senza l’interferenza dei sistemi di sicurezza come Microsoft Defender, gli aggressori impiegano diverse tecniche di offuscamento e l’uso di binari legittimi (LOLBINs – Living Off the Land Binaries).

Una tecnica particolarmente astuta sfrutta la lunghezza limitata del campo di testo nella finestra di dialogo Esegui. Il comando malevolo vero e proprio è posizionato all’inizio della stringa, ma viene seguito da un lungo commento (ad esempio, rem in un file batch) che spinge il codice pericoloso fuori dalla visualizzazione immediata dell’utente. La vittima vede solo il testo apparentemente innocuo relativo alla verifica (ad esempio, “ReCAPTCHA verification ID…”).

Abbiamo verificato che i criminali informatici fanno ampio uso di conhost.exe, un processo di sistema di Windows chiamato Console Window Host. La sua funzione è quella di fare da interfaccia tra il processo della console (come cmd.exe o powershell.exe) e il sistema grafico di Windows. In pratica, gestisce tutto ciò che riguarda la finestra della console che appare sullo schermo: input da tastiera, output testuale, scorrimento, selezione e copia/incolla del testo. L’eseguibile conhost.exe è spesso utilizzato per avviare un processo in background e scaricare un eseguibile.

Offuscamento di stringhe e payload

Per eludere la rilevazione basata su firme virali, gli URL o i comandi complessi sono offuscati. Ad esempio, gli URL malevoli spezzettati e ricomposti usando l’operatore `+` nei comandi PowerShell.

Un altro metodo comune consiste nel codificare l’intero script o persino il file eseguibile stesso in Base64 e passarlo a PowerShell per l’esecuzione. PowerShell supporta l’esecuzione di comandi codificati in Base64: uno strumento evoluto come CyberChef aiuta a smascherare subito l’attività malevola.

Come accennato in precedenza, inoltre, gli aggressori abusano degli strumenti di sistema legittimi. Si servono spesso di MSHTA (Microsoft HTML Application host) per scaricare ed eseguire file .hta o PowerShell al fine di invocare richieste Web (Invoke-WebRequest) e scaricare file. L’approccio mira a far credere ai sistemi antimalware che sia in corso di esecuzione un processo di sistema standard.

Analisi del payload e meccanismi di persistenza

Una volta eseguito, lo script iniziale (dropper) procede a scaricare il payload finale e ad assicurare la persistenza sul sistema compromesso.

Nel caso dei CAPTCHA fraudolenti, i dropper sono vari e dinamici. Ad esempio, una variante Cloudflare scaricava un file .txt da un server remoto quindi lo rinominava in .vbs per poi avviarne l’esecuzione. Questo è il principale motivo per cui Microsoft sta disattivando il supporto VBS in Windows.

Altre varianti utilizzavano MSHTA per richiamare un file .hta pubblicato su un server remoto e che a sua volta conteneva uno script VBS per scaricare un eseguibile .exe.

I payload scaricati attraverso CAPTCHA malevoli sono ospitati su infrastrutture dedicate o addirittura su piattaforme come GitHub (spesso come repository privati).

Una volta installato, il malware mostra tentativi di disabilitare o aggirare le difese del sistema, inclusa la disattivazione esplicita di Microsoft Defender tramite script PowerShell. In alcuni casi, i processi malevoli cercano di impersonare applicazioni legittime o processi di sistema.

CAPTCHA fraudolenti nascosti: come i criminali compromettono i siti WordPress

Abbiamo scoperto che molti siti WordPress contengono funzioni non presenti nel pacchetto originale che, a loro volta, provocano il caricamento dei CAPTCHA fraudolenti descritti in quest’articolo.

È un segnale evidente di quanto siano organizzati i criminali informatici: non hanno soltanto messo in piedi una parte backend solida e utilizzato tecniche di social engineering che ancora oggi mietono vittime in tutto il mondo ma si adoperano per violare siti WordPress che usano versioni non aggiornate del CMS o plugin vulnerabili (perché non più supportati o non adeguati all’ultima versione). In molti casi utilizzano credenziali compromesse.

Gli aggressori, molto spesso, aggiungono funzioni arbitrarie all’interno del file functions.php del tema WordPress, oppure in un plugin compromesso, per iniettare script dannosi e mostrarli solo agli utenti normali e non agli admin.

In un altro articolo abbiamo presentato i migliori 12 passi per mettere in sicurezza un sito WordPress, rendendolo resistente a qualunque tentativo di aggressione.

Come difendersi dai CAPTCHA malevoli

Quando si naviga online è quindi fondamentale prestare attenzione alla “natura” dei CAPTCHA via via presentati.

Come abbiamo visto, i criminali informatici sfruttano spesso questi meccanismi apparentemente legittimi per indurre l’utente a cliccare su link fraudolenti, eseguire codice dannoso o consentire notifiche push intrusive. Per difendersi, è bene non completare CAPTCHA che compaiono in contesti anomali, come siti che non richiedono realmente una verifica umana per accedere ai contenuti.

In ogni caso la regola principale è: mai incollare (CTRL+V) codice restituito da una pagina Web sul proprio PC. Né tanto meno in una finestra del terminale (riga di comando) aperta sul sistema locale.

Un CAPTCHA legittimo non chiederà mai di eseguire un’operazione sul dispositivo in uso per superare la verifica anti-bot!

/https://www.ilsoftware.it/app/uploads/2026/02/clickfix-DNS-attacco-powershell.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/ordine-blocco-vpn-nordvpn-protonvpn-spagna.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/uomo-lavora-al-computer-sul-divano.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/password-manager-non-sicuri.jpg)