Il team VMware Threat Analysis Unit (TAU) e in particolare il ricercatore Takahiro Hauryama, hanno scoperto una serie di driver Windows vulnerabili la cui presenza può essere eventualmente sfruttata da un aggressore per acquisire privilegi di sistema, modificare o cancellare il firmware del dispositivo, accedere al kernel e ottenere pieno controllo del sistema. Il problema è serio perché sono molteplici le tipologie di driver Windows affette dal problema, gran parte dei quali sviluppati da produttori diversi.

Driver Windows WDM e WDF vulnerabili

Dalla lettura dell’analisi pubblicata da Hauryama, si evince che i driver Windows vulnerabili sono sia del tipo Windows Driver Model (WDM) che Windows Driver Framework (WDF). Questi driver, utilizzati per l’accesso alla memoria firmware e per la gestione dell’I/O, presentano gravi falle di sicurezza che permettono a un attaccante di aggredire una macchina altrui, anche senza disporre di particolari privilegi.

I driver WDM e WDF consentono la comunicazione e la gestione dei dispositivi hardware. Definiscono come i dispositivi possono scambiare dati con il sistema operativo Windows e forniscono un’interfaccia tra il software e l’hardware.

I driver WDM furono introdotti con Windows 98 e offrono una vasta gamma di funzionalità, come l’accesso ai dispositivi, la gestione dell’I/O, la comunicazione con il kernel del sistema operativo e altre caratteristiche di basso livello. I driver WDF operano in due varianti principali: Kernel-Mode Driver Framework (KMDF) e User-Mode Driver Framework (UMDF). Riducono il rischio di errori di programmazione e forniscono un livello di astrazione che semplifica lo sviluppo di driver più sicuri e stabili, almeno sulla carta.

VMware TAU ha infatti identificato ben 34 driver vulnerabili, di cui 30 WDM e 4 WDF. Gli esperti hanno quindi sviluppato codice proof-of-concept (PoC) per dimostrare come tali driver vulnerabili potessero essere sfruttati da eventuali aggressori.

Attenzione alle vulnerabilità nei driver Windows: quasi nessun produttore ha risolto i problemi segnalati

Hauryama e il suo team hanno chiarito di aver segnalato tutte le vulnerabilità ai produttori dei driver ma che poche aziende hanno ad oggi fornito una risposta. Soltanto due sviluppatori (il produttore di BIOS Phoenix Technologies e AMD), inoltre, hanno preso a cuore la problematica di sicurezza correggendola attraverso il rilascio di apposite patch.

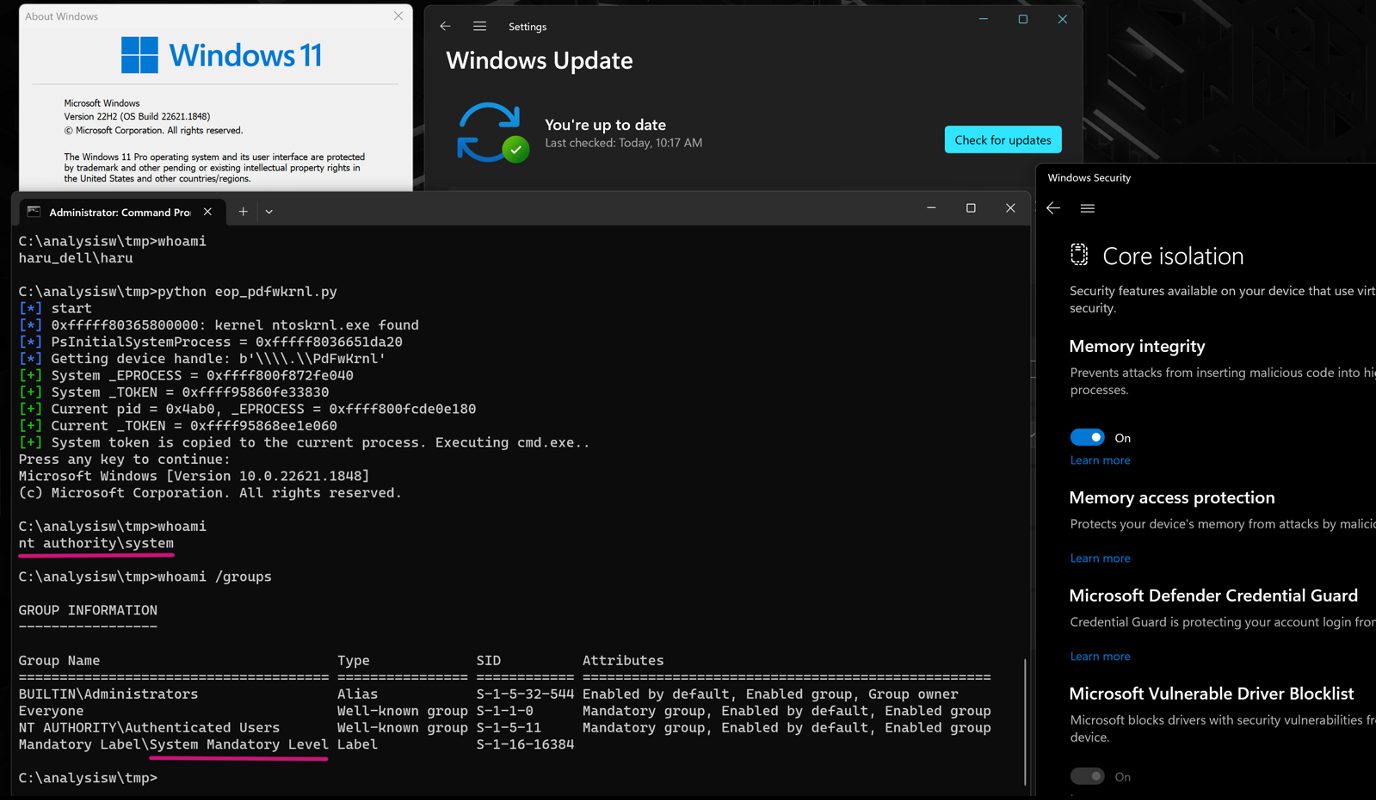

I ricercatori citano ad esempio il caso del file PDFKRNL.sys, driver AMD che può essere sfruttato per eseguire il comando cmd, e quindi tutte le istruzioni a seguire, con i privilegi più elevati in assoluto, anche su un sistema Windows 11 protetto con Hypervisor Enforced Code Integrity (HVCI).

Come si vede nell’immagine (fonte: VMware TAU), facendo leva sulla vulnerabilità di sicurezza scoperta, un utente sprovvisto di diritti acquisisce automaticamente i privilegi SYSTEM (vedere l’output del comando whoami). Nell’analisi è possibile trovare la lista completa dei driver problematici.

Living Off The Land Drivers: cosa sono

L’espressione “Living Off The Land Drivers” si riferisce a una categoria di driver di sistema utilizzati da attaccanti informatici per sfruttare le vulnerabilità in esse contenute e ottenere un accesso non autorizzato o privilegi elevati. Questi driver, considerati “legittimi” in quanto parte del sistema operativo o sviluppati da fornitori attendibili, sono spesso sfruttati eseguire attività malevole senza destare sospetti. È proprio il caso dei driver Windows vulnerabili scoperti da VMware TAU.

L’obiettivo principale legato all’uso dei “Living Off The Land Drivers” è sfruttare le vulnerabilità già presenti nel sistema, senza la necessità di introdurre nuovo codice dannoso, che farebbe “drizzare le antenne” alle principali soluzioni di sicurezza.

Esiste anche un sito che contiene l’elenco dei driver pericolosi, che eventuali aggressori possono sfruttare. Per ciascun file è riportato il corrispondente hash, in modo che sia possibile identificarli univocamente.

Per combattere questo tipo di minaccia, è essenziale mantenere i sistemi operativi e i driver aggiornati, utilizzare soluzioni di sicurezza efficaci e monitorare attentamente le attività sospette che coinvolgono driver e processi di sistema.

Questo repository GitHub contiene sia lo script IDAPython per rilevare eventuali driver vulnerabili e i PoC sviluppati dal team VMware TAU. L’obiettivo è quello di infondere una maggiore consapevolezza nell’industria della sicurezza informatica riguardo ai driver vulnerabili e al problema più ampio che essi rappresentano.

/https://www.ilsoftware.it/app/uploads/2023/11/driver-windows-vulnerabili-lista-completa.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-driver-windows.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/Hosting-WordPress-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-sudo-linux.jpg)