La sicurezza informatica non è e non deve essere un tema confinato soltanto ad alcuni soggetti: oggi qualsiasi sistema digitale che gestisca persone, identità o processi critici è potenzialmente un bersaglio. Nel mondo dello sport professionistico — dove si muovono milioni di spettatori, sponsor con budget significativi e personaggi pubblici di grande rilievo — l’esposizione digitale assume conseguenze pratiche, economiche e legali rilevantissime. Ian Carroll, ricercatore indipendente, insieme ai colleghi Gal Nagli e Sam Curry, hanno recentemente scoperto una grave vulnerabilità nel portale usato dalla FIA (anche) per la gestione dei dati dei piloti di Formula 1 (“Driver Categorisation“). La falla è adesso risolta ma è interessantissimo capire cos’è successo.

Il portale Web FIA esponeva i dati personali dei piloti F1, comprese le patenti di guida

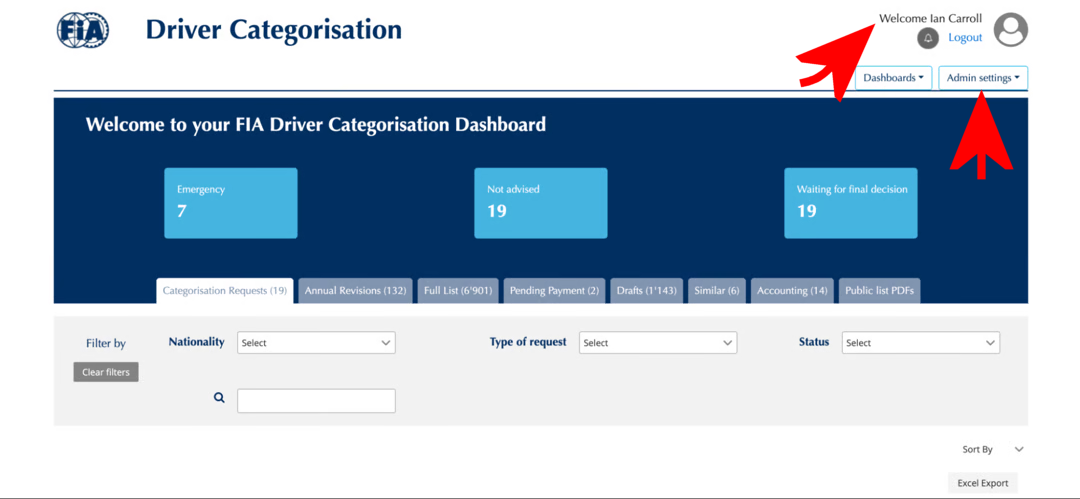

Carroll spiega che per gareggiare in Formula 1, i piloti sono titolari di una Super Licenza FIA rilasciata e confermata su base annuale. I piloti spesso competono anche al di fuori dei Gran Premi e la piattaforma drivercategorisation.fia.com è utilizzata per consentire l’aggiornamento del proprio status.

L’esperto osserva che la registrazione è di fatto aperta a chiunque, anche se poi il sistema richiede il caricamento di molti documenti giustificativi, inclusi documenti d’identità, curriculum e cronologia della propria carriera agonistica.

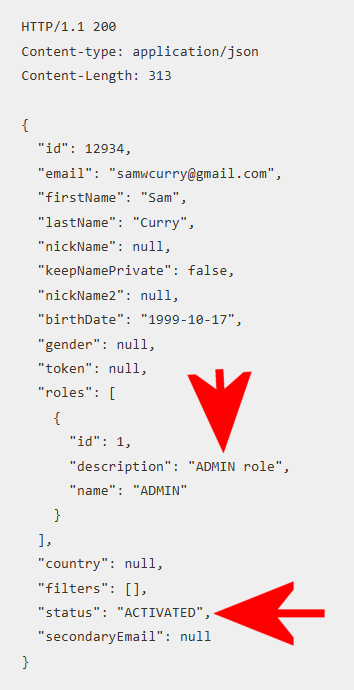

Studiando le richieste HTTP inviate all’applicazione Web della FIA e le conseguenti riposte, Carroll e i suoi collaboratori si sono accorti che semplicemente modificando il contenuto dei dati JSON scambiati con il server remoto, era possibile per chiunque acquisire il ruolo di amministratore.

Facendo leva sull’assenza di validazione e controlli di autorizzazione, Carroll ha istantaneamente ottenuto i privilegi amministrativi sull’applicazione, con conseguente accesso a profili di utenti e a molteplici dati personali (nome, email, numero di telefono, hash delle password, passaporto, curriculum, comunicazioni interne).

Modellazione dei dati e binding dal payload JSON

Molti framework Web moderni offrono comodi meccanismi per trasformare un payload JSON in un oggetto di dominio (ad esempio, un oggetto User). Questo mapping automatico è efficiente, ma introduce un rischio se non si decide chiaramente quali proprietà sono modificabili dal client. Il difetto osservato sulla piattaforma della FIA è tipico del problema noto come mass assignment: il server, ricevendo un JSON, ha applicato direttamente i campi ricevuti all’oggetto User senza filtrare o validare quali fossero legittimi per quel contesto.

Il risultato pratico è che attributi sensibili (ad esempio i flag amministrativi che determinano privilegi) possono essere sovrascritti semplicemente proponendoli nel payload. Un’implementazione sicura richiede invece che la trasformazione da JSON a oggetto sia mediata attraverso un livello di sicurezza aggiuntivo che svolga un’attenta azione di verifica e filtro.

La separazione fra “dati utente” e “azioni amministrative” deve essere netta: devono esistere endpoint e servizi distinti per le operazioni più delicate, accessibili solo dopo verifiche forti (MFA, IP whitelisting, SSO aziendale) e non tramite la stessa API pubblica usata dagli utenti!

Implicazioni pratiche e di compliance

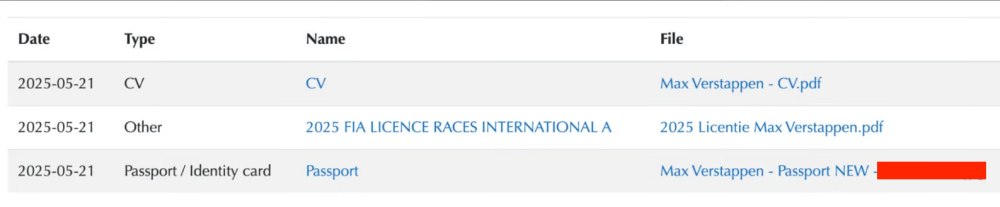

L’esposizione di passaporti e altri documenti personali (Carroll racconta di aver recuperato la patente di guida di Max Verstappen) porta con sé obblighi legali (es. GDPR in Europa).

Oltre al danno reputazionale, ci sono rischi concreti per gli interessati: furto d’identità, campagne di phishing mirate, uso improprio dell’immagine. Per questo motivo, la reazione procedurale dopo la scoperta di una falla deve includere non solo la correzione tecnica ma anche valutazioni legali, possibili notifiche alle autorità e comunicazioni agli interessati, seguendo il principio di minimizzazione del danno.

Nel caso di specie, stando a quanto rivelato dai ricercatori, i dati riservati gestiti durante la scoperta del problema di sicurezza sono stati cancellati e la scoperta è stata notificata alla FIA il 3 giugno 2025; la FIA ha risposto mettendo offline il sito “Driver Categorisation” e comunicando l’avvenuta applicazione di una correzione il 10 giugno 2025. La divulgazione pubblica è avvenuta il 22 ottobre 2025.

La componente etica e il ruolo dei ricercatori

È importante sottolineare l’atteggiamento professionale dei ricercatori coinvolti: la scoperta è stata correttamente segnalata, dati riservati non sono stati copiati né resi pubblici e l’accesso è stato limitato allo stretto necessario per la verifica.

Questo è l’unico comportamento etico quando si lavora con vulnerabilità che impatta sulla vita di persone reali. La divulgazione coordinata, il dialogo con il titolare del trattamento e la verifica della patch di sicurezza applicata sono i passaggi fondamentali per concludere positivamente l’intervento senza esporre ulteriormente gli interessati.

C’è da dire, però, che che l’hacking etico non è ancora riconosciuto in molte giurisdizioni e neppure in Italia. Purtroppo non è infrequente che i ricercatori, anche chi ha seguito un comportamento virtuoso, si trovino ad affrontare vertenze legali per violazione di sistemi informativi. In questo campo la Svizzera è un esempio da seguire: il Paese elvetico ha infatti addirittura istituito un programma Bug Bounty di Stato per esortare alla segnalazione responsabile di vulnerabilità nelle piattaforma digitali della Pubblica Amministrazione.

Un precedente inquietante: la scoperta di Carroll e Curry sui sistemi di accesso aereo

Non è la prima volta che Carroll e Curry si imbattono in vulnerabilità tanto gravi quanto sorprendenti. Già nel 2024, i due ricercatori avevano attirato l’attenzione del settore aeronautico scoprendo una falla clamorosa nei sistemi KCM e CASS, utilizzati dal personale di volo per accedere alle aree sterili degli aeroporti statunitensi. In quell’occasione, un banale errore di validazione all’interno di un form di login consentiva di eseguire comandi SQL arbitrari, permettendo potenzialmente la creazione di account fittizi e l’accesso non autorizzato alle zone più sensibili del sistema aeroportuale.

Quell’indagine, documentata nel dettaglio sul blog di Carroll, mostrò come anche infrastrutture critiche, progettate per garantire la sicurezza fisica, potessero essere minate da debolezze elementari sul piano informatico.

È in continuità con quella stessa visione di ricerca etica e divulgazione tecnica che si inserisce la nuova scoperta legata alla FIA e al portale di categorizzazione dei piloti di Formula 1: un altro esempio lampante di come la scarsa attenzione alla sicurezza applicativa possa trasformarsi in un rischio concreto per dati personali, organizzazioni e figure di primo piano dello sport mondiale.

/https://www.ilsoftware.it/app/uploads/2025/10/vulnerabilita-portale-web-FIA-espone-dati-piloti.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/patch-emergenza-office.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/vulnerabilita-accesso-root-telnetd.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/CVE-europeo-vulnerabilita-sicurezza.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/zero-day-ALPC-windows-gennaio-2026.jpg)