Google ha annunciato un cambiamento fondamentale nella distribuzione delle app Android che impatterà sia sugli sviluppatori che sugli utenti finali. A partire dal 2026, per poter installare app su dispositivi Android certificati (ovvero quelli con Play Store, Play Services e Google Mobile Services), sarà obbligatoria la verifica dell’identità degli sviluppatori di tutte le app, incluse quelle distribuite al di fuori del Play Store, quindi tramite sideloading o store alternativi.

Abbiamo detto che con la nuova mossa, Google limita il sideloading delle app Android: questo significa che il sistema operativo effettuerà un controllo sulle applicazioni che possono o non possono essere eseguite sul dispositivo mobile. Il sideloading su Android è il processo di installazione di app da fonti esterne al Google Play Store, ad esempio scaricando un file APK da Internet e installandolo manualmente sul dispositivo. Ciò permette di usare app non disponibili sullo store ufficiale, ma può comportare rischi di sicurezza se le app provengono da fonti non affidabili.

Il sideloading era però un po’ il simbolo di libertà per gli utenti Android che ancora oggi hanno piena facoltà di caricare app di terze parti senza passare per gli store ufficiali. Questo è destinato a cambiare, e in modo radicale: nel seguito vediamo come, nel dettaglio.

Implicazioni tecniche e operative per gli sviluppatori di app Android

Gli sviluppatori dovranno registrarsi e verificare la propria identità tramite la nuova Android Developer Console, una piattaforma dedicata diversa dalla Google Play Console tradizionale (piattaforma che assiste i programmatori Android nella pubblicazione sullo store delle loro app).

Per la superare la verifica, gli sviluppatori saranno tenuti a fornire a Google dati personali e legali come nome legale, indirizzo, email, numero di telefono e potenzialmente un documento d’identità valido.

Per chi già sviluppa sul Play Store, poco cambierà, poiché questi standard sono già richiesti. Tuttavia, gli sviluppatori indipendenti o gli hobbisti che distribuiscono app tramite canali esterni vedranno un aumento della responsabilità e dovranno aderire a queste nuove regole per poter mantenere la possibilità di far installare le loro app sui dispositivi certificati Google.

Google ha assicurato che alcune categorie di sviluppatori, come hobbisti e studenti, avranno una tipologia di account dedicata, a tutela della loro privacy e una modalità, quindi, che evita una completa esposizione dei loro dati agli utenti finali.

Tempistiche di implementazione: in Italia dal 2027

La verifica dell’identità degli sviluppatori, anche per le app esterne al Play Store, sarà introdotta in modo graduale:

- Ottobre 2025: avvio del programma di early access per sviluppatori interessati, con priorità a chi vuole fornire feedback.

- Marzo 2026: apertura della verifica a tutti gli sviluppatori.

- Settembre 2026: inizio dell’applicazione obbligatoria nei paesi Brasile, Indonesia, Singapore e Thailandia, dove sono più frequenti gli abusi e la diffusione di malware tramite sideloading.

- 2027: estensione globale e progressiva del requisito.

Effetti e conseguenze del blocco delle app Android anonime per gli utenti finali

Era da tempo che Google si diceva orientata a combattere il sideload delle app Android via APK. Con la misura appena presentata, Mountain View dichiara di voler difendere gli utenti da applicazioni dannose e truffe finanziarie, soprattutto derivanti da attività di sideloading, che ad oggi rappresenta una fonte di malware 50 volte superiore rispetto al solo Play Store.

Ovviamente, la verifica dell’identità degli sviluppatori rende più difficile mascherare la propria identità per perpetrare attacchi ripetuti.

Per gli utenti con dispositivi certificati, ciò significa che qualunque app installata dovrà provenire da uno sviluppatore verificato, garantendo un livello aggiuntivo di responsabilità e tracciabilità.

Google ha sottolineato che il sistema non bloccherà la possibilità di effettuare il sideloading o di scaricare app da store terzi; tuttavia, senza verifica, le app non saranno installabili sui dispositivi certificati nelle aree dove il requisito è attivo.

A ben vedere, il sideload delle app Android ne risulta gravemente azzoppato e risulta parziale. Sì, perché è vero che gli utenti possono continuare a caricare file APK da sorgenti sconosciute ma Android non autorizzerà più l’installazione manuale di app che non hanno superato la verifica dell’identità del corrispondente sviluppatore!

Perdita di anonimato degli sviluppatori e chiusura di molti progetti

Una delle principali critiche rivolte a Google riguarda la perdita di anonimato, fondamentale per alcuni sviluppatori hobbisti e progetti open source non commerciali. La scelta della società guidata da Sundar Pichai potrebbe quindi disincentivare la condivisione di app in modo più libero, ostacolando la sperimentazione e l’indipendenza dai grandi marketplace.

La strada imboccata, inoltre, potrebbe decretare la fine di tantissimi progetti Android un po’ “border-line“: quelli che mirano a tutelare la privacy degli utenti, a combattere la censura online, a superare le limitazioni geografiche, a visualizzare flussi multimediali di IPTV di tutto il mondo. Difficile che gli sviluppatori di queste applicazioni possano sottostare alla condivisione dei loro dati personali con Google.

Android si trasforma quindi sempre più in un poliziotto digitale che sceglie cosa gli utenti possono o non possono installare, quali software possono o non possono usare, e in prospettiva anche quali siti possono o non possono visitare.

Perché a molti l’iniziativa Google sembra rinnegare i principi fondanti di Android?

Sono molti a percepire l’iniziativa di Google come un netto allontanamento dai principi fondanti di Android: l’introduzione della verifica dell’identità limita significativamente la libertà e l’apertura che storicamente hanno caratterizzato il sistema operativo. Android è noto per la possibilità di installare app da qualsiasi fonte, anche esterna al Play Store, una caratteristica che da sempre differenzia Android da sistemi più chiusi come iOS.

Le principali ragioni di questa percezione

- Limitazione al sideloading libero: Con l’obbligo di verifica dell’identità degli sviluppatori, sarà appunto molto complicato installare app da fonti esterne se lo sviluppatore non è verificato, riducendo drasticamente il sideloading “wild” che ha permesso agli utenti e sviluppatori indipendenti di aggirare i controlli centralizzati.

- Riduzione dell’anonimato degli sviluppatori: Android ha sempre permesso una maggiore libertà anche agli sviluppatori amatoriali o indipendenti, che spesso pubblicavano app senza dover rivelare la loro identità reale. Questa misura obbliga invece a identificarsi, qualcosa che molti vedono come una perdita di privacy e apertura.

- Impatto su ROM alternative e comunità open source: Le nuove regole, associate a sistemi come la Play Integrity API, escludono dispositivi che usano ROM personalizzate o alternative a Google Mobile Services (come GrapheneOS), mettendo a rischio la pluralità e la diversità dell’ecosistema Android. È questo un tema spinosissimo perché con Play Integrity API, chi decidesse di installare ROM alternative non può più usare app bancarie, di pagamento e gaming proprio perché il dispositivo non supera i controlli di integrità.

- Centralizzazione e dipendenza da Google: La gestione della verifica degli sviluppatori, la certificazione dei dispositivi e la verifica dell’integrità spostano ancora di più il controllo di Google sull’intero ecosistema, facendo virare Android verso un modello più chiuso e controllato, simile a iOS, con meno spazio per soluzioni alternative.

- Complessità aumentata per piccoli sviluppatori e comunità: Il processo di verifica e i requisiti legali e amministrativi possono scoraggiare o escludere sviluppatori non professionali o piccoli progetti indipendenti, riducendo la varietà e l’innovazione.

Cosa si intende per dispositivi certificati?

I dispositivi certificati Android sono quei device che hanno superato i test di compatibilità stabiliti da Google e includono le app e i servizi Google con licenza ufficiale, come il Play Store e Google Play Protect. La certificazione attesta che il dispositivo è conforme agli standard di sicurezza e compatibilità Android stabiliti da Google.

Un dispositivo certificato include le Google Apps preinstallate con licenza; ha superato i test di compatibilità Android; riceve aggiornamenti di sistema e di sicurezza; permette l’accesso al Play Store e ai servizi Google, incluso l’account Google, la sincronizzazione e il backup dei dati; ha attive funzionalità di sicurezza come Play Protect, che esegue scansioni automatiche per rilevare malware e proteggere l’utente.

Al contrario, un dispositivo Android non certificato può non avere accesso a questi servizi: durante la configurazione, Google avvisa l’utente della mancanza di certificazione, limitando l’esperienza.

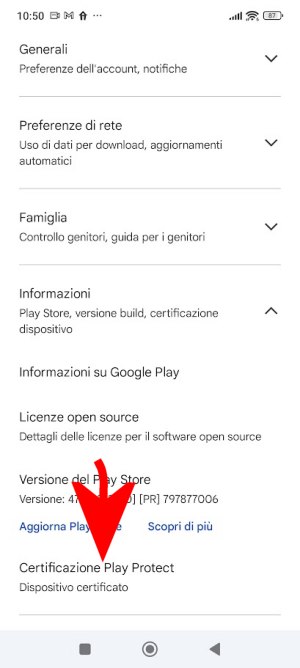

Aprite il Google Play Store, accedete alla sezione Impostazioni, quindi scorrete verso il basso fino a trovare Certificazione Play Protect. L’indicazione Dispositivo certificato, conferma che si sta effettivamente usando un device Android certificato da Google.

Cosa succede sui dispositivi Android non certificati, con le nuove regole?

Un dispositivo Android può risultare non certificato in queste circostanze principali:

- Se il produttore non ha superato i test di compatibilità Android imposti da Google e quindi il dispositivo non è stato mai certificato ufficialmente.

- Se il dispositivo ha subìto modifiche software che ne compromettono la conformità con gli standard Google, come il rooting o l’installazione di ROM personalizzate (non ufficiali).

In particolare, il rooting dà all’utente privilegi di amministratore, consentendo modifiche profonde nel sistema operativo. Sebbene il root in sé non rimuova formalmente la certificazione, accedere a privilegi di root può far sì che certe app, in particolare quelle Google, rilevino lo stato di rooting e limitino o blocchino il funzionamento per ragioni di sicurezza e integrità.

Va precisato che è possibile in alcuni casi registrare nuovamente un dispositivo non certificato tramite l’inserimento manuale del proprio Google Services Framework ID (GSF) sulla pagina ufficiale di Google, ma questo non sempre è applicabile a dispositivi modificati profondamente con root o custom ROM.

Quali componenti di sistema verificano l’identità dello sviluppatore e quindi permettono o non permettono il sideloading di app?

L’identità dello sviluppatore Android, che consente il permesso o il blocco dell’installazione di app tramite sideloading, con il nuovo approccio è verificata tramite componenti e meccanismi integrati a più livelli nel sistema Android certificato, tra cui:

- Android Package Manager (PackageInstaller). Gestisce l’installazione delle app e interagisce con i meccanismi di verifica delle firme digitali e delle policy di sicurezza legate agli sviluppatori certificati.

- Google Play Protect. È il sistema di sicurezza integrato che monitora le app installate, eseguendo controlli sulle firme degli sviluppatori e validando la corrispondenza con le identità verificate, bloccando app da sviluppatori non certificati.

- Google Services Framework (GSF). Componente centrale che mantiene informazioni sullo stato di certificazione del dispositivo e sull’identità degli sviluppatori autorizzati; si integra con Play Protect e Android per applicare le restrizioni di installazione in base alla verifica.

- Android Developer Verification Console. Indirettamente coinvolta a runtime, la console serve agli sviluppatori per completare la verifica dell’identità; una volta verificati, i dati sono associati alla firma delle app tramite chiavi crittografiche riconosciute dal sistema.

- Meccanismi di firma digitale delle app. L’identità dello sviluppatore è legata alla chiave di firma usata per firmare digitalmente il pacchetto APK o AAB; il sistema verifica che la firma corrisponda a uno sviluppatore con identità verificata.

- Policy enforcement su Android. Dal 2026-2027, a seconda del Paese, Android implementerà un controllo obbligatorio che verifica durante l’installazione o l’aggiornamento dell’app se lo sviluppatore è verificato, bloccando l’app in caso contrario.

La combinazione di questi componenti forma una catena di fiducia che assicura che solo le app firmate da sviluppatori con identità verificata possano essere installate e utilizzate sui dispositivi Android certificati. Il processo non verifica il contenuto dell’app in sé, ma l’identità dello sviluppatore come misura di sicurezza per limitare malware e frodi.

Sarà possibile il sideload di app Android non firmate usando le Opzioni per gli sviluppatori o ADB?

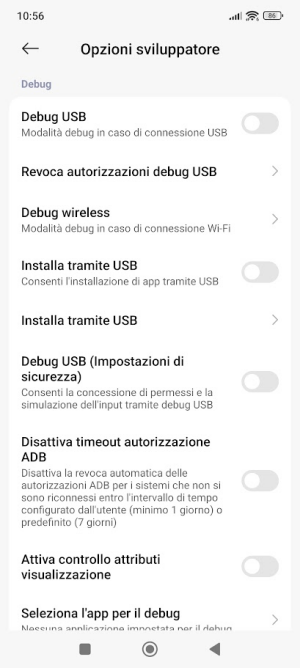

Le “Opzioni sviluppatore” in Android sono un menu nascosto destinato principalmente a funzionalità di debug e sviluppo: Debug USB, controllo delle animazioni, simulazione della posizione GPS e altre opzioni tecniche rivolte agli sviluppatori.

Non esistono indicazioni che nel menu nascosto “Opzioni sviluppatore” di Android sarà disponibile un’opzione per forzare l’installazione di app la cui identità dello sviluppatore non può essere verificata, soprattutto dopo l’introduzione dei nuovi requisiti di verifica degli sviluppatori previsti dal 2026 in avanti.

Anche con le nuove regole, tuttavia, sarà ancora possibile fare il push degli APK tramite Debug USB usando Android Debug Bridge (ADB), lo strumento ufficiale di Google per lo sviluppo e il debug delle app Android.

Per poterlo fare è necessario:

- Abilitare il Debug USB nelle Opzioni sviluppatore del dispositivo Android.

- Collegare il dispositivo via USB al computer autorizzato.

- Usare comandi ADB come

adb install nomefile.apkper installare direttamente il file APK sul dispositivo.

Il Debug USB e le installazioni tramite ADB resteranno un canale fondamentale per sviluppatori e tester, e non sono stati bloccati dai nuovi requisiti di verifica dell’identità degli sviluppatori, che invece riguardano principalmente l’installazione tradizionale delle app e la distribuzione su dispositivi certificati.

/https://www.ilsoftware.it/app/uploads/2025/08/android-blocco-app-anonime-verifica-identita-cosa-cambia.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/nova-launcher-cambia-proprietario.jpg)

/https://www.ilsoftware.it/app/uploads/2025/12/stampante-termica-etichette-professionale-bluetooth.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/wp_drafter_494503.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/briar-comunicazioni-bluetooth-wifi-smartphone.jpg)