Da anni, Microsoft adotta una configurazione predefinita per l’installazione del sistema operativo Windows che potrebbe essere causa di problemi e che interessa l’intera base di utenti. Avete mai fatto caso che anche in Windows 11, l’account utente configurato durante l’installazione ha i privilegi di amministratore? Non importa se configuriate un account Microsoft (che l’azienda di Redmond sta cercando di rendere obbligatorio) o se installiate Windows 11 con un account locale: per impostazione predefinita, quell’account godrà dei diritti amministrativi.

Si tratta di un comportamento che persiste da tempo, senza che Microsoft abbia mai fornito una spiegazione o un avvertimento ufficiale. Sebbene possa apparire come un dettaglio tecnico minore, ignorare questa impostazione può avere conseguenze significative a lungo termine per la sicurezza del sistema. Soprattutto quando la macchina è utilizzata da utenti che amministratori non sono, non disponendo del sufficiente bagaglio tecnico-esperienziale per gestire in profondità un PC Windows.

Analisi tecnica dei privilegi utente in Windows

Nel contesto di Windows, esistono principalmente due tipi di account:

Account Standard (Utente Standard): Questi account sono tipicamente utilizzati per limitare l’accesso e le modifiche che un utente può effettuare sul computer. Un utente standard può eseguire attività quotidiane (navigazione Web, utilizzo di applicazioni) ma non può installare software, modificare le impostazioni di sistema critiche o accedere a determinate aree del registro senza l’autorizzazione dell’amministratore.

Account Amministratore: Un account con privilegi di amministratore ha pieno accesso al sistema operativo. Se un amministratore avvia un programma o clicca su un allegato, Windows interpreta tale azione come autorizzata e consapevole.

Sebbene la funzionalità User Account Control (UAC) sia abilitata di default in Windows al fine di prevenire alcune modifiche non autorizzate, la sua efficacia può essere limitata se l’utente possiede i privilegi completi di amministrazione, a seconda di ciò che viene cliccato.

L’utilizzo quotidiano di un account con pieni privilegi di amministratore è intrinsecamente pericoloso. In caso di download accidentale di un programma sospetto, infezione da malware, clic su allegati sbagliati (come quelli tipici delle campagne di phishing), l’utente amministratore ha già fornito tacitamente l’autorizzazione necessaria affinché il codice malevolo sia eseguito, spesso bypassando ulteriori avvisi.

Windows non si comporta come Linux

Quando si effettua l’installazione delle principali distribuzioni Linux, gli utenti sono invitati a non usare l’account root (un po’ l’equivalente degli account amministrativi di Windows) per le normali attività di gestione del sistema.

Errori fatti come root possono compromettere tutto il sistema; malware o comandi errati eseguiti con privilegi elevati possono danneggiare irreversibilmente i dati. Per default, quindi, gran parte delle distro Linux disabilitano l’accesso diretto mediante root e chiedono di usare sudo per le operazioni amministrative, comando che – com’è noto – permette di elevare i privilegi quando necessario.

Viene da chiedersi, quindi, perché Windows non faccia la stessa cosa e invece si ostini a creare di default un account amministratore, indipendentemente dal fatto che l’utente crei un account Microsoft o un account locale.

Mitigazione del rischio: la strategia del Super Admin in Windows 11

Volendo essere pignoli, è opportuno osservare che Windows 11 e versioni precedenti non obbligano l’utente a usare l’account amministratore creato durante l’installazione. È infatti possibile digitare Altri utenti nella casella di ricerca quindi cliccare su Aggiungi account per configurare un account utente normale, sprovvisto dei privilegi amministrativi.

Accedendo a Windows con questo secondo account, si può beneficiare di un sistema che lascia nelle mani dell’utente un ventaglio ridotto di diritti. Ma in quanti si avvalgono di questa procedura? Pochi. Anche perché l’installazione di Windows 11, ad esempio, porta a concentrare l’uso del sistema proprio sull’account predisposto durante la fase OOBE (Out of Box Experience), l’ultima del setup. E parla dei vantaggi di collegare l’account (amministrativo) al cloud di Microsoft, guardandosi bene invece dal consigliare l’uso di un account normale.

Come beneficiare del Principio del privilegio minimo senza perdere alcun dato

Fortunatamente, anche se l’account principale è attualmente configurato come amministratore, esiste una soluzione estremamente semplice che non comporta perdita di dati né modifiche alla procedura di accesso, ma aggiunge un cruciale strato di sicurezza. La strategia si basa sull’implementazione del Principio del privilegio minimo (PoLP).

Il workaround tecnico per rendere il sistema più sicuro consiste nel creare un account amministratore di riserva, sicuro e protetto da password, e declassare l’account di utilizzo quotidiano a Utente Standard.

Creazione di un nuovo account Amministratore

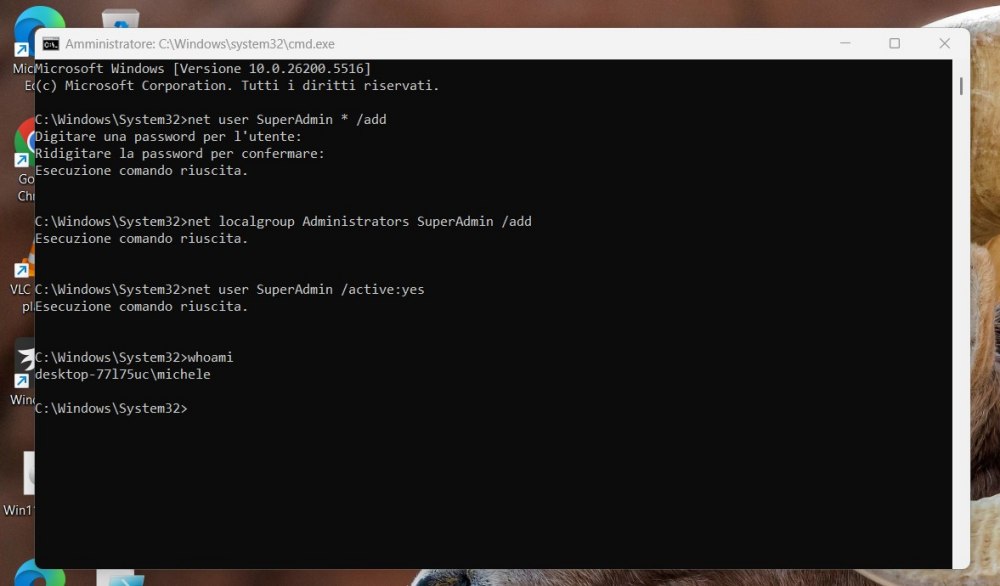

Digitiamo, innanzi tutto, cmd nella casella di ricerca di Windows quindi clicchiamo su Esegui come amministratore.

Al prompt dei comandi scriviamo quanto segue per creare un account SuperAdmin (il comando chiede di specificare una password a protezione dell’account):

net user SuperAdmin * /add

net localgroup Administrators SuperAdmin /add

net user SuperAdmin /active:yes

Prima di continuare, suggeriamo di impartire il comando whoami che permette di avere conferma del nome esatto dell’account che si sta usando attualmente (annotarlo per sicurezza).

A questo punto è necessario effettuare la disconnessione per tornare alla schermata di login:

logoff

Login con il nuovo account Amministratore

Alla comparsa della schermata di login, si deve effettuare l’accesso con il nuovo account SuperAdmin, digitando la password scelta in precedenza.

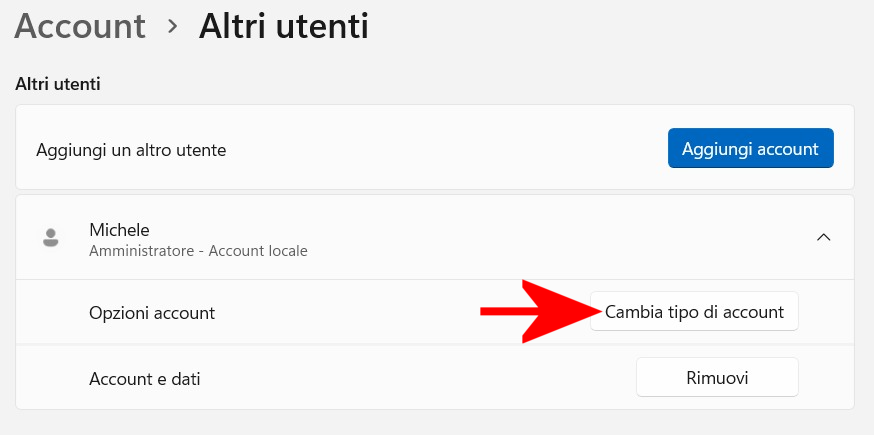

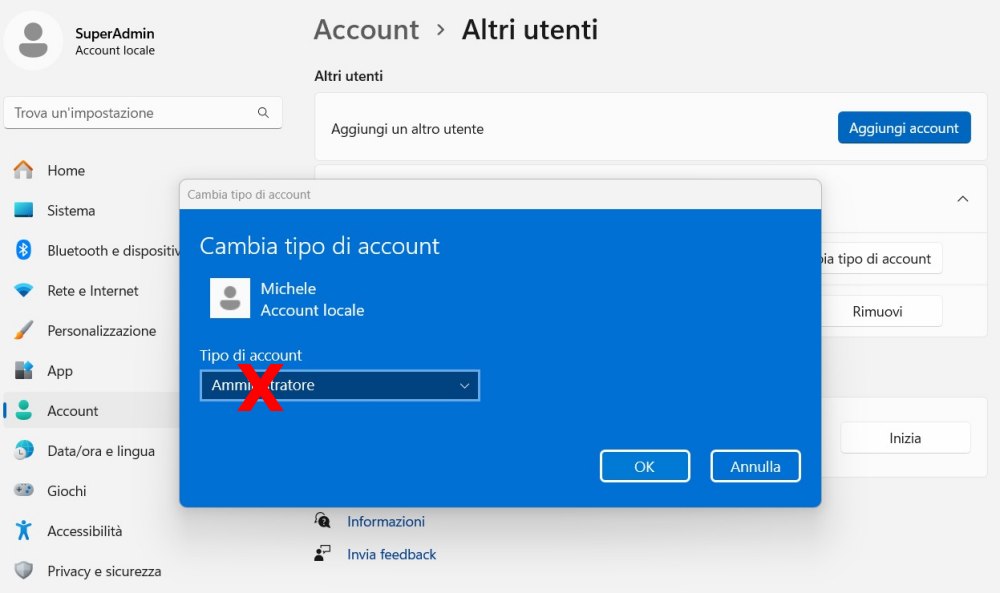

Una volta sul desktop del nuovo account SuperAdmin, si deve digitare Altri utenti nella casella di ricerca quindi cliccare sull’account usato di solito. Con un clic sul pulsante Cambia tipo di account, adesso si può scegliere Utente standard.

Riavviando il PC ed effettuando, questa volta, l’accesso con l’account di uso quotidiano, si può verificare che esso è ora un Utente Standard sprovvisto dei diritti di amministratore.

Vantaggi operativi e sicurezza migliorata

Dopo aver apportato queste modifiche, l’utente utilizzato abitualmente può continuare a svolgere tutte le normali attività senza alcun problema. La differenza fondamentale emerge solo quando è necessario effettuare modifiche al sistema.

Se, ad esempio, l’utente tenta di eseguire un software scaricato che potrebbe essere dannoso, non appena si tenta di aprire il file eseguibile, Windows richiederà l’inserimento di un nome utente e una password di amministratore (quella dell’account SuperAdmin).

Il meccanismo di protezione così introdotto ha due implicazioni cruciali per la sicurezza:

- Protezione da esecuzioni accidentali: Se l’utente clicca accidentalmente su un file infetto, il software non potrà avviarsi automaticamente perché mancano i privilegi di amministratore. E soprattutto non può effettuare modifiche nelle aree critiche del sistema. Si può così contare su uno “strato aggiuntivo di sicurezza” che può prevenire un’infezione completa del sistema.

- Barriera contro il malware: I componenti dannosi non possono più installarsi, modificare le porzioni chiave del registro di sistema o prendere il controllo completo del dispositivo.

La configurazione di Windows con il doppio account, uno amministratore e l’altro utente normale per il lavoro quotidiano, agisce come un costante promemoria di sicurezza. L’unico passaggio meno confortevole consiste nel dover digitare una password aggiuntiva quando si installa intenzionalmente un software o si modifica un’impostazione di sistema: è un piccolo prezzo da pagare per una maggiore protezione.

Microsoft si è inventata la nuova Protezione amministratore (Administrator Protection) in Windows 11

Il fatto che l’approccio proposto sia corretto trova conferma anche nella presentazione di una nuova funzione di protezione aggiunta a Windows 11. Si chiama Protezione amministratore (Administrator Protection) ed è un nuovo meccanismo di sicurezza a livello di piattaforma introdotto in Windows 11 per rafforzare la protezione degli account amministratore.

Con Protezione amministratore cambia proprio l’architettura alla base di UAC: con la nuova configurazione l’utente amministratore accede con un token sprovvisto di privilegi (cioè simile a un utente standard) fintanto che non serve effettuare un’azione amministrativa.

Al momento dell’elevazione, Windows 11 non utilizza più direttamente l’account amministratore dell’utente, ma crea temporaneamente un account gestito dal sistema (system‑managed admin account) con profilo separato, esegue l’operazione con i diritti elevati (su conferma dell’utente mediante Windows Hello) e poi torna in modalità standard (non elevata).

È vero che Protezione amministratore è collegato con una conferma, per l’elevazione dei privilegi, che fa leva su dati biometrici ed eventualmente sull’autenticazione a due fattori, ma è pur vero che una configurazione basata su Utente Standard, per le operazioni correnti, e account amministratore usato soltanto al bisogno offre già un livello di sicurezza adeguato.

Note finali

Nell’articolo abbiamo menzionato Windows 11: tuttavia, è possibile avvalersi della medesima procedura anche su Windows 10. Per verificare i diritti amministrativi associati a ciascun account è possibile usare la finestra Altri utenti vista in precedenza, ma anche premere Windows+R, digitare lusrmgr.msc quindi fare clic su Utenti, sui nomi degli account e infine sulla scheda Membro di.

Per maggior sicurezza, sebbene le procedure illustrate nell’articolo siano piuttosto standard, è sempre consigliabile creare un backup completo del sistema prima di applicare qualsiasi modifica.

/https://www.ilsoftware.it/app/uploads/2025/11/windows-11-account-amministratore-primo-accesso.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/patch-tuesday-microsoft-exploit-zero-day-sfruttati.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/permessi-applicazioni-windows-11.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/eagle-software-windows-su-linux.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/windows-11-26H1-ARM-2026.jpg)