Quando si installa un nuovo software, talvolta si vorrebbero tracciare le modifiche su file, cartelle e registro di sistema: le finalità possono essere le più disparate ma, in generale, l’obiettivo è sempre quello di studiare il comportamento di un programma e capire in che modo esso modifichi la configurazione del sistema in uso.

In passato vi abbiamo presentato molteplici utilità che permettono di monitorare le installazioni dei programmi (vedere Disinstallare applicazioni: migliori strumenti e metodologie) e abbiamo visto addirittura come provare a rendere portabile un’applicazione: Portable apps: come rendere portabile un programma, utilizzabile senza installazione.

Tra le nostre utilità preferite, oltre a quelle citate negli articoli sopra menzionati, ci sono “perle” come Process Monitor, Process Hacker, APIMonitor e Regshot.

La prima, ad esempio, si rivela particolarmente efficace per capire costa sta accadendo sul sistema, in tempo reale, sia a livello di file system che di registro (vedere Regedit e registro di sistema: guida agli aspetti più utili al paragrafo Perché è importante conoscere il registro e sapere come funziona Regedit).

Regshot, invece, crea una sorta di “immagine” con il contenuto del registro di sistema di Windows per poi confrontarla con lo stato del registro stesso a installazione avvenuta di un qualunque software.

Lo stesso approccio è applicato da Attack Surface Analyzer, un’utilità gratuita e opensource di Microsoft che è stata rilasciata anni fa ma che in questi giorni ha subìto un importante aggiornamento.

Il bello del nuovo Attack Surface Analyzer è che un programma cross-platform che può essere adoperato quindi non soltanto su Windows ma anche su Linux e macOS.

L’utilità Microsoft non necessita di installazione e può essere avviata o da finestra del terminale oppure mediante interfaccia grafica (GUI) basata su Electron.

Per eseguire Attack Surface Analyzer, basta scaricarne l’ultima versione facendo riferimento a questa pagina su GitHub.

Nel caso di Windows 10, per esempio, se si volesse avviare la versione dotata di interfaccia grafica, basta prelevare il file AsaGui-win10-2.X.XXX.zip, estrarne il contenuto in una cartella di propria scelta, fare clic con il tasto destro sul file asa.exe quindi eseguire Esegui come amministratore.

La versione “Slim GUI” è utilizzabile anche sulle versioni di Windows più vecchie, quindi non soltanto su Windows 10. In questo caso si dovrà cliccare con il tasto destro sul file AttackSurfaceAnalyzer-GUI.exe, scegliere Esegui come amministratore quindi aprire il browser preferito e digitare localhost:5000 nella barra degli indirizzi: si accederà così alla schermata di amministrazione web del programma.

Sui sistemi Linux basta impartire il comando sudo asa.

Suggeriamo di utilizzare Attack Surface Analyzer in una macchina che non si impiega per scopi produttivi, in una macchina virtuale oppure all’interno di Windows Sandbox, in Windows 10 Aggiornamento di maggio 2019 (versione 1903) e release seguenti: Sandbox, cos’è e come funziona quella di Windows 10.

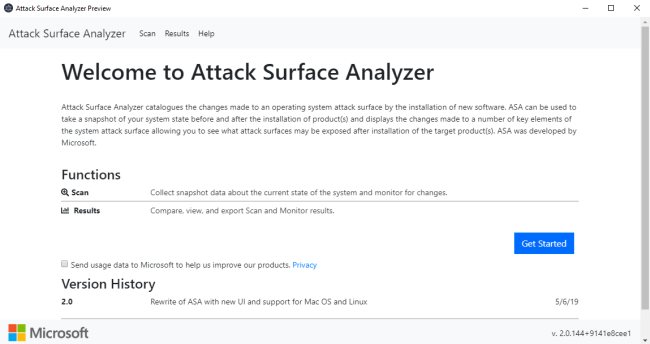

All’avvio di Attack Surface Analyzer nella versione dotata di interfaccia grafica, comparirà la schermata riprodotta in figura. Per cominciare si può disattivare la casella Send usage data to Microsoft in modo tale da evitare di condividere i dati sulle elaborazioni con i server dell’azienda di Redmond. Successivamente, si può cliccare sul pulsante Get started.

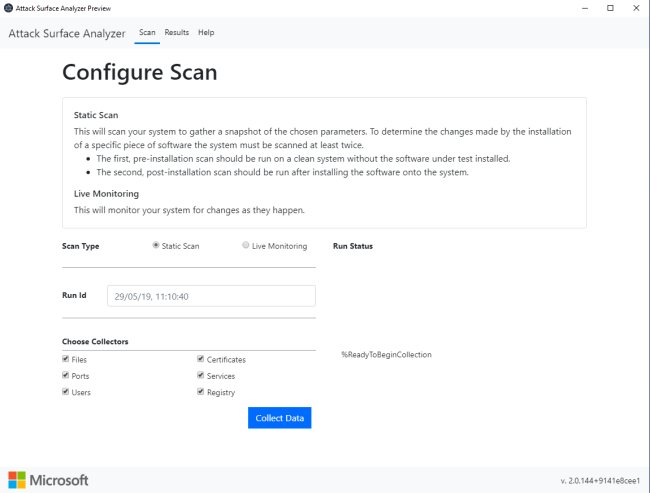

Attack Surface Analyzer consente di controllare le differenze a livello di file system, porte di comunicazione aperte, utenti e certificati digitali presenti sulla macchina, servizi e configurazione del registro di sistema.

Come fa RegShot, anche Attack Surface Analyzer esamina lo stato del sistema una prima volta (con la differenza che non si limita solo al contenuto del registro ma a tanti aspetti legati) per poi confrontare le informazioni raccolte con i risultati di una scansione. Tra una scansione e l’altra si dovrà ovviamente provvedere a installare ed eseguire il programma oggetto di verifica.

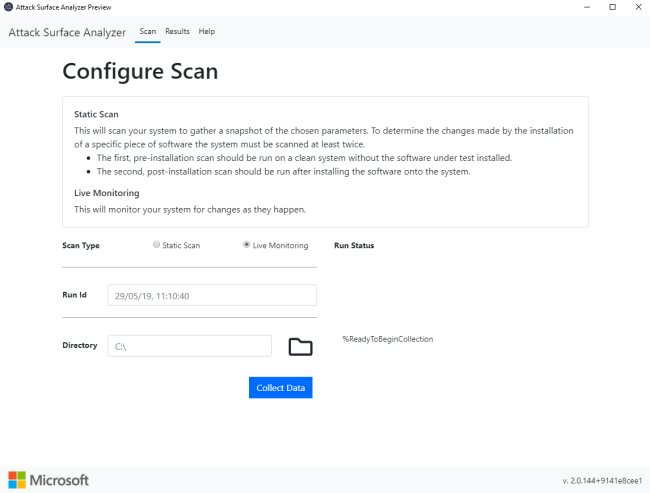

Scegliendo l’apposita opzione, è possibile anche effettuare un monitoraggio in tempo reale (Live monitoring): i risultati arriveranno via a via che si installerà l’applicazione e la si utilizzerà.

Tutti i dati raccolti, indipendentemente dalla modalità di scansione scelta, vengono salvati in locale nel database SQLite chiamato asa.sqlite.

Nato per gli esperti che desiderano studiare il comportamento di programmi malevoli, Attack Surface Analyzer può essere sfruttato per analizzare nel dettaglio le modifiche apportate sul sistema da qualunque programma. Maggiori informazioni sono disponibili a questo indirizzo.

/https://www.ilsoftware.it/app/uploads/2023/05/img_19319.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/linux-crescita-europa.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/linux-tesi-laurea-linus-torvalds.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/anduinos-novita-2025.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-sudo-linux.jpg)