Un gruppo di ricercatori universitari ha dimostrato che è possibile intercettare password numeriche esaminando soltanto il segnale WiFi utilizzato dagli smartphone per comunicare con i moderni router wireless. Sappiamo che per creare password sicure è sempre bene utilizzare una combinazione di caratteri alfanumerici, comprese maiuscole, minuscole e simboli. Le password numeriche sono facili da attaccare e sono quindi esposte ad attacchi brute force.

Essendo costituite solo da numeri, con le password numeriche ci sono meno possibili combinazioni rispetto alle password che includono lettere maiuscole e minuscole, numeri e caratteri speciali. Il numero di tentativi necessari per indovinare la password si riduce quindi in maniera significativa.

Le password costituite solo da numeri tendono ad avere una bassa entropia poiché seguono schemi più prevedibili, come sequenze o combinazioni facilmente deducibili: si pensi agli utenti che usano ad esempio date di nascita e numeri di telefono.

I segnali WiFi generati permettono di intercettare password numeriche

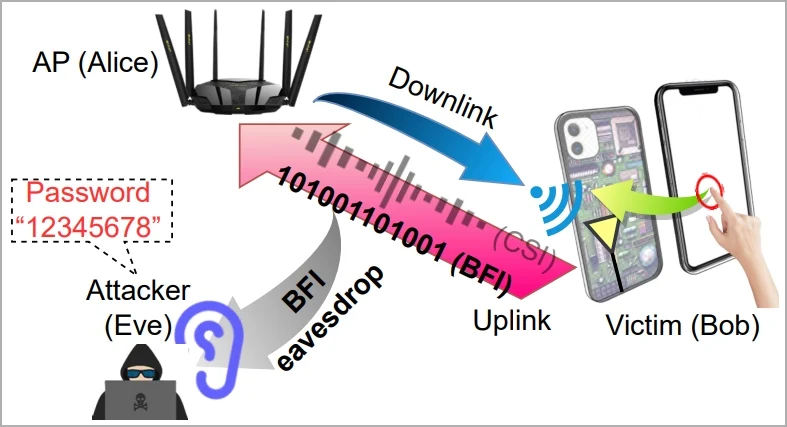

Il nuovo attacco denominato WiKI-Eve può intercettare le trasmissioni in chiaro degli smartphone connessi a moderni router WiFi e dedurre le singole cifre premute sulle tastiere virtuali dei dispositivi mobili con un tasso di precisione fino al 90%.

WiKI-Eve sfrutta BFI (beamforming feedback information), una funzionalità introdotta nel 2013 con WiFi 5 (802.11ac). Consente ai dispositivi di inviare indicazioni sulla loro posizione ai router in modo che questi ultimi possano direzionare il segnale WiFi in modo più accurato.

Con BFI, tuttavia, lo scambio di informazioni avviene in chiaro: ciò significa che le informazioni scambiate tra smartphone e router possono essere intercettate facilmente senza ricorrere ad hardware specifico e senza conoscere alcuna chiave crittografica.

Come funziona l’attacco WiKI-Eve

L’aggressore deve innanzi tutto identificare il dispositivo mobile da attaccare risalendo ad esempio al corrispondente indirizzo MAC. Per questo tipo di operazione è possibile avvalersi di un software di packet sniffing come WireShark.

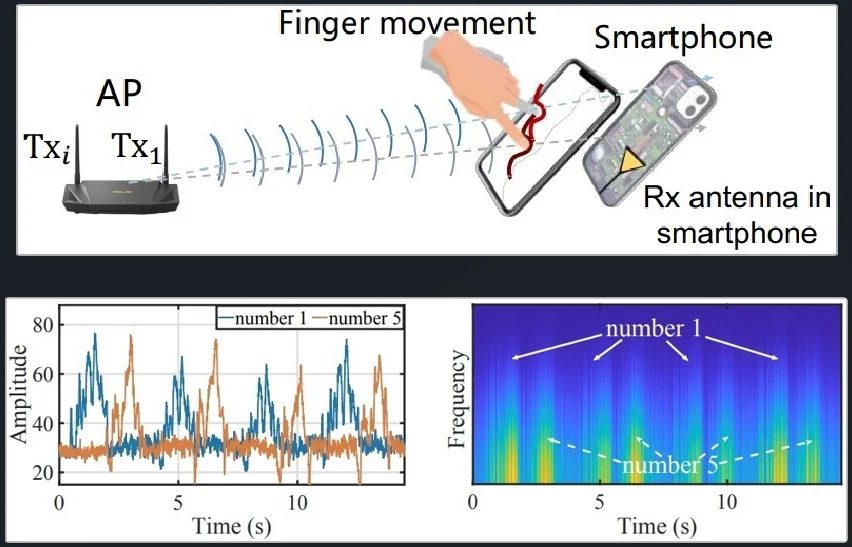

Ogni volta che l’utente preme un tasto sulla tastiera virtuale dello smartphone, il segnale WiFi irradiato dalle antenne poste dietro il display ne risente di conseguenza. I ricercatori spiegano che la pressione di ogni numero genera un segnale WiFi distintivo.

Poiché, durante la pressione di una tastiera virtuale, le serie BFI registrate potrebbero variare di poco sulla base dei tasti premuti, i ricercatori hanno sviluppato un algoritmo per l’analisi dei dati. Nello specifico, il sistema di machine learning chiamato “1-D Convolutional Neural Network“, è in grado di tenere conto di molteplici fattori come stile, la velocità di digitazione, la presenza di tasti adiacenti e così via.

Il sistema è addestrato a riconoscere le pressioni dei dati in modo coerente indipendentemente dagli stili di digitazione attraverso il concetto di “domain adaptation“.

Un attacco efficace se l’aggressore è fisicamente vicino al router

Venti partecipanti connessi allo stesso router WiFi hanno utilizzato diversi modelli di telefoni digitando varie password in molteplici app attive in background. Hanno inoltre inserito le password con velocità di digitazione differenti.

Come spiegato in questo documento, i ricercatori hanno rilevato il corretto riconoscimento delle password nell’88,9% dei casi utilizzando il machine learning e, quindi, il modello correttamente addestrato. Nel caso di password numeriche a 6 cifre, WiKI-Eve ha permesso di dedurle con un tasso di successo dell’85% in meno di cento tentativi, rimanendo costantemente al di sopra del 75% in tutti gli ambienti testati.

Tuttavia, la distanza tra l’attaccante e router WiFi è cruciale: se la distanza dell’aggressore passa da 1 metro a 10 metri, il tasso di successo crolla al 23%.

Sebbene, nel complesso, si tratti di una modalità di attacco dal valore principalmente accademico, gli sviluppatori di NordPass fanno presente che, purtroppo, 16 delle 20 password più comuni utilizzano solamente numeri. E il PIN utilizzato per sbloccare uno smartphone è spesso di appena 4 cifre.

Credit immagine in apertura: iStock.com/Charday Penn

/https://www.ilsoftware.it/app/uploads/2023/09/intercettare-password-wifi.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/collegamento-terabit-wirless-ottico.jpg)

/https://www.ilsoftware.it/app/uploads/2024/09/vulnerabilita-access-point-zyxel.jpg)

/https://www.ilsoftware.it/app/uploads/2024/09/studio-radiazioni-cellulari-tumori.jpg)

/https://www.ilsoftware.it/app/uploads/2024/07/wifi-calling-fastweb.jpg)