Un gruppo di ricercatori ha stilato un elenco delle vulnerabilità che gli sviluppatori di ransomware tipicamente utilizzano per fare breccia nelle reti di aziende, professionisti e utenti normali per poi disporre la cifratura dei dati rinvenuti sui sistemi infetti e nelle cartelle condivise in rete locale.

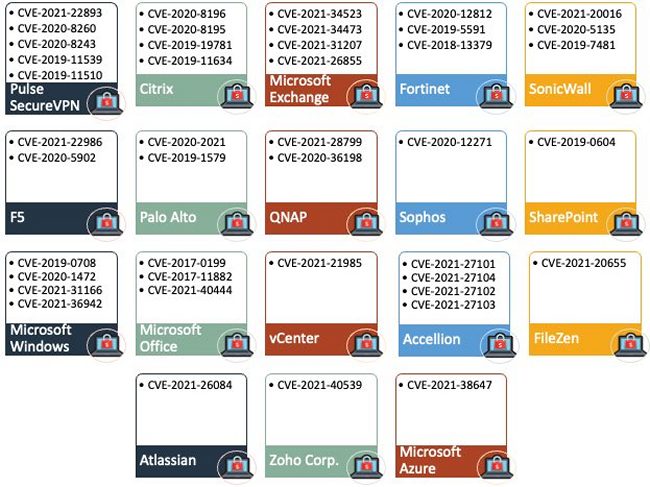

Allan Liska (Recorded Future), con la collaborazione di tanti esperti del mondo della sicurezza informatica ha sviluppato una lista delle vulnerabilità che gli autori di ransomware sfruttano più di frequente. Ne è risultata una tabella, pubblicata su Twitter, davvero utile che ripubblichiamo di seguito e che verrà mantenuta aggiornata.

Come si vede per ogni prodotto sono riportati gli identificativi CVE che si riferiscono a ogni singola falla sulla quale fanno leva gli sviluppatori di ransomware.

Solo quest’anno i criminali informatici hanno potuto avvantaggiarsi di un ampio numero di codici exploit via via aggiunti al loro arsale.

Questa settimana, ad esempio, è stata presa di mira una vulnerabilità nel motore di rendering MSHTML (CVE-2021-40444), risolta martedì scorso con il rilascio degli aggiornamenti ufficiali per Windows, che poteva essere sfruttata semplicemente spronando le vittime ad aprire un documento Office malevolo.

All’inizio di settembre il ransomware Conti ha anche iniziato a prendere di mira i server Microsoft Exchange violando le reti aziendali con la vulnerabilità ProxyShell. (CVE-2021-34473, CVE-2021-34523, CVE-2021-31207).

In agosto il ransomware LockFile ha iniziato a sfruttare il metodo di attacco PetitPotam (CVE-2021-36942) per attaccare domini Windows mentre Magniber ha tratto vantaggio dalla vulnerabilità PrintNightmare (CVE-2021-34527). Il ransomware eCh0raix prendeva di mira sia i NAS QNAP che Synology (CVE-2021-28799).

Il ransomware HelloKitty si è invece concentrato, a luglio, sui dispositivi SonicWall vulnerabili (CVE-2019-7481) mentre REvil ha violato la piattaforma Kaseya (CVE-2021-30116, CVE-2021-30119 e CVE-2021-30120) e ha colpito circa 60 MSP che utilizzano server VSA in sede con 1.500 clienti aziendali connessi a valle.

Il ransomware FiveHands ha utilizzato la vulnerabilità CVE-2021-20016 di SonicWall prima di essere risolta a fine febbraio 2021; QNAP ha denunciato gli attacchi sferrati dal ransomware AgeLocker sui dispositivi NAS (utilizzava una falla precedentemente sconosciuta individuata in una versione obsoleta del firmware).

Sempre QNAP ha dovuto fronteggiare una massiccia campagna ransomware da parte di Qlocker che ha preso di mira i dispositivi sprovvisti della patch che eliminava la possibilità di usare credenziali hard-coded (CVE-2021-28799).

Tra marzo e aprile 2021 il ransomware Cring ha iniziato a crittografare i dispositivi VPN di Fortinet sprovvisti patch (CVE-2018-13379): FBI e CISA hanno informato le aziende che gli aggressori stavano eseguendo la scansione delle apparecchiature Fortinet vulnerabili.

A marzo server Microsoft Exchange in tutto il mondo sono stati colpiti da Black Kingdom e DearCry due ransomware che hanno avviato una massiccia ondata di attacchi diretti ai sistemi sprovvisti delle patch contro le vulnerabilità ProxyLogon (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065).

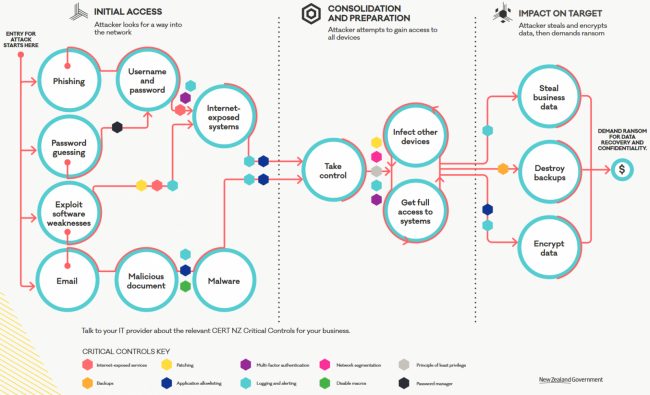

In questa efficace infografica preparata dal CERT neozelandese e disponibile in versione originale in questo documento, vengono riassunti i punti deboli dell’infrastruttura aziendale che possono costituire la porta di accesso privilegiata per i ransomware. Vengono inoltre descritti graficamente i passaggi successivi che portano all’infezione, alla diffusione in rete locale (movimenti laterali) e ai danni conseguenti (sicurezza, riservatezza, integrità dei dati).

In un altro articolo abbiamo visto come inizia un attacco informatico e come diventa un problema per il business.

/https://www.ilsoftware.it/app/uploads/2023/05/img_23525.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/kasatkin-hacker.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/07/Gemini_mcdonalds.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/malware-hacker.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)