Nel percorso di rafforzamento della sicurezza dei sistemi operativi, Microsoft sta esplorando strade che vanno oltre i modelli tradizionali di kernel monolitico o microkernel. LiteBox si inserisce esattamente in questa direzione: non un sistema operativo general purpose, ma un library OS progettato con un obiettivo preciso, la riduzione radicale della superficie d’attacco attraverso l’isolamento portato all’estremo e l’uso consapevole della virtualizzazione hardware.

LiteBox è scritto in Rust, scelta che non è solo stilistica ma profondamente architetturale. Il linguaggio consente di eliminare intere classi di vulnerabilità legate alla gestione della memoria, aspetto critico quando si parla di codice che opera con il ventaglio di privilegi più ampio in assoluto.

Gli ingegneri software di Redmond hanno pensato LiteBox come un secure kernel che protegge un kernel guest “normale”, sfruttando le funzionalità di Virtualization Based Security su Linux (LVBS) e, più in generale, le estensioni hardware per la virtualizzazione.

L’annuncio pubblico è arrivato da James Morris, figura di riferimento per la sicurezza del kernel Linux e per l’impegno open source di Microsoft, segnale che LiteBox non è un tentativo marginale ma parte di una strategia più ampia.

LiteBox: un kernel minimo come barriera di sicurezza

Il nocciolo del progetto concepito nei laboratori Microsoft consiste nella contrazione dell’interfaccia verso l’host. Meno interfacce significa meno possibilità di exploit, meno syscall esposte e una maggiore capacità di controllo sui flussi di esecuzione.

Non si tratta di un semplice sandbox tradizionale, ma di un ambiente che si interpone come strato di sicurezza tra il software da eseguire e il sistema sottostante.

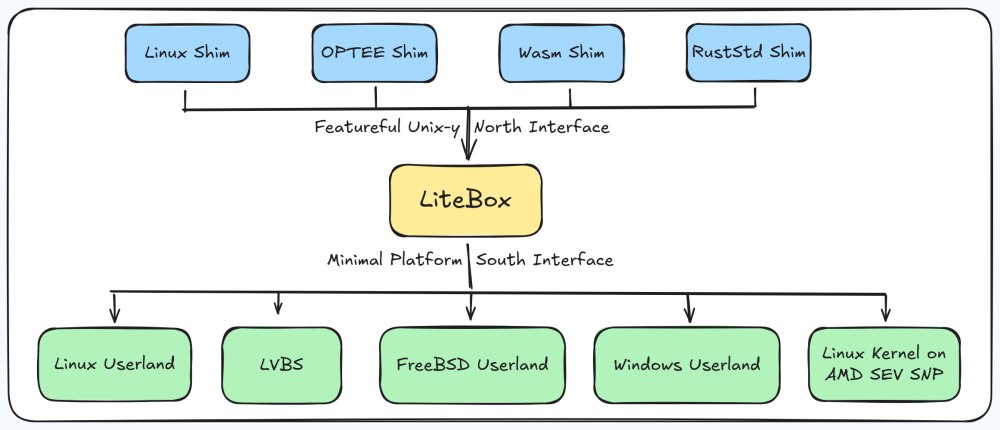

La struttura “North/South” è centrale. A “nord”, LiteBox espone un’interfaccia ispirata a nix e rustix, pensata per risultare naturale agli sviluppatori Rust e, al tempo stesso, sufficientemente espressiva da supportare applicazioni non modificate. A “sud”, invece, l’OS si aggancia a diverse piattaforme, che possono essere kernel Linux, ambienti Windows, tecnologie come SEV-SNP (cifra e isola la memoria delle macchine virtuali, impedendo persino all’hypervisor di leggerla o modificarla) o contesti più specializzati come OP-TEE (ambiente di esecuzione sicuro che gira separato dal sistema operativo, usato per codice e dati altamente sensibili su piattaforme ARM).

nix è una libreria Rust che espone le API Unix/POSIX quasi “così come sono”, offrendo accesso diretto e a basso livello alle primitive del sistema operativo. rustix è un’altra libreria Rust che ridefinisce l’accesso alle syscall in modo più sicuro e coerente, eliminando ambiguità storiche e puntando a un modello più rigoroso e verificabile.

Virtualizzazione come meccanismo di difesa, non solo di isolamento

Uno degli elementi più interessanti è l’uso della virtualizzazione come vera e propria primitiva di sicurezza. LiteBox nasce per lavorare sopra tecnologie come LVBS e SEV-SNP, sfruttando l’isolamento hardware per proteggere il codice e i dati anche da un host potenzialmente compromesso.

L’idea di eseguire programmi Linux non modificati su Windows o di sandboxare applicazioni Linux su Linux assume un significato diverso. Non è solo una questione di compatibilità, ma di creare confini di fiducia ben definiti, in cui il software gira con privilegi minimi e con una visibilità estremamente limitata del sistema ospitante.

Casi d’uso che vanno oltre la compatibilità

I casi d’uso dichiarati mostrano chiaramente l’ambizione del progetto. L’esecuzione di programmi Linux su Windows richiama concetti già noti, ma LiteBox punta a farlo riducendo al minimo l’esposizione verso l’host.

Allo stesso modo, la possibilità di eseguire applicazioni sopra SEV-SNP o di integrare programmi OP-TEE in ambienti Linux apre scenari interessanti per il confidential computing e per l’isolamento di carichi di lavoro particolarmente “delicati”.

In ambito enterprise e cloud, un library OS come quello presentato da Microsoft può diventare una base per workload ad alta criticità, dove la separazione tra applicazione, kernel guest e host deve essere verificabile e robusta anche contro attacchi a basso livello.

Un progetto open source in rapida evoluzione

LiteBox è rilasciato con licenza MIT ed è sviluppato apertamente su GitHub, elemento che ne rafforza la credibilità in ambito sicurezza.

Il progetto, come dichiarato dagli stessi sviluppatori, è ancora in fase di evoluzione e non ha raggiunto una stabilità tale da garantire compatibilità a lungo termine. Al momento, quindi, LiteBox rimane un progetto sperimentale, un proof of concept piuttosto che una piattaforma adatta al deployment su larga scala.

Considerazioni finali

LiteBox rappresenta un tentativo concreto di ripensare il rapporto tra sistema operativo, applicazioni e hardware di virtualizzazione. La combinazione tra Rust, isolamento hardware e riduzione estrema dell’interfaccia verso l’host suggerisce un modello in cui la sicurezza non viene aggiunta a posteriori, ma incorporata nella struttura stessa del sistema operativo.

Uno degli aspetti più rilevanti di LiteBox è ciò che non è. Non è Docker, perché non condivide il kernel dell’host né si affida a meccanismi di isolamento nati per la virtualizzazione leggera dei processi. E non è nemmeno Wine, perché non traduce API o chiamate di sistema per inseguire la compatibilità. Non si tratta neppure di un unikernel classico, poiché non impone la ricostruzione completa dell’applicazione attorno a un runtime monolitico.

LiteBox si colloca deliberatamente in una zona intermedia, ancora poco esplorata. Il risultato finale non è un semplice processo né una macchina virtuale tradizionale, ma un binario che assomiglia a un micro-sistema operativo dedicato, progettato per fare una cosa sola e farla in modo sicuro.

Questa natura ibrida spiega anche perché LiteBox non sembri orientato al desktop o allo sviluppo applicativo quotidiano. Il suo contesto naturale è quello delle infrastrutture cloud, dell’orchestrazione di workload critici, dell’edge computing e dei servizi multi-tenant, dove l’esecuzione di codice non completamente fidato è la norma e non l’eccezione. In questi scenari, la capacità di sfruttare direttamente meccanismi come la virtualizzazione assistita dall’hardware e le tecnologie di confidential computing diventa un requisito architetturale, non un’opzione.

/https://www.ilsoftware.it/app/uploads/2026/02/litebox-sandbox-linux-windows-microsoft.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/addio-chromeos-benvenuto-android-aluminium.jpg)

/https://www.ilsoftware.it/app/uploads/2025/11/sysmon-windows-11-server-2025.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/android-connettivita-adattiva-batteria.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/linux-floppy-disk-FLOPPINUX-2026.jpg)