Il ransomware LockBit è attualmente una delle minacce più conosciute, attive e dirompenti mai rilevate finora. Scoperto per la prima volta a settembre 2019 è il ransomware è stato utilizzato per colpire aziende di primo piano ed enti pubblici in tutto il mondo.

Stando a un’analisi elaborata da Cyble, il 33,3% delle vittime di LockBit sono soggetti che erogano servizi bancari, finanziari e assicurativi; seguono con il 22,2% le aziende che forniscono servizi professionali alla clientela.

LockBit è il ransomware più veloce a crittografare i file degli utenti per poi chiedere un riscatto in denaro ed è gestito da un gruppo che si serve di “tattiche” particolarmente avanzate per massimizzare la diffusione del malware e migliorarne di continuo le capacità di aggressione nonché le abilità che gli consentono di rimanere “under-the-radar“.

Per capire in che modo opera l’organizzazione “dietro” a LockBit, basti pensare che gli autori di questo ransomware assoldano collaboratori infedeli promettendo ricompense milionarie e a fine giugno 2022 hanno avviato il primo programma bug bounty. Si tratta della prima iniziativa con cui LockBit “premia” i ricercatori di sicurezza con ricompense da 1.000 a 1.000.000 dollari.

In pratica a chi segnala bug e problemi nel codice di LockBit viene promesso un riconoscimento in denaro. I criminali informatici si allineano insomma a ciò che le grandi aziende sviluppatrici di software legittimo fanno da tempo.

LockBit può essere pensato come Ransomware-as-a-Service (RaaS): in pratica i malintenzionati interessati ad aggredire un’azienda o un ente acquistano per un certo periodo di tempo la possibilità di usare da remoto il codice del malware per predisporre, orchestrare e gestire l’attacco. Ed è un modello di business che si è rivelato estremamente redditizio per i criminali informatici se si pensa anche che il 45% circa delle infezioni ransomware su scala planetaria ha come protagonista proprio LockBit.

LockBit 3.0 e l’attacco ad Agenzia delle Entrate

A fine giugno 2022 il gruppo che controlla LockBit ha annunciato il lancio della terza versione del ransomware.

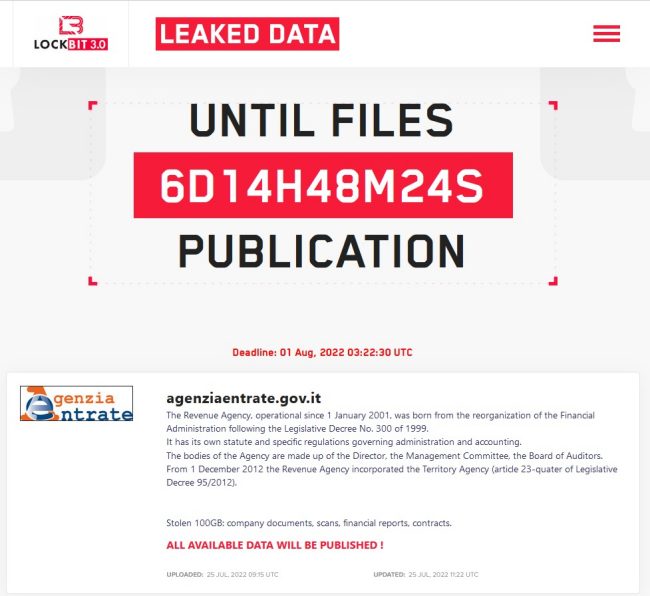

E oggi, da una rivendicazione che è stata pubblicata online, sappiamo che LockBit 3.0 sarebbe stato utilizzato per attaccare Agenzia delle Entrate.

Un sito Web .onion accessibile tramite Tor Browser contiene una raccolta dei data leak messi a segno da LockBit.

Nel caso di Agenzia delle Entrate, gli aggressori che reggono le fila di LockBit affermano di essere stati in grado di sottrarre ben 100 GB di dati dai sistemi dell’agenzia fiscale italiana.

Sostengono inoltre che se Agenzia delle Entrate non verserà il riscatto richiesto entro il 1° agosto 2022, tutti i dati sottratti verranno pubblicati online e resi scaricabili da parte di terzi.

Da parte sua, Agenzia delle Entrate informa che “dalle prime analisi effettuate non risultano essersi verificati attacchi cyber né essere stati sottratti dati dalle piattaforme ed infrastrutture tecnologiche dell’Amministrazione Finanziaria. Dagli accertamenti tecnici svolti Sogei esclude pertanto che si possa essere verificato un attacco informatico al sito dell’Agenzia delle Entrate. Resta in ogni caso attiva la collaborazione con l’Agenzia per la Cybersicurezza nazionale e la Polizia Postale al fine di dare il massimo supporto alle indagini in corso“.

Le origini del ransomware LockBit e il suo funzionamento in breve

Abbiamo detto che LockBit è stato rinvenuto per la prima volta a settembre 2019: si chiama inizialmente ABCD per poi essere rinominato in LockBit.

A giugno 2021 è stato presentato LockBit 2.0 che tra le varie funzioni, una volta in esecuzione sul sistema della vittima, provvedeva a cancellare le copie shadow di Windows e vari file di log per rendere impossibile il recupero dei dati.

Gli esperti di sicurezza ritengono che la banda che si nasconde dietro LockBit sia russa: un’analisi di LockBit 2.0 ha fatto emergere che il ransomware controlla la lingua di sistema predefinita, evita la crittografia dei file e interrompe l’attacco se la lingua del sistema vittima è il russo o una appartenente a uno dei Paesi confinanti amici di Mosca.

A seguito del conflitto russo-ucraino, gli autori di LockBit hanno spiegato che non avrebbero preso parte ad attacchi informatici a livello internazionale perché il loro obiettivo è quello di monetizzare, non quello di occuparsi di politica.

Dopo le pubblicazioni di Microsoft con cui l’azienda di Redmond spiegava come fosse possibile recuperare i dati di un database SQL Server crittografato da LockBit (era marzo 2022), sfruttando un bug contenuto nel codice del ransomware, il gruppo di criminali ha reagito annunciando l’imminente arrivo di LockBit 3.0.

Così a fine giugno 2022, a distanza di un anno dal rilascio della precedente versione, LockBit 3.0 è stato reso disponibile e utilizzato, stando a quanto si sostiene, per sottrarre dati dai sistemi appartenenti ad Agenzia delle Entrate oltre che su quelli di altre realtà di spicco.

Come fa LockBit ad attaccare le vittime

Abbiamo visto come nasce un attacco informatico: da questo punto di vista LockBit non “inventa” nulla di nuovo. Ciò che è innovativo, semmai, è la semplicità con cui gli “affiliati” di LockBit che acquistano l’uso della piattaforma RaaS possono sferrare un attacco mirato sfruttando tutte le potenzialità del malware.

Poiché sono molti gli affiliati che distribuiscono LockBit, i vettori di attacco sono molteplici: dalle email di spear phishing con allegati dannosi allo sfruttamento delle vulnerabilità nelle applicazioni fino all’utilizzo di credenziali VPN e RDP rubate, “indovinate” o superate grazie all’utilizzo di lacune di sicurezza più o meno note. Come accennato nell’introduzione, è noto inoltre che gli affiliati LockBit acquistino l’accesso ad alcune reti da parte di personale infedele.

È interessante evidenziare che gli sviluppatori di LockBit hanno realizzato un programma separato chiamato StealBit che può essere utilizzato per automatizzare l’esfiltrazione dei dati. Questo strumento carica i dati direttamente sui server di LockBit invece di utilizzare servizi di storage cloud pubblici (questi potrebbero infatti eliminare i dati rubati a seguito dei reclami delle vittime).

È stato anche messo a punto uno strumento chiamato LockBit Linux-ESXi Locker per crittografare i server Linux e le macchine virtuali VMware ESXi.

Dopo aver ottenuto l’accesso a una rete altrui, LockBit utilizza dumper di credenziali come Mimikatz, strumenti di escalation dei privilegi come ProxyShell, meccanismi avanzati per disabilitare i prodotti di sicurezza e vari processi che potrebbero interferire con il funzionamento del malware, scanner di rete e di porte per identificare controller di dominio Active Directory, strumenti per l’esecuzione remota di applicazioni come PsExec e Cobalt Strike per il movimento laterale. Viene fatto ampio utilizzo di codice PowerShell offuscato, script batch e attività pianificate in Windows per massimizzare la persistenza di LockBit sui sistemi aggrediti.

LockBit può diffondersi su altri sistemi tramite connessioni SMB utilizzando le credenziali raccolte e utilizzando i criteri di gruppo di Active Directory.

Il malware raccoglie quindi informazioni di sistema come nome host, informazioni sul dominio, configurazione della macchina locale, condivisioni remote e dispositivi di archiviazione montati quindi inizia a crittografare i dati sui dispositivi locali e remoti ignorando i file che impedirebbero il funzionamento del sistema. Alla fine viene esposta una richiesta di riscatto modificando lo sfondo del desktop. La schermata propone informazioni su come contattare gli aggressori.

La routine di crittografia dei file utilizza AES e con una chiave generata localmente che viene ulteriormente crittografata utilizzando una chiave pubblica RSA. Il malware crittografa solo i primi 4 KB di ciascun file e aggiunge una sua estensione.

Una dettagliata analisi tecnica del comportamento di LockBit 3.0 è stata pubblicata da Cluster25.

/https://www.ilsoftware.it/app/uploads/2023/05/img_24810.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-driver-windows.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/Hosting-WordPress-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-sudo-linux.jpg)