Due nuove famiglie di ransomware, battezzate NamPoHyu e MegaLocker stanno utilizzando un nuovo approccio per provare ad estorcere denaro agli utenti cifrando i loro file personali.

Una volta in esecuzione sul sistema degli utenti, i due ransomware provvedono ad aprire porte in ingresso sul router condividendo le risorse attraverso il protocollo SMB/Samba.

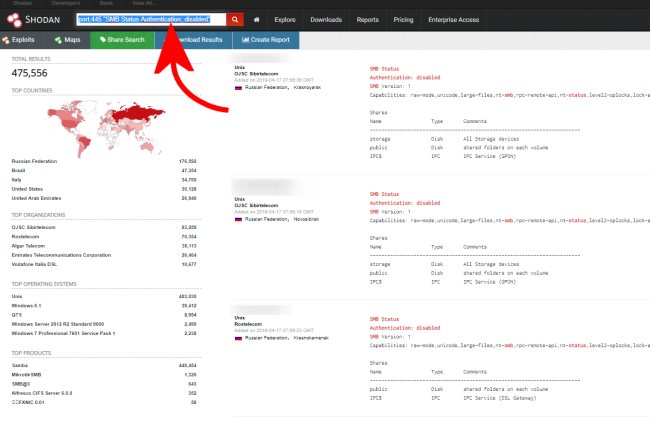

Tant’è vero che i gestori di Shodan, motore di ricerca che consente di individuare quanti dispositivi espongono porte sull’IP pubblico e quali servizi vengono resi accessibili dalla rete WAN, spiegano che si è registrato un aumento delle condivisioni Samba pubblicamente raggiungibili.

Ad oggi circa 500.000 host a livello mondiale mostrano risorse condivise via SMB/Samba sull’IP pubblico: usando la sintassi presentata nell’articolo Shodan, cos’è e come permette di scovare webcam, router, NAS e altri dispositivi remoti, è facile accorgersene.

Basta infatti digitare port:445 "SMB Status Authentication: disabled" nella casella di ricerca, previa registrazione al servizio.

Una volta insediatisi sul sistema delle vittime, NamPoHyu e MegaLocker dispongono la cifratura dei dati in modalità remota così da usare un “basso profilo” ed evitare di far drizzare le antenne ai più famosi software anti ransomware.

Completata l’aggressione vengono richiesti riscatti nell’ordine dei 250 dollari per gli utenti che dimostrano di essere privati, di 1.000 dollari nel caso delle aziende.

Per evitare di porgere il fianco a minacce come NamPoHyu e MegaLocker, è fondamentale mantenere aggiornati i software che si utilizzano – installando le patch di sicurezza -, attivare un sistema di protezione centralizzato che tenga sotto controllo ogni singolo endpoint, porre massima attenzione all’aggiornamento del browser e dei componenti aggiuntivi eventualmente installati, evitare di aprire allegati provenienti da fonti dubbie, non dare per scontato che documenti o archivi compressi siano di per sé file legittimi, effettuare sempre un’analisi dei file anche su VirusTotal ponendo particolare attenzione al risultato dell’esame comportamentale (VirusTotal: guida all’uso del servizio per controllare l’identità dei file), servirsi di valide soluzioni di backup che effettuino il versioning ovvero che tengano traccia delle modifiche applicate ai file nel corso del tempo (Backup, le migliori strategie per proteggere i dati), mettere in sicurezza il router e disattivare UPnP (Router, le operazioni da fare per renderlo sicuro), protocollo di rete sempre più usato dai malware per aprire rapidamente porte in ingresso sull’IP pubblico.

/https://www.ilsoftware.it/app/uploads/2023/05/img_19095.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/kasatkin-hacker.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/07/Gemini_mcdonalds.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/malware-hacker.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)