Ogni secondo martedì del mese è fissato l’appuntamento con il Patch Tuesday Microsoft. Si tratta del giorno vocato alla distribuzione degli aggiornamenti di sicurezza destinati a Windows e a tutti gli altri software dell’azienda di Redmond.

Il concetto di Patch Tuesday fu introdotto da Microsoft nel 2003 e quest’anno ricorrono ben 20 anni dall’avvio della storica iniziativa. CrowdStrike mette in evidenza che se da un lato il “funzionamento” del programma è rimasto costante (fatta eccezione per il rilascio di alcune correzioni di emergenza Out-of-Band), dall’altro il mondo dell’IT è letteralmente cambiato dall’ottobre 2023 ad oggi.

Per supportare lo smart working, le aziende hanno dovuto adattarsi rapidamente ai cambiamenti imposti dalla transizione digitale migrando, in tutto o in parte, al cloud. Di conseguenza, a causa dell’aumento del numero di endpoint, di dispositivi connessi, applicazioni e risorse cloud da gestire, le aree sulle quali diventa importante occuparsi della risoluzione delle vulnerabilità sono cresciute esponenzialmente.

Il problema delle vulnerabilità di sicurezza Microsoft a distanza di 20 anni

L’ubiquità dei prodotti Microsoft e il crescente volume delle vulnerabilità connesse a questi prodotti hanno causato una profonda espansione della superficie di attacco. Questo non dovrebbe sorprendere, spiega ancora CrowdStrike, vista la popolarità del sistema operativo e del software Microsoft.

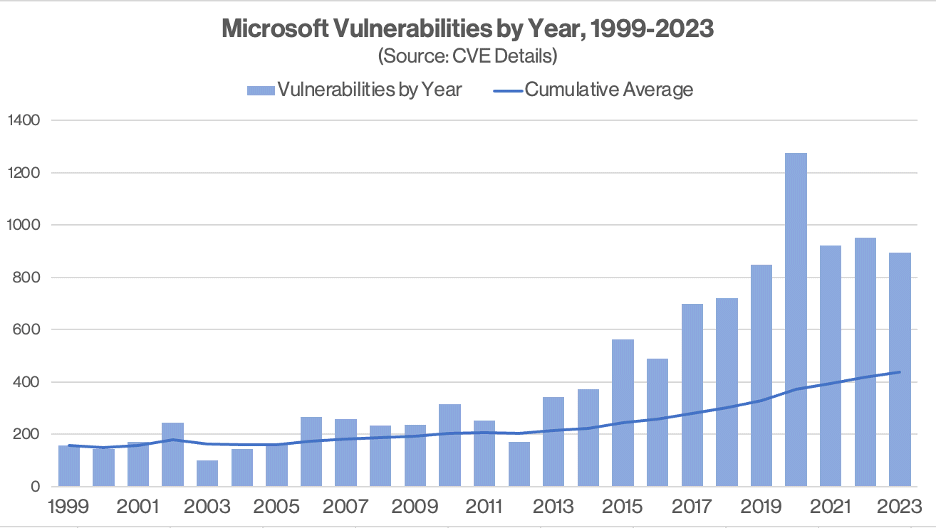

Dall’avvio del programma Patch Tuesday, Microsoft ha rilasciato più di 10.900 patch, la maggior parte delle quali solo negli ultimi anni. Dal 2016, Microsoft ha patchato 124 vulnerabilità zero-day uniche, oltre 1.200 vulnerabilità uniche classificate come “critiche” e oltre 5.300 classificate come “importanti”. Esistono più di 630 exploit per le vulnerabilità critiche e importanti. Solo nel 2023, Microsoft ha rilasciato patch correttive per oltre 800 vulnerabilità. Il grafico che pubblichiamo di seguito è eloquente.

Questi numeri possono sembrare elevati, ma in realtà nascondono la reale portata del problema. A partire dal 2016, se si estrapolano le oltre 1.200 vulnerabilità critiche uniche per cui Microsoft ha rilasciato patch (che hanno generato un impatto su più prodotti dell’azienda guidata da Satya Nadella), il numero di vulnerabilità critiche totali salirebbe a più di 21.000.

Sebbene la maggior parte delle patch di Microsoft risolva problemi che interessano più prodotti con un’unica installazione, ci sono sempre casi eccezionali, e i processi per risolverli in modo specifico possono variare.

Il Patch Tuesday è diventato un peso per gli amministratori IT e per le aziende, secondo CrowdStrike

I criminali informatici di oggi sono più veloci, più intelligenti e più scaltri che mai, mentre il volume delle vulnerabilità e il processo di test e patching tendono a rallentare inesorabilmente i team che devono occuparsi della sicurezza delle reti e dei dispositivi aziendali.

Se da un lato è vero che le patch via via rilasciate da Microsoft devono essere applicate, la loro installazione può essere fonte di problemi per gli amministratori IT e per la gestione dei flussi di lavoro all’interno di qualsiasi impresa. L’applicazione delle patch, osserviamo noi, richiede il riavvio del sistema (a parte poche, limitate, eccezioni); inoltre, i tecnici sono chiamati ogni mese a controllare a quali aggiornamenti di sicurezza è bene dare proprietà e quali invece possono essere posticipati. Per non parlare delle problematiche di compatibilità, stabilità e affidabilità che a volte si manifestano.

“Il Patch Tuesday non è più una luce di speranza nel caos delle patch. Anzi, è diventato il simbolo dell’incubo che aziende e professionisti devono affrontare ogni mese, nella corsa alla definizione delle priorità delle patch, alla comprensione dell’impatto a valle e all’intervento, per agire prima che un aggressore riesca a sfruttare tali debolezze“, osserva CrowdStrike che auspica un cambio di paradigma. “Sebbene il Patch Tuesday in sé non sia il problema, è diventato simbolo di un problema più ampio che colpisce l’intero settore. Fino a quando aziende come Microsoft non inizieranno a progettare prodotti più sicuri e a ridurre il carico di patch, le imprese dovranno comprendere i rischi che corrono e adottare delle misure proattive per individuare e classificare le criticità che possono causare i danni maggiori“.

Gli aggressori tornano spesso su vulnerabilità di sicurezza già risolte in passato

A conferma della tesi di CrowdStrike, che auspica la promozione di una campagna volta a migliorare la sicurezza dei software dall’interno, prima ancora che emerga una vulnerabilità di sicurezza, l’azienda spiega che sempre più spesso gli aggressori tornano a prendere di mira vulnerabilità già oggetto di aggiornamenti correttivi in passato. Questo significa che la patch non ha fatto il suo dovere perché ha risolto solo parzialmente il problema.

Il Global Threat Report 2023 di CrowdStrike ha rilevato che gli attaccanti recuperano e modificano precedenti codici exploit per tornare a colpire prodotti software vulnerabili, eventualmente aggirando la protezione fornita dalle patch ufficiali.

L’azienda fa un esempio concreto: i meccanismi di attacco sfruttati per aggredire Microsoft Exchange con le campagne ProxyLogon e ProxyShell del 2021, sono nuovamente sfruttati. L’attacco ProxyNotShell di fine 2022 lo ha chiaramente messo in evidenza.

Qual è la soluzione alla “giungla delle patch” rilasciate ogni mese da Microsoft

Microsoft sta progressivamente abbracciando l’utilizzo di codice Rust per rafforzare le aree critiche del sistema operativo e degli altri suoi prodotti, riconoscendo che la sicurezza della memoria è essenziale. Basti pensare che il 70% delle problematiche scoperte ogni anno lato software da parte dei tecnici Microsoft, hanno a che fare proprio con questo tema.

Nel frattempo, però, resta dotarsi in azienda di soluzioni per la protezione degli endpoint che offrano un solido sistema di patch management, funzionalità EDR, di threat hunting e threat intelligence per la risposta immediata a eventuali incidenti.

Usare un sistema affidabile per la gestione delle patch nella propria infrastruttura, consente di concentrarsi solamente sugli aggiornamenti critici per la propria configurazione, evitando di sprecare tempo e risorse grazie alla distribuzione e all’applicazione automatica degli aggiornamenti. Anche perché il tempo mediamente impiegato dalle aziende per applicare le patch sembra essere troppo lungo per contrastare l’azione dei criminali informatici e la loro capacità di sfruttare le vulnerabilità.

Credit immagine in apertura: iStock.com/champpixs

/https://www.ilsoftware.it/app/uploads/2023/11/patch-tuesday-microsoft-pesante-20-anni.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-sudo-linux.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/google-chrome-vulnerabilita-mojo.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/motw-windows-salvataggio-pagine-web-pericoloso.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/vunerabilita-bluetooth-cuffie-auricolari.jpg)