Sono 19 le vulnerabilità scoperte nello stack TCP/IP, in una libreria proprietaria che risale al 1997 (sviluppata da una società, Treck, con sede in Ohio, USA) e che è comunemente utilizzata in una vasta schiera di dispositivi.

Le patch esistono ma è altamente probabile che la maggior parte dei dispositivi rimanga vulnerabile per via della complessità legata alla realizzazione e alla distribuzione degli aggiornamenti.

Le lacune di sicurezza individuate dal gruppo di ricerca JSOF con base in Israele sono state battezzate Ripple20. Quattro di esse sono le più gravi in assoluto perché consentono l’esecuzione di codice in modalità remota sul dispositivo vulnerabile o comunque facilitano l’acquisizione del controllo su di esso da parte di aggressori che agiscono a distanza.

Determinare esattamente quanti e quali prodotti sono potenzialmente esposti a rischi di attacco è complicato ma secondo i ricercatori le falle Ripple20 sono destinate a squassare il mondo dei dispositivi per l’Internet delle Cose (IoT) per lungo tempo.

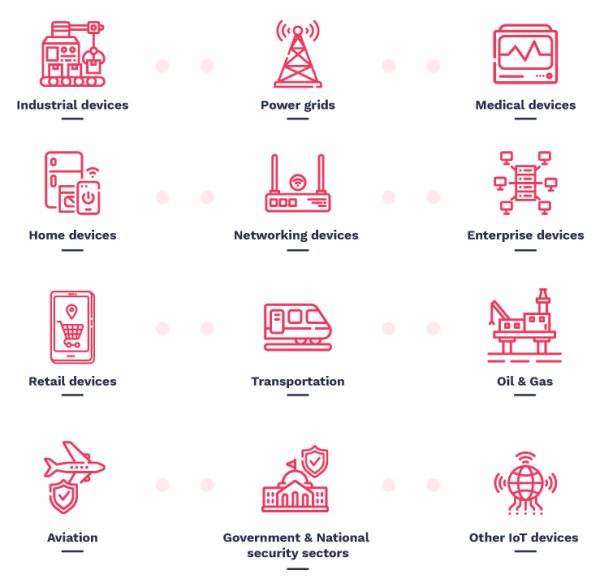

Tra le categorie di dispositivi interessati ci sono quelli per la smart home, le apparecchiature per la gestione della rete elettrica, sistemi usati in ambito medico e sanitario, attrezzature industriali, sistemi di trasporto, stampanti, router, apparecchiature per comunicazioni mobili/satellitari, dispositivi per data center, dispositivi per aerei commerciali, varie soluzioni aziendali e molti altri ancora.

Lo U.S. CERT (CERT/CC) ha iniziato ad elaborare una lista delle aziende colpite da Ripple20 con i riferimenti alle patch di sicurezza eventualmente già rilasciate (vedere questa pagina). Come si vede al paragrafo Vendor Information tanti produttori non hanno purtroppo ancora condiviso alcuna informazione (stato unknown).

Questi dati possono essere incrociati con quelli pubblicati sul sio dedicato a Ripple 20.

Gli esperti di JSOF aggiungono di aver sviluppato alcuni script per identificare la presenza di dispositivi che usano la libreria TCP/IP fallata. Tali script verranno condivisi con gli interessati dietro richiesta.

In un report che JSOF pubblicherà dopo l’evento BlackHat USA di quest’anno (in agosto), i ricercatori mostreranno i dettagli relativi allo sfruttamento di una vulnerabilità DNS presente in un dispositivo UPS di Schneider Electric. Nel video dimostrativo che ripubblichiamo di seguito vengono evidenziate le conseguenze di un attacco verso l’UPS sui dispositivi da esso alimentati.

/https://www.ilsoftware.it/app/uploads/2023/05/img_21365.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-driver-windows.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/Hosting-WordPress-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-sudo-linux.jpg)