Canonical ha pubblicato Ubuntu 25.10 (“Questing Quokka”), una release intermedia della distribuzione Linux che fa da banco di prova (download) per scelte architetturali e di sicurezza più ambiziose previste per Ubuntu 26.04 LTS (Long Term Support) in arrivo nella primavera 2026. La pagina ufficiale di annuncio e i post di rilascio descrivono un insieme notevole di interventi: GNOME 49 Brescia, nuove app (Loupe, Ptyxis), miglioramenti in termini di accessibilità e soprattutto l’introduzione di implementazioni in Rust per componenti critici del sistema, a partire da sudo e dalle coreutils.

Il tratto distintivo di Questing Quokka non è tanto l’aggiunta di nuove app visuali quanto l’orientamento “platform-first”: cambiamenti che toccano il comportamento di base del sistema, la superficie d’attacco e i vincoli operativi (es. TPM-backed FDE sperimentale, kernel 6.17 con nested virtualization su ARM). Aspetti che fanno capire come Canonical usi la release a mo’ di laboratorio per le decisioni che saranno codificate nella prossima versione LTS.

Perché Rust? cosa guadagna (e cosa rischia) Ubuntu Linux

La motivazione tecnica dietro all’adozione di sudo-rs e uutils coreutils è chiara: la sicurezza della memoria di Rust riduce la probabilità di errori classici di C/C++ (use-after-free, buffer overflow, dangling pointer) che storicamente sono fonte di vulnerabilità critiche in strumenti con privilegi elevati. Sostituire parti dello userland con implementazioni memory-safe riduce la superficie di bug legati alla memoria e rende più semplice scongiurare i rischi di escalation di privilegi.

Tuttavia, la memory safety non elimina tutti i tipi di vulnerabilità: errori logici, race condition, configurazioni insicure o bug nell’interfaccia con codice non-Rust (FFI) restano comunque possibili. Inoltre, l’adozione di nuove implementazioni può introdurre differenze semantiche sottili rispetto agli strumenti GNU consolidati che possono impattare script esistenti nelle infrastrutture di produzione. Per questo motivo Canonical mantiene i binari tradizionali GNU come fallback: scelta pragmatica che riconosce la necessità di compatibilità operativa durante la transizione.

sudo-rs: davvero una novità assoluta?

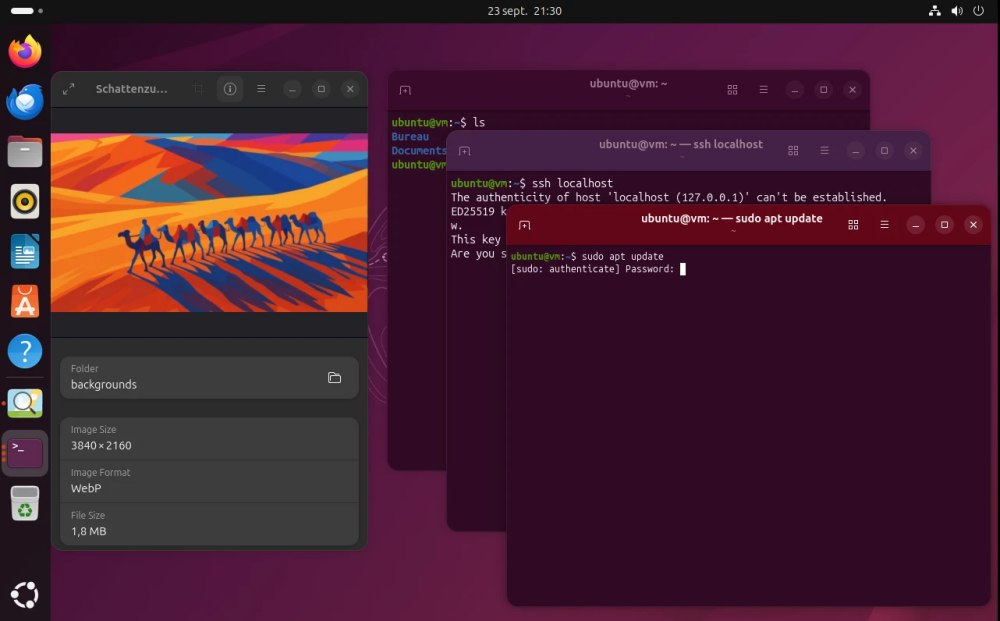

Dal punto di vista formale, sudo-rs non è tecnicamente “nuovo” — il progetto esiste da tempo — ma ciò che è significativo è che Ubuntu 25.10 sia la prima grande distribuzione a renderlo attivo di default (pur lasciando il sudo tradizionale installabile come alternativa).

È un punto di svolta politico/operativo: passare a una configurazione predefinita incentrata sull’uso di sudo-rs significa che migliaia di sistemi e automatismi saranno esposti alla nuova implementazione, permettendo uno stress-test su larga scala e accelerando la maturazione del codice.

Alcuni osservatori sottolineano però che la vera prova sarà l’uso esteso in ambienti di produzione e la reattività del progetto nel rispondere a bug complessi. In sostanza: la novità è reale nella distribuzione (adozione di default), ma il valore pratico richiederà tempo e osservazione operativa.

coreutils in Rust (uutils / rust-coreutils): svolta o graduale sostituzione?

Canonical ha avviato la migrazione verso le implementazioni Rust delle coreutils (il progetto uutils / rust-coreutils) come nuovo default in Ubuntu 25.10.

Le coreutils includono comandi fondamentali (ls, cp, mv, rm, sort, ecc.) usati in miliardi di script: ogni lieve differenza di comportamento può avere un impatto a catena.

Uutils punta a compatibilità “like-for-like”, ma nelle prime fasi si sono già evidenziati problemi di performance e compatibilità in alcuni workload (report e thread tecnici lo documentano). Ciò non sorprende: molte implementazioni Rust privilegano sicurezza e design moderno, ma le ottimizzazioni micro-architetturali di GNU coreutils (scritte e affinate per decenni) non si replicano automaticamente.

Quindi, anche qui la “novità” è nell’adozione e nel percorso scelto: Ubuntu mette in produzione un’alternativa Rust, ma non cancella il passato.

Dalla UI alla piattaforma: perché le novità “apparenti” sono parte di un disegno più ampio

Le novità visibili — GNOME 49, le nuove applicazioni Loupe (visualizzatore) e Ptyxis (terminal emulator), il miglior supporto HDR e i controlli multimediali nella schermata di blocco — sono più che aggiornamenti estetici: sono punti di contatto per migliorare l’esperienza utente sui dispositivi moderni (display HDR, registrazione video accelerata, Bluetooth con codec AAC).

L’opzione “install restricted extras” che abilita più codec e l’accelerazione hardware per la registrazione dello schermo è un esempio di come Canonical stia armonizzando interfaccia e supporto driver/hardware.

Sul versante dell’accessibilità, gli adeguamenti per l’European Accessibility Act (EAA) — miglior supporto ad alto contrasto, navigazione da tastiera, screen reader e menu accessibilità più prominente alla login — non sono solo conformità normativa, ma investimento in usabilità sistemica che riduce il costo di ingresso per ambienti enterprise e Pubbliche Amministrazioni.

Miglioramenti relativi alla sicurezza della piattaforma: TPM-backed FDE, NTS, kernel 6.17, Intel TDX

Il nuovo Ubuntu 25.10 mira a combinare sicurezza hardware e software per costruire una base adatta a workload confidenziali e cloud moderni:

- TPM-backed Full Disk Encryption (FDE). Sperimentale in 25.10, permette l’uso del chip TPM per custodire le chiavi di cifratura del disco con funzionalità di gestione passphrase, rigenerazione della chiave di ripristino e integrazione firmware. È un passo verso meccanismi di protezione “rooted in hardware” per proteggere dati a riposo in ogni situazione.

- Network Time Security (NTS). Abilitato di default protegge la sincronizzazione temporale (NTP) tramite autenticazione TLS, riducendo vettori di attacco come spoofing temporale che possono compromettere log, certificati e politiche di sicurezza basate sul tempo.

- Kernel 6.17. Il nuovo “nocciolo” di Linux introduce la nested virtualization su Arm e varie migliorie: la combinazione con TPM-FDE e NTS migliora la robustezza di Ubuntu in ambienti cloud privati e ibridi.

- Supporto host per Intel TDX. Ubuntu 25.10 getta le basi per la successiva LTS: TDX permette la gestione di macchine virtuali isolate in hardware.

/https://www.ilsoftware.it/app/uploads/2025/10/ubuntu-25-10-linux.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/leadership-linux-linus-torvalds.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/fine-supporto-firefox-windows-7.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/linux-70-abbandono-modem-56k-thinkpad.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/asahi-linux-mac-chip-M3.jpg)