I componenti hardware che si occupano del funzionamento dei moduli wireless dei vari dispositivi utilizzano un mini-sistema operativo, un firmware e dei driver. Il firmware del SoC Avastar 88W8897 SoC (Wi-Fi + Bluetooth + NFC) realizzato Marvell e presente nella console di gioco Sony PlayStation 4 (così come nella sua variante Pro), in Microsoft Surface (anche modello Pro), in tantissimi tablet e notebook, nella Xbox One, nei Samsung Chromebook, in alcuni smartphone (ad esempio il Samsung Galaxy J1) e in Valve SteamLink, soffrirebbe di alcune gravi vulnerabilità.

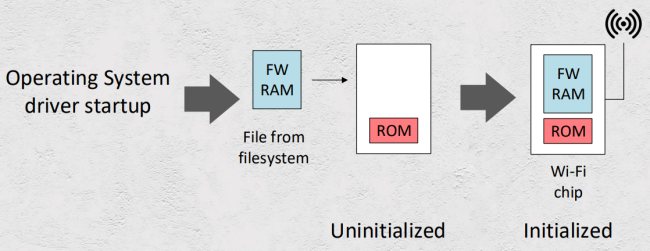

Il chip WiFi diventa operativo dopo il caricamento di un’immagine firmware (realizzata dal produttore hardware) nel corso della procedura di avvio del dispositivo.

Secondo un ricercatore di Embedi, Denis Selianin, i bug presenti in tali chip WiFi potrebbero essere utilizzati per disporre l’esecuzione di codice arbitrario (quindi potenzialmente dannoso) senza alcuna interazione da parte degli utenti.

Il ricercatore spiega che un malintenzionato sarebbe in grado di generare un errore block pool overflow nel momento in cui il modulo WiFi cominciasse a cercare la disponibilità di reti wireless nelle vicinanze.

Selianin chiarisce che un aggressore può lanciare un attacco RCE (remote code execution) verso un Samsung Chromebook che risultasse semplicemente acceso.

Avendo la possibilità di controllare “da remoto” i blocchi di memoria utilizzati dal firmware che pilota il modulo WiFi, un aggressore può così modificare alcune strutture critiche e le locazioni di memoria cui fanno riferimento i vari puntatori riuscendo così a provocare il caricamento di codice nocivo.

La presentazione dei vari problemi individuati da Selianin può essere consultata in queste pagine. L’autore della scoperta precisa di essersi concentrato sul funzionamento dei chip WiFi perché si tratta di un argomento che è stato sino ad oggi oggetto di ben pochi approfondimenti da parte della comunità e che dovrebbe essere adeguatamente soppesato, dal punto di vista della sicurezza, in fase di progettazione.

A questo punto non resta da fare che attendere le patch da parte dei produttori hardware: Selianin ha dichiarato che fintanto che esse non saranno distribuite agli utenti finali, non rilascerà alcun codice exploit e non dimostrerà tecnicamente i passaggi per sferrare un attacco.

Come conferma Express Logic, il problema non è del sistema operativo ThreadX in sé (esso “pilota” 6,2 miliardi di dispositivi WiFi in tutto il mondo) ma unicamente del firmware e dei driver su cui poggiano il loro funzionamento i SoC Avastar 88W8897.

/https://www.ilsoftware.it/app/uploads/2023/05/img_18631.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/kasatkin-hacker.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/07/Gemini_mcdonalds.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/malware-hacker.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)