L’adozione di soluzioni per la sicurezza in ambito aziendale è divenuta una necessità sempre più pressante per evitare rischi finanziari o legali e tutelarsi, allo stesso tempo, nei confronti di comportamenti non proprio trasparenti tenuti da parte di dipendenti e collaboratori.

Gli attacchi nei confronti dei professionisti e delle aziende sono infatti divenuti sempre più raffinati rispetto a quanto avveniva in passato. Un dipendente od un collaboratore possono non disporre delle competenze tecniche necessarie per valutare correttamente una minaccia che possa rappresentare un pericolo per la propria privacy, per la riservatezza dei documenti memorizzati sul sistema locale e per gli interessi dell’azienda.

Per non parlare, come già evidenziato in precedenza, dei furti che possono essere messi in atto da dipendenti “infedeli” o da persone che intendano compiere delle “ritorsioni”.

Lo scenario dei malware, poi, è completamente mutato rispetto a qualche anno fa.

Un tempo, infatti, i malware non erano realizzati principalmente per ottenerne un ritorno economico quanto per mostrare la propria bravura. Oggi lo scenario è radicalmente cambiato ed i malware appositamente studiati per sottrarre denaro od informazioni personali sono cresciuti in modo esponenziale.

In questo contesto si inserisce lo sviluppo di software dannosi espressamente concepiti per danneggiare specifiche aziende ed tutti quei professionisti che non si ritengono propriamente dei neofiti in campo informatico.

Per contrastare queste minacce ed impedire che possano causare danni, è necessario che sia il professionista che la piccola e media impresa adottino soluzioni di protezione efficaci.

Un tempo, la panacea di tutti “i mali” era rappresentata dall’utilizzo di un software antivirus il cui funzionamento, tra l’altro, era ben diverso da quello che contraddistingue i prodotti più moderni oggi disponibili sul mercato (vedremo più avanti le principali differenze ed i motivi che hanno condotto alla “rottura” con il passato).

Al giorno d’oggi, è necessario disporre di una soluzione integrata che offra un valido livello di difesa nei confronti di tutte le principali minacce che arrivano da Internet e che trovano negli errori dell’utente, nella sottovalutazione dei problemi, nella scarsa competenza informatica, nella poca responsabilità di alcune categorie di utenza, terreno fertile per una sempre più vasta diffusione.

Per la protezione delle singole workstation del professionista, Check Point propone ZoneAlarm Internet Security Suite, un prodotto che offre una serie di protezioni per la difesa del singolo personal computer:

– Personal firewall

– Controllo delle applicazioni

– Antivirus

– Antispyware

– Protezione della posta elettronica

– Gestione della privacy

– Protezione identità dell’utente

– Protezione durante l’uso di software per la messaggistica istantanea (“Instant messaging”)

– Funzionalità “Parental control”

Per quanto riguarda, invece, la protezione dei sistemi aziendali, il fulcro dell’offerta di Check Point poggia su EndPoint Security Suite, un prodotto che mette a disposizione funzionalità analoghe a quelle presenti in ZoneAlarm – prodotto, questo, orientato al grande pubblico – ma che si rivolge essenzialmente alle aziende.

La configurazione ed il funzionamento di EndPoint Security Suite, infatti, possono essere gestiti tramite un server centralizzato che si occupa di impostare regole e restrizioni per l’utilizzo di ciascun sistema che compone la rete locale aziendale.

Nello specifico, EndPoint Security Suite consente di effettuare comodamente, attraverso un’unica interfaccia centralizzata, le seguenti operazioni:

– Gestione delle impostazioni di sicurezza di ogni singolo personal computer

– Impostazioni di insiemi di regole personalizzate

– Verifica dello stato di protezione dei vari client della LAN

– Messa in atto, in modo automatico, di azioni “riparatorie” nel caso in cui dovesse essere rilevata la presenza, in rete locale, di sistemi non adeguatamente protetti

– Limitazione della libertà di azione da parte degli utenti di sistemi non correttamente protetti

– Integrazione con sistemi di Network Access Control

Vedremo più avanti come sia possibile installare e configurare, sia su sistemi singoli che su workstation aziendali, alcune soluzioni per la sicurezza che siano impiegabili senza determinare alcun impatto negativo sulla normale operatività e sulla produttività.

Una soluzione per la sicurezza deve infatti sempre tenere conto dell’impatto sugli utenti, non deve avere costi “nascosti” e deve essere efficace, completa e pervasiva. Quello che non si dimostra essere la soluzione per la sicurezza (non informatica) rappresentata nella foto.

I dati pubblicati da Check Point così come da tante altre aziende attive nel campo della sicurezza informatica sono preoccupanti: due computer su tre non soddisfano i criteri di sicurezza aziendali perché utilizzano software antivirus non aggiornati, perché le patch di sicurezza più recenti non sono installate o il firewall è disattivato, perché vengono impiegate applicazioni potenzialmente nocive o strumenti software che, se usati senza “granum salis”, possono nuocere all’intera struttura aziendale.

E’ indispensabile, quindi, impiegare soluzioni che non lascino nulla al caso e che consentano di bloccare azioni potenzialmente pericolose, messe in atto dagli utenti della rete locale, sia che essi operino in buona fede o per dolo.

Delle soluzioni per la sicurezza offerte da Check Point, ne estraiamo tre dal portafoglio della società: ZoneAlarm, EndPoint Security Suite e Safe@Office. Le prime due sono soluzioni software mentre la terza è una “appliance” hardware (la presenteremo nel dettaglio più avanti).

Se ZoneAlarm rappresenta una soluzione integrata per la protezione di un singolo personal computer, EndPoint Security Suite si pone un gradino più in alto mettendo a disposizione un meccanismo di difesa basato su un server centralizzato.

L’obiettivo, in ogni caso, è quello di ottenere una protezione totale sia nel punto di entrata verso la rete, sia nel punto di contatto con gli utenti e con i file che costoro possono inserire oppure estrarre dal singolo personal computer.

EndPoint Sucurity Suite consente di raggiungere i seguenti scopi fidando su un’amministrazione centralizzata dell’intera rete locale:

– implementare soluzioni per la protezione da malware

– garantire la propria privacy durante la “navigazione” in Internet

– permettere l’accesso alla rete solo ai PC “sani”

– mantenere le varie workstation configurate secondo un adeguato standard di sicurezza

Grazie all’adozione di un software come EndPoint Security Suite è quindi possibile fare in modo che personal computer non aggiornati con tutte le più recenti patch di sicurezza possano rappresentare la porta d’accesso alla LAN aziendale per virus e malware. La suite di Check Point offre infatti all’amministratore un meccanismo, pratico da impiegare, per gestire in modo centralizzato le impostazioni di sicurezza di ogni singolo personal computer verificando contemporaneamente lo stato di protezione di ogni singola workstation.

Nel caso in cui EndPoint Security dovesse rilevare la presenza di personal computer non adeguatamente protetti, il software può mettere in atto azioni tese a prevenire problemi e a ridurre drasticamente i rischi per l’azienda.

Tra gli interventi che possono essere compiuti, vi è l’effettuazione di operazioni tali da limitare la libertà di azione dei sistemi non correttamente protetti.

EndPoint Security integra anche gli strumenti per la preparazione di regole personalizzate che consentano di impedire l’installazione o l’utilizzo di programmi potenzialmente pericolosi oppure, ancora, la messa in atto di azioni rischiose.

EndPoint Security, in particolare, effettua un costante controllo circa l’applicazione delle policy di sicurezza selezionate ed è in grado di porre rimedio, in modo automatico, nel caso in cui alcune regole non dovessero risultare rispettate. A titolo esemplificativo, sui sistemi della LAN non adeguatamente protetti con le ultime patch rilasciate, EndPoint Security può inviare automaticamente gli aggiornamenti di sicurezza ai client interessati forzandone l’installazione e quindi l’immediata adozione.

Terminata questa fase, sui personal computer “messi in sicurezza”, il software di Check Point può ripristinare le policy generali.

Tra le caratteristiche più interessanti offerte da EndPoint Security, vi è la gestione centralizzata delle configurazioni di antivirus ed antispyware.

Da un’unica compatta interfaccia, l’amministratore può decidere le policy da applicare ai vari sistemi collegati in rete locale, eventuali eccezioni, le modalità di registrazione delle operazioni condotte (“log”), configurare le procedure di aggiornamento automatico e scansione.

Grazie ai meccanismi integrati, si possono pianificare analisi antivirus ed antispyware del contenuto delle varie workstation ed impostare eventuali restrizioni per i personal computer della LAN sui quali le scansioni non vengono completate.

Che cos’è la “endpoint security”

Qualsiasi azienda attenta alla sicurezza delle informazioni trattate all’interno della propria struttura, sa bene che i singoli client sono spesso il “tallone d’Achille”. Come abbiamo evidenziato nell’introduzione, operazioni pericolose, messe in atto dai singoli utenti della rete locale o la mancanza di solide politiche di sicurezza, può condurre ad amare conseguenze.

Sempre più produttori di soluzioni per la sicurezza parlano di “endpoint security“. Analizziamone il significato.

Si tratta di una strategia che prevede la distribuzione del software di protezione su tutti i client della rete locale, pur essendo gestito ed amministrato in modo centralizzato.

I sistemi di “endpoint security” operano secondo un modello client/server: un software “client” è installato su ogni “endpoint” ossia su ogni dispositivo che si collega con la rete locale. Tra gli “endpoint” possiamo annoverare i personal computer, i sistemi portatili, i dispositivi mobili (i.e. “smartphone”) e così via.

Semplici esempi di sicurezza focalizzata sull'”endpoint” sono software firewall od antivirus distribuiti tra i client collegati in LAN quindi monitorati ed aggiornati a livello server.

Il significato dell’espressione “endpoint security” sta però rapidamente mutando, abbracciando anche meccanismi che consentono di mettere in sicurezza l’intera rete locale e che vanno ben oltre firewall ed antivirus. Nei pacchetti “endpoint security” troviamo, quindi, sempre più spesso software HIPS, antispyware ed antimalware, applicazioni che monitorano il comportamento dei programmi installati sui vari client, tutti gestibili in modo centralizzato.

Il controllo basato sugli “endpoint” permette di evitare che vulnerabilità di sicurezza, presenti sui vari client della LAN, possano essere sfruttate da remoto per condurre attacchi, per sottrarre informazioni e distruggere dati. Soluzioni di “endpoint security” consentono altresì di scongiurare rischi di sanzioni dovute alla mancata applicazione delle misure di sicurezza previste dalla legge, non soltanto in materia di protezione dei dati ma anche di tutela del diritto d’autore (quanti dipendenti aziendali, incuranti delle normative in vigore, usano quotidianamente software per il file sharing condividendo materiale coperto da copyright ed esponendo così l’azienda a possibili problemi legali…).

Check Point EndPoint Security integra le seguenti funzionalità, tutte amministrabili in modo centralizzato:

– Firewall

Il modulo firewall fornisce un elevato livello di protezione, sia in entrata che in uscita ed è figlio dell’esperienza maturata con ZoneAlarm in 15 anni di attività.

– Controllo programmi in esecuzione

La soluzione di Check Point controlla il comportamento delle applicazioni installate sugli endpoint facendo un inventario di tutti i software presenti e verificando che non espongano il sistema ad attacchi.

– Program Advisor

Un meccanismo che automatizza la creazione e la gestione di regole per l’utilizzo dei vari programmi.

– Network Access Control (NAC)

Permette agli amministratori di controllare le modalità di accesso alla rete locale, sia internamente che attraverso una VPN.

– Antivirus

L’antivirus di Check Point impiega una combinazione di approcci contro i malware: database delle firme virali aggiornabile in tempo reale, analisi euristica e comportamentale.

– Antispyware

Offre una protezione completa contro i componenti spyware, aggiornabile in tempo reale.

– Sicurezza dei dati

La soluzione di Check Point può essere interfacciata con PointSec, software che permette di crittografare i dati ed impedirne la visualizzazione da parte di persone non autorizzate.

– Accesso remoto

Check Point EndPoint Security offre la possibilità di creare e gestire agevolmente reti VPN. In questo modo sarà possibile accedere alla LAN, in modo sicuro, anche dall’esterno.

– Gestione unificata

Attraverso il comodo pannello di controllo centralizzato, la gestione della sicurezza su tutte workstation diventa un gioco da ragazzi.

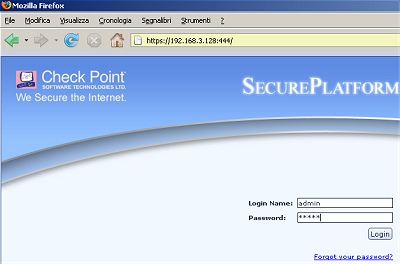

La configurazione e l’amministrazione di EndPoint Security si concretizza servendosi di una semplice e comoda interfaccia web, accessibile tramite browser.

EndPoint Security viene installato sulla SecurePlatform, un prodotto che Check Point fornisce ai propri partner sotto forma di CD ROM avviabile. SecurePlatform si basa sul kernel Linux ed è configurato in modo tale da essere di fatto “inattaccabile” sia dall’esterno che dall’interno.

Il sistema risulta già preconfigurato ed ottimizzato per assolvere ai molteplici compiti che deve assovere una periferica impiegata per garantire la sicurezza dell’infrastruttura aziendale e dei dati scambiati.

SecurePlatform richiede solamente interventi minimi per l’impostazione dei parametri di base quali indirizzi IP, account amministrativi, tabelle di routing e così via.

Queste operazioni possono essere interamente compiute attraverso una pratica interfaccia web, servendosi del browser preferito. I più esperti possono fidare su tutta una serie di strumenti diagnostici e di comandi di configurazione avanzati intervenendo direttamente sul server in modalità basata su riga di comando.

Ai propri partner Check Point fornisce una immagine ISO, masterizzabile su supporto CD, oppure il CD ROM avviabile di SecurePlatform che include anche EndPoint Security.

Dopo avere individuato il server aziendale sul quale si intende installare SecurePlatform ed EndPoint Security, è possibile avviare l’installazione dal CD ROM di boot.

Sulla maggior parte dei sistemi, il processo di installazione di SecurePlatform e di EndPoint Security necessita di una decina di minuti di tempo per poter essere portato a compimento. Come configurazione hardware minima, Check Point indica una macchina Intel Pentium III 300+ MHz (o CPU equivalente), 4 GB di spazio libero su disco fisso, 512 MB di memroria RAM ed una o più schede di rete. Come si vede, i requisiti minimi sono piuttosto contenuti: l’azienda può quindi anche valutare l’utilizzo di workstation che non si usano più per installarvi SecurePlatform ed EndPoint Security.

La prima fase dell’installazione non avviene in modalità grafica: è comunque sufficiente ricorrere ai tasti freccia, al pulsante TAB ed al tasto Invio per portare a termine la procedura di configurazione passo-passo.

E’ bene sottolineare che sia per SecurePlatform che per EndPoint Security è possibile richiedere l’installazione dell’interfaccia di configurazione via web. Se si installano entrambe le GUI, SecurePlatform installa due server web sul sistema designato e li pone in ascolto sulle porte specificate.

Se si prevede di installare EndPoint Security, l’interfaccia di amministrazione di SecurePlatform dovrà essere installata su una porta diversa da quella proposta in modo predefinito. Anziché indicare la porta 443 (sulla quale sarà posto in ascolto il server di EndPoint Security), è quindi bene indicare una porta alternativa, ad esempio 444.

La procedura di setup provvederà quindi a formattare il disco fisso, ad installare le componenti di base di SecurePlatform e a riavviare il sistema.

A questo punto, sarà possibile accedere all’interfaccia grafica di configurazione di SecurePlatform aprendo il browser web, da uno qualunque dei sistemi collegati in LAN, quindi digitando l’indirizzo IP del server seguito dall’indicazione della porta specificata all’inizio dell’installazione del prodotto.

Il primo accesso alla GUI di configurazione di SecurePlatform è effettuabile digitando username e password di default (admin / admin).

Come passo successivo, verrà immediatamente richiesto di modificare le credenziali di accesso.

Una chiarissima procedura passo-passo guida quindi l’utente nella configurazione della piattaforma, a partire dall’interfaccia di rete passando per la tabella di routing, l’elenco dei server DNS da usare, data ed ora di sistema, client web/SSH.

La finestra Products consente di selezionare i prodotti da installare. Nel nostro caso, opteremo per EndPoint Security. Contemporaneamente, SecurePlatform provvederà a spuntare la casella SmartPortal, un add-on che estende ulteriormente le possibilità di configurazione del sistema di protezione di Check Point.

Terminata l’installazione di tutti i componenti, l’interfaccia di EndPoint Security risulterà accessibile servendosi del protocollo https (porta 443). E’ quindi sufficiente aprire il browser e digitare https:// seguito dall’indirizzo IP del server SecurePlatform.

Un valido espediente per provare EndPoint Security, è quello di installare il sistema su una macchina virtuale.

Amministrare EndPoint Security

Ricorrendo alla comodissima interfaccia grafica di EndPoint Security, è possibile attivare l’utilizzo dei browser assegnando però dei permessi specifici. Il pacchetto di Check Point può differenziare il suo comportamento in base al fatto che una determinata applicazione od una categoria di programmi si comporti come client oppure come server.

L’amministratore può quindi fare in modo che un browser possa, com’è logico, operare esclusivamente in modalità client. Il browser, per esempio, non deve mettersi in ascolto su determinate porte concedendo agli utenti esterni di collegarsi. La modalità server può essere quindi disattivata.

Per tutti i programmi che non fanno capo alle categorie esplicitamente trattate con delle regole “ad hoc”, l’amministratore può impostare una policy generica.

Quando la regola impostata corrisponde alla situazione che si sta verificando sul sistema dell'”end-user” ovvero su un qualsiasi personal computer collegato alla LAN, EndPoint Security provvede immediatamente a bloccare il programma maligno, sospetto o comunque non permesso dall’amministratore. Una volta che il programma non è riconosciuto come malware, il modulo advisor di EndPoint Security provvede ad applicare le regole impostate dall’amministratore. Egli è quindi libero di scegliere quali applicazioni gli utenti connessi alla rete aziendale possano far girare.

EndPoint Security è dotato di una speciale modalità “auto-learning” che è in grado di stabilire quali sono le applicazioni utilizzate dai vari utenti. L’amministratore può quindi impostare una regola sulla base delle informazioni raccolte dal prodotto di Check Point oppure creare quelle che ritiene più opportune.

L’amministratore può suddividere i programmi in gruppi ed optare, per ciascuno di essi, tra tre possibilità

Ereditando una caratteristica propria di Integrity, il pacchetto che Check Point ha inserito nel proprio portafoglio dopo aver portato a termine l’acquisizione di ZoneLabs, anche in EndPoint Security è presente la gestione delle “zone”.

E’ quindi possibile fidare su un ulteriore livello di protezione basato sull’uso delle tre “zone”: “fidata”, “Internet” ed “insicura”. Tutte le applicazioni che non si conoscono, solitamente possono essere inserire nella zona “Internet”.

I livelli di protezione abitabili attraverso l’uso di EndPoint Security sono molteplici: per zona, per programma o mediante la creazione di regole puntuali.

EndPoint Security, come già illustrato in precedenza, basa il suo funzionamento su SecurePlatform, il sistema operativo targato Check Point che funge da infrastruttura per il funzionamento della stragrande maggioranza delle applicazioni del produttore israeliano.

SecurePlatform non necessita di essere riconfigurato da parte dell’amministratore perché si propone già come un ambiente “messo in sicurezza” da Check Point stessa: l’amministratore non deve aggiornare il sistema, non deve provvedere a chiudere porte né a fermare servizi e così via.

A sua volta, EndPoint Security si appoggia su SmartCenter Server che può essere installato sulla medesima macchina oppure, separatamente, nel caso di utenti che già impiegano altri prodotti Check Point. In questa seconda situazione, i due prodotti dialogano attraverso un canale di comunicazione sicuro e condividono le informazioni per il corretto funzionamento.

Oltre al controllo di patching (EndPoint verifica che sui vari client siano installati tutti gli aggiornamenti di sicurezza) ed alla presenza di un personal firewall a più livelli, di un modulo antivirus (novità di EndPoint), di un antispyware, il prodotto di Check Point integra anche una funzionalità per il controllo degli accessi. Se un client non utilizza le policy che l’amministratore ha deciso di adottare (ad esempio, la macchina client non dispone di una recente patch critica per Windows), può essere automaticamente applicata una restrizione dell’accesso. L’amministratore può fare in modo di dare al client “n” volte per diventare “compliant” ovvero per adeguarsi alle policy di sicurezza impostate a livello centralizzato su EndPoint Security. Alla macchina client può essere quindi permesso, ad esempio, soltanto l’accesso ad un sito web – interno od esterno – attraverso il quale possa essere scaricata la patch che permette di “mettersi in regola”.

Se il computer rilevato come “insicuro” non si adegua agli standard di sicurezza impostati da parte dell’amministratore, la suite EndPoint Security può automaticamente negargli di restare connesso alla rete locale dell’azienda evitando così che possa causare problemi agli altri client e rappresentare una condizione di rischio.

Il controllo degli accessi può essere operato anche a livello di interfaccia di rete, “dialogando” con un’ampia lista di switch 802.1x, oppure lato VPN. EndPoint Security offre infatti anche un client VPN integrato che permette sia di controllare gli accessi remoti in modo tale che utilizzino un canale di comunicazione sicuro (cifrato), sia di accertarsi che i sistemi remoti non portino dentro la rete locale dell’azienda virus e malware. Il livello di sicurezza di ciascun sistema può essere quindi agevolmente controllato, in tempo reale, anche in modalità remota.

Questa particolare funzionalità risulta ovviamente utilissima per le aziende che hanno collaboratori esterni oppure per le figure professionali che si collegano alla rete aziendale, sia dalla struttura IT della società, sia dall’esterno (ad esempio, dalla propria abitazione). EndPoint Security consente di impostare delle policy di sicurezza che possono essere liberamente differenziate nel caso in cui l’utente si colleghi alla LAN oppure in modalità remota.

Su ogni “endpoint” deve essere installato un client. Check Point ne fornisce due tipologie: Flex ed Agent. Il primo, mette a disposizione dell’utente alcuni margini d’intervento. Flex può essere concesso agli utenti più esperti che dispongono delle competenze necessarie per la configurazione di un “personal firewall”.

Agent, invece, “eredita” interamente la configurazione impostata dall’amministratore e non fornisce grossi margini di intervento.

Per i client che si collegano da remoto, esistono le corrispondenti versioni VPN.

Le società di dimensioni più grandi, che operano su più sedi, possono quindi installare e configurare un unico server EndPoint Security e distribuire le policy impostate su tutti i client, anche quelli remoti.

Di EndPoint Security possono comunque beneficiare anche le realtà più piccole quali, ad esempio, studi professionali o studi associati. Le workstation client di ogni singolo professionista o di ogni dipendente si collegano al server EndPoint che ne verifica costantemente l’adeguatezza dal punto di vista della sicurezza. Quando il professionista è in viaggio, ad esempio con il suo portatile, può collegarsi in VPN alla rete aziendale oppure connettersi direttamente ad Internet. In quest’ultimo caso, l’amministratore può fare in modo che il client utilizzi, in modo predefinito, una “policy disconessa” che consente di applicare sul client un livello di sicurezza opportuno anche quando il sistema non è collegato alla rete aziendale.

Le policy di sicurezza possono essere distribuite dal server centrale specificando singoli indirizzi IP od interi gruppi.

Uno dei grandi vantaggi derivanti dall’impiego di un pacchetto quale EndPoint Security, è che esso si integra all’interno del contesto aziendale preesistente.

Check Point sta inserendo in EndPoint Security anche la tecnologia PointSec che permette di cifrare l’intero contenuto del disco fisso, partizione contenente il sistema operativo compresa. Le società attive nel campo della sicurezza informatica, stanno infatti ritenendo sempre più pericolosi, per la segretezza delle informazioni aziendali, dispositivi mobili quali, ad esempio, palmari, smartphone e notebook.

Nel caso in cui questi dovessero essere sottratti o rubati, i dati in essi contenuti potrebbero cadere in mani sbagliate mettendo così a repentaglio la sicurezza aziendale e rendendo di dominio pubblico dati che non dovrebbero assolutamente essere tali.

PointSec consente di rendere i dati memorizzati sul disco illeggibili da parte di persone non autorizzate: il software sposta il MBR (“Master Boot Record”) creandone uno “proprietario”. In questo modo PointSec può caricarsi automaticamente subito dopo il BIOS, quindi prima ancora del sistema operativo, consentendo la decifrazione dei dati nel momento in cui l’utente inserisca la propria password (vengono supportati molti metodi di autenticazione).

PointSec Protector consente di controllare anche i device rimovibili quali chiavette USB, iPod, connessioni Bluetooth e così via. E’ possibile impostare delle regole puntuali, ad esempio, per singola chiavetta USB, per gruppi di esse, ecc…

La soluzione di Check Point può effettuare un controllo antivirus su tali device e permettere anche la cifratura dei dati memorizzati. Protector consente di cifrare singoli file e singole cartelle all’interno, per esempio, di una chiavetta USB. L’obiettivo è quello di fornire un buon livello di protezione nel momento in cui la chiavetta venga persa oppure qualora un dipendente od una persona esterna possa usare una chiave USB non autorizzata per rubare dati o per immettere informazioni all’interno della rete aziendale.

L'”endpoint” è così protetto a tuttotondo da un insieme di regole di sicurezza, regole firewall, con un controllo antivirus ed antispyware, mediante la cifratura del disco, a livello fisico su device esterni ed in fase di accesso alla rete.

Check Point sta integrando a livello software, direttamente nella suite EndPoint, i moduli PointSec e PointSec Protector che sono già comunque offerti come applicativi “stand alone”. L’integrazione potrebbe essere portata a termine già entro la fine del 2008. Il progetto mira a fornire ai clienti una protezione totale a livello di “endpoint”, gestibile centralmente ed interfacciabile con tutti i vari prodotti Check Point.

PointSec consta di una sua piattaforma in ambiente Windows o Linux, sempre gestibile a livello centralizzato. Al momento, tuttavia, l’interfaccia di gestione non coincide con quella di SecurePlatform e di EndPoint Security. Check Point sta lavorando per integrare tutte le sue soluzioni per la sicurezza.

Attraverso la GUI di Check Point EndPoint Security, accessibile da qualsiasi browser web, è possibile monitorare tutto il “parco client” collegato alla rete locale, a partire da una serie di dati statistici che riassumono, tramite grafici e resoconti testuali, quante infezioni si sono registrate – sia per quanto riguarda la parte antivirus che antispyware – tra gli “endpoint” connessi. Per ciascun endpoint viene riportato lo stato in cui sta operando ovvero se la macchina risponda pienamente alle policy di sicurezza impostate (“compliant”), se sia sotto osservazione o se, diversamente, – per svariate cause – non possa connettersi ad Internet o scambiare dati in rete locale: è il caso delle macchine che, ad esempio, non risultino aggiornate con le ultime patch di sicurezza.

Un grafico a torta mostra quanti client sono collegati, scollegati oppure vengono forzatamente fatti operare in modalità “restricted”.

La finestra principale di EndPoint Security visualizza anche un’indicazione sullo stato di aggiornamento del prodotto riportando, innanzi tutto, l’elenco di licenze sottoscritte e, a lato, l’eventuale disponibilità di pacchetti di update per il modulo antivirus ed antispyware.

Ciò che è interessante far notare è come End Point Security permetta di non distribuire immediatamente gli aggiornamenti di antivirus ed antispyware a tutte le macchine client. Tale operazione è ovviamente sempre effettuabile purtuttavia, potrebbe essere utile, in alcuni ambienti di lavoro, procedere ad un test preventivo delle definizioni antivirus ed antispyware prima di veicolarle su tutti gli endpoint.

Si tratta di una possibilità in più che può rivelarsi interessante per le aziende di dimensioni più grandi che dispongono del personale incaricato di effettuare questo tipo di test.

Gli “agent” da installare lato client, come abbiamo visto, si chiamano Agent e Flex e differiscono per la libertà d’azione che concedono al singolo utente. Dalla finestra principale, è possibile distribuire gli agent ai vari client oppure spedire via e-mail un collegamento ipertestuale che consenta il download e l’installazione del prodotto. L’agent può essere scaricato ed installato anche via HTTP, utilizzando l’apposito link.

L’amministratore ha anche la possibilità di personalizzare le modalità d’installazione del pacchetto agent. Si può fare in modo, per esempio, che l’icona venga mostrata o meno nella traybar di Windows oppure che sia consentito all’utente di utilizzare il tasto destro del mouse sull’icona dell’agent.

Regole e permessi

Le regole programmi di Check Point EndPoint Security consentono di limitare l’accesso alla rete locale dell’azienda sulla base del singolo programma impiegato su ogni client (“endpoint”).

La sezione “program permissions” della GUI di EndPoint Security, accessibile utilizzando il browser web preferito, consente appunto di controllare le applicazioni in esecuzione sui vari endpoint connessi alla LAN.

L’amministratore è libero di impostare dei permessi per ogni singolo programma o per gruppi di essi. L’attività di ciascuna applicazione viene valutata sulla base dei seguenti criteri:

– Zone. Il traffico dati generato dal programma viene valutato in forza dell’area (Internet o “Trusted”) alla quale sta tentando di accedere.

– Role. In questo caso EndPoint Security controlla se il programma oggetto di esame stia tentando di stabilire una connessione (operando come client) oppure se stia mettendosi in ascolto su una determinata porta (comportamento server).

Per ciascun programma o gruppi di essi, il prodotto di Check Point permette di impostare le seguenti azioni:

– Allow (“permetti”). Consente al programma di stabilire od accettare una connessione.

– Block (“blocca”). Impedisce al programma di effettuare od accettare una connessione.

– Ask (“chiedi”). Chiede all’utente dell’endpoint se il programma debba essere bloccato o meno.

– Terminate (“arresta”). Chiude immediatamente il programma indicato e non permette alcun tipo di connessione.

E’ ovvio che nel caso di malware noti è EndPoint che provvede a terminare immediatamente il programma.

Particolare attenzione dovrà essere riposta, da parte dell’amministratore, nell’optare fra il comportamento client e server per ciascuna applicazione. Tranne rare eccezioni è ovvio che la stragrande maggioranza delle applicazioni benigne, installate sui sistemi endpoint operi esclusivamente in modalità client. Se un’applicazione si pone in ascolto su una determinata porta, fatta eccezione per web server, server di posta, file server e così via, è altamente probabile che si tratti di un trojan o comunque di un malware.

Come regola finale l’amministratore può fare in modo che tutto quello che non si conosce e che non è conosciuto ad EndPoint Security venga automaticamente bloccato oppure, in alternativa, che venga chiesto all’utente come si debba operare (“Ask“).

Nel momento in cui si dovesse optare per “Ask“, è indispensabile spuntare la casella “Allow Flex clients to decide Ask program permissions” nella scheda “Advanced Client Settings” altrimenti l’agent Flex non richiederà alcunché all’utente.

EndPoint Security fornisce anche un elenco esaustivo di tutti i programmi che sono stati usati sui client: funzionalità, questa, che facilita notevolmente le operazioni di configurazione.

Nel caso di software che cambiano spesso, ad esempio in seguito all’applicazione di aggiornamenti, esiste in EndPoint Security un’apposita casella (“This program changes frequently“) che consente all’amministratore di far presente questo particolare aspetto.

Poiché sugli endpoint possono essere in esecuzione oppure venire installati centinaia di programmi, per facilitare l’attività di gestione del sistema, è caldamente consigliato di ricorrere all’utilizzo dei gruppi impostando permessi per insiemi di programmi piuttosto che per applicazioni individuali.

EndPoint Security è preconfigurato, subito dopo l’installazione, con i seguenti permessi di default:

– PA quarantined programs. Questo gruppo contiene tutti i programmi che il prodotto di Check Point raccomanda di terminare immediatamente. Com’è possibile verificare, questo gruppo ha priorità su tutti quelli che vengono successivamente visualizzati nell’elenco. Il gruppo non può essere spostato (l’amministratore non può modificarne la priorità) né disattivarlo. EndPoint Security, alla data di stesura dell’articolo, è in grado di riconoscere ed arrestare tempestivamente più di 1,5 milioni di programmi “maligni”.

– PA referenced programs. Il gruppo racchiude tutti quei programmi che Check Point raccomanda vengano approvati oppure per i quali possa essere chiesta conferma all’utente. Anche in questo caso non è possibile intervenire sulla priorità del gruppo o disabilitarlo.

– Unrecognized programs. Qui sono impostate le regole che vengono applicate nel caso di programmi che non sono riconosciuti e che non appartengono ad alcun gruppo. Le applicazioni sconosciute restano in questo gruppo fintanto che non viene creata un’apposita regola. E’ questo il gruppo che ha sempre la priorità più bassa (l’ultimo ad essere visualizzato in lista).

L’amministratore può personalizzare liberamente i gruppi creandone di nuovi. I cosiddetti “custom groups” o “gruppi personalizzati” fungono da filtri che permettono di unire più programmi afferenti a categorie similari sotto lo stesso ombrello ed applicando quindi, in automatico, i criteri specificati manualmente.

Tra le possibili modalità d’utilizzo dei “gruppi personalizzati” vi sono le funzionalità che consentono di raggruppare i programmi per software house sviluppatrice (“publisher”) o per nome del file. Quest’ultima regola può essere adottata, ad esempio, nel caso in cui gli utenti impieghino versino differenti di uno stesso programma. La stessa regola può essere sfruttata anche per trattare i programmi che cambiano (“checksum”) di frequente.

L’appliance Safe@Office

Con il termine “appliance” ci si riferisce, in ambito informatico, a quei device che si occupano di svolgere una limitata e ben precisa gamma di funzioni. Questi dispositivi si presentano generalmente con un hardware dedicato ed impiegano un sistema operativo “ad hoc”. Spesso sono distribuzioni Linux, modificate, ottimizzate e ridotte ai minimi termini, ad essere installate all’interno di questi device.

Più di recente, vengono definite con il termine “appliance” anche le macchine virtuali, avviabili con software quali VMware, che consentono di assolvere compiti ben specifici.

Safe@Office è l’appliance hardware proposta da Check Point alle piccole e medie imprese che desiderino un valido strumento, semplice da implementare nella propria rete locale, per la protezione dei dati in transito e la difesa dalle tante minacce diffuse in Internet.

In un’unica soluzione, Safe@Office integra un firewall ed un antivirus centralizzati, entrambi ambiente configurabili dall’amministratore di rete. L’appliance di Check Point elimina così la necessità di dotare la struttura aziendale di più soluzioni di protezione potendo fidare su un unico compatto strumento.

Safe@Office è infatti in grado di proteggere sino a 100 sistemi client, corrispondenti ad altrettante postazioni di lavoro aziendali. La protezione offerta spazia a tuttotondo: oltre a firewall ed antivirus, Safe@Office integra un meccanismo per il monitoraggio costante della rete, della posta elettronica, dei contenuti web e protegge le comunicazioni tra sistemi e sedi remote attraverso una connessione VPN.

Le abilità di Safe@Office rendono infatti possibile un accesso facile e, soprattutto, sicuro alle risorse aziendali da parte di amministratori ed impiegati che siano in viaggio oppure lontani dalla sede principale. L’appliance di Check Point può creare una rete VPN che consenta uno scambio delle informazioni in tutta sicurezza grazie all’autenticazione degli utenti ed alla cifratura dei dati.

Particolarmente funzionale è il meccanismo di aggiornamento: Safe@Office è in grado di prelevare automaticamente tutte le informazioni più recenti relative a firme antivirus ed update di sicurezza senza necessitare di alcun intervento da parte dell’utente.

La funzionalità “stateful inspection” è in grado di bloccare tempestivamente le minacce provenienti dalla Rete prima ancora che possano aprirsi un varco verso l’infrastruttura aziendale. Le impostazioni messe a disposizione permettono di definire agevolmente quali tipi di comunicazioni debbono essere sottoposti ad analisi. Affiancando l’impiego di una soluzione come Safe@Office, che provvede ad effettuare un controllo antivirus a livello gateway, ai tradizionali antivirus desktop si potrà contare su un livello di sicurezza notevolmente più elevato.

L’appliance Safe@Office di Check Point è completamente amministrabile servendosi semplicemente del browser web e collegandosi all’indirizzo http://my.firewall (http://192.168.10.1). Affinché ciò sia possibile, è necessario collegare un personal computer al Safe@Office utilizzando un normale cavo di rete RJ45. La finestra delle proprietà della connessione Internet (protocollo TCP/IP) sul personal computer dovranno essere impostate in modo tale da ottenere automaticamente un indirizzo IP. Il dispositivo Safe@Office di Check Point, infatti, per impostazione predefinita (modificabile poi liberamente, in un secondo tempo), assegna dinamicamente un indirizzo IP ai sistemi client collegati (DHCP abilitato).

Il pannello di configurazione di Safe@Office è accessibile anche da remoto, ad esempio via Internet, servendosi del protocollo https ed utilizzando la porta 981.

Il modello di Safe@Office che abbiamo avuto modo di provare, è il 500W ADSL: la sigla suggerisce subito alcune informazioni di base circa le funzionalità offerte dal dispositivo. L’appliance di Check Point, infatti, integra un modem/router ADSL oltre alla possibilità di attivare la connessione Wi-Fi, con il supporto di tutti i vari protocolli di protezione.

Ovviamente l’utilizzo del modem ADSL può essere eventualmente disattivato nel caso in cui si preferisse appoggiarsi ad un tradizionale modem o router.

L’inizializzazione del Safe@Office richiede generalmente poco più di un minuto per poter essere portata a compimento: in questa fase l’appliance avvia il sistema operativo integrato, i servizi e tenta di negoziare la connessione Internet (tramite il modem ADSL o facendo uso di un router collegato a monte, secondo le preferenze impostate dall’utente).

Al primo accesso all’interno del pannello di controllo di Safe@Office, l’appliance proporrà una procedura guidata che consente di impostare tutte le regolazioni fondamentali del dispositivo. In particolare, viene richiesto in che modo ci si connette alla Rete (attivazione del modem ADSL o mediante la porta WAN), se attivare la connessione Wi-Fi nonché l’inserimento delle credenziali di accesso al “Service Center“. Quest’ultima è un’area riservata agli acquirenti di Safe@Office che consente di scaricare in modo automatico tutti gli aggiornamenti per il dispositivo (firmware, firewall, filtri antispam, antivirus, e così via).

Le voci presenti nella colonna di sinistra dell’interfaccia di amministrazione di Safe@Office, permettono di accedere a tutte le opzioni di configurazione del dispositivo.

Le sezioni Reports e Logs offrono dettagliati resoconti relativi alla registrazione degli eventi che si sono verificati, all’attività di monitoraggio del traffico di rete, ai sistemi attivi, alle connessioni stabilite.

L’area Security mette a disposizione tutti i controlli per impostare il comportamento del firewall. L’amministratore può indicare se uno o più sistemi della rete locale debbano fungere da server web, FTP, mail server e così via.

Attraverso la sezione Antivirus si può decidere se attivare l’antivirus integrato (VStream) di Safe@Office che, una volta abilitato, si farà carico – tra l’altro – di individuare e trattare in modo adeguato la posta elettronica recante allegati o codice potenzialmente dannoso. Servendosi delle regolazioni presenti nell’area Antispam, invece, è possibile bloccare la posta elettronica indesiderata.

Services consente di controllare lo stato dell’abbonamento ai servizi forniti da Check Point attraverso il “Service Center”, attivare il filtraggio dei contenuti incontrati durante la “navigazione” sul web nonché abilitare e disabilitare la scansione antivirus ed antispam sulla posta eletttronica.

La sezione Network racchiude invece tutte le impostazioni che consentono di garantire il perfetto funzionamento di Safe@Office in tutte le configurazioni di rete possibili.

Le opzioni Setup, Users e VPN consentono, rispettivamente, di regolare il funzionamento di Safe@Office nelle sue impostazioni di base (firmware, gestione, desktop remoto, logging,…), di specificare gli utenti che possono accedere al dispositivo, di creare ed amministrare reti VPN.

Per poter accedere da sistemi che non fanno parte della rete locale al pannello di amministrazione di Safe@Office, è necessario entrare nella sezione Setup, Management quindi agire sul menù a tendina HTTPS. L’accesso potrà essere effettuando digitando https:// seguito dall’IP del server e dall’indicazione della porta 981 (esempio: https://192.168.1.100:981).

Agendo sulla sezione Network, Safe@Office permette di creare anche delle LAN virtuali che consentano di suddividere la rete locale aziendale in più differenti sottoreti. Le macchine facenti capo alla stessa LAN virtuale (VLAN) potranno scambiarsi dati senza passare attraverso il firewall; viceversa il traffico veicolato tra sistemi appartenenti a VLAN diverse sarà soggetto alle policy di sicurezza impostate.

/https://www.ilsoftware.it/app/uploads/2023/05/img_4849-1.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/Sconto-del-50-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2024/04/Offerta-Trend-Casa-FineTutela-97.png)

/https://www.ilsoftware.it/app/uploads/2024/03/norton-family-1.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/Offerta-Trend-Casa-FineTutela-68.png)