/https://www.ilsoftware.it/app/uploads/2023/05/img_17962.jpg)

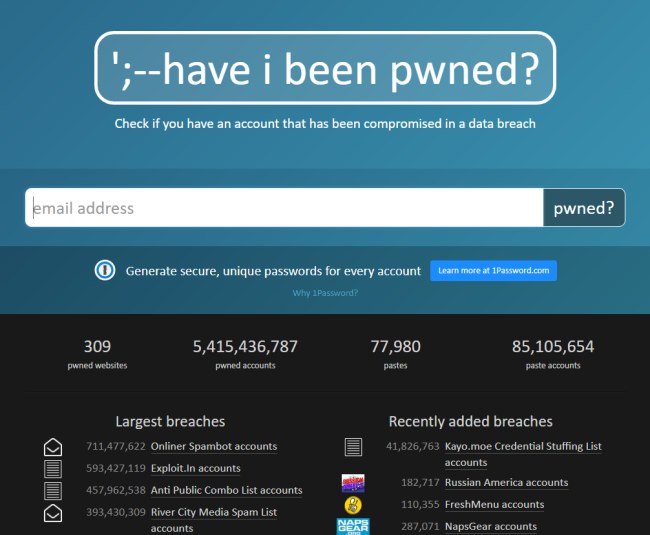

Have i been pwned è un sito web ideato e gestito dal ricercatore informatico Troy Hunt che raccoglie le credenziali d’accesso degli utenti di tutto il mondo sottratte, nel corso del tempo, in diversi attacchi che hanno interessato fornitori di servizi online di ogni genere, più o meno famosi.

Ovviamente le credenziali raccolte da Have i been pwned non sono consultabili pubblicamente e nessun dato degli utenti viene riportato in chiaro.

Ciò che è possibile fare è inserire i propri indirizzi email in questo sito e verificare se ciascun account di posta fosse collegato a incidenti che hanno portato alla sottrazione di dati. Il fatto che un account si trovi nel database Have i been pwned non implica che esso sia stato violato: nella maggior parte dei casi i criminali informatici possono aver sottratto username e password scelti dall’utente per accedere a qualche servizio online. A tal proposito, Have i been pwned indica – in corrispondenza del paragrafo – Breaches you were pwned in su quale servizio sono state sottratte le credenziali dell’utente.

Più di recente Hunt ha presentato anche il servizio Pwned Passwords che, digitando una propria password (senza indicare alcun nome utente), consente di scoprire se tale dato fosse già noto ai criminali informatici: Password rubate: un nuovo servizio dallo stesso autore di Have I been pwned.

Oggi Hunt ha annunciato di aver ricevuto dal servizio Kayo.moe, utilizzato per la condivisione di file anche in forma anonima, 755 file di testo del peso complessivo di circa 1,8 GB e contenenti le credenziali di oltre 42 milioni di account.

La provenienza del materiale non è stata ancora accertata ma è verosimile che possa provenire da uno o più attacchi sferrati a qualche provider senza che ad oggi il soggetto aggredito abbia rivelato l’incidente. Dopo aver avviato un’attenta attività di analisi, Hunt ha verificato che il 93% delle informazioni contenute nei file trasmessi da Kayo.moe (che non è stato aggredito e non ha alcuna relazione con la sottrazione dei dati) erano già presenti nel database di Have i been pwned. Alcune credenziali, combinate con informazioni come carte di credito, login di Spotify e così via, invece, sembrano completamente nuove.

Hunt sospetta che i file contengano informazioni provenienti da diverse fonti e raccolte in seguito a diverse aggressioni. Dati di questo tipo vengono infatti comunemente utilizzati dagli aggressori negli attacchi di tipo credential stuffing. L’obiettivo è provare ad accedere ad altri account online dei medesimi utenti sfruttando le stesse credenziali o password leggermente modificate. In tantissimi, infatti, ancora oggi utilizzano la stessa password su più servizi non soppesando il pericolo intrinseco legato all’impiego di questa pratica: vedere Creare password sicura: oggi ricorre il World Password Day.

E pensare che i meccanismi di autenticazione a due fattori permettono di spazzare via ogni rischio (Verifica in due passaggi Google: solo 10% degli utenti la usano).

/https://www.ilsoftware.it/app/uploads/2026/02/script-verifica-infezione-notepad-plusplus.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/blocco-VPN-francia.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/exploit-vulnerabilita-office.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/ragazza-davanti-a-computer.jpg)