Già a marzo scorso avevamo evidenziato come molti modelli di autovetture con apertura e accensione del motore keyless fossero, potenzialmente, maggiormente a rischio di furto (vedere l’articolo Le auto keyless sempre più a rischio furto).

Nel 2013, Flavio Garcia – ricercatore dell’Università di Birmingham – aveva scoperto l’esistenza di una vulnerabilità che permetteva l’accensione e la guida di milioni di veicoli Volkswagen senza disporre delle chiavi né dell’autorizzazione del legittimo proprietario.

A causa di una vertenza legale avviata nei confronti di Garcia e del suo team, i risultati della ricerca sono stati resi pubblici solamente due anni più tardi.

Il trattamento riservato a Garcia non ha però impedito all’accademico di continuare gli studi ed evidenziare un’altra lacuna che interessa non soltanto l’accensione del motore delle auto Volkswagen ma anche l’apertura delle portiere.

Il ricercatore ha spiegato che la vulnerabilità esiste praticamente in tutte le auto Volkswagen vendute a partire dal 1995 ed è oggi sfruttabile su 100 milioni di veicoli, compresi quelli a marchio Audi e Škoda.

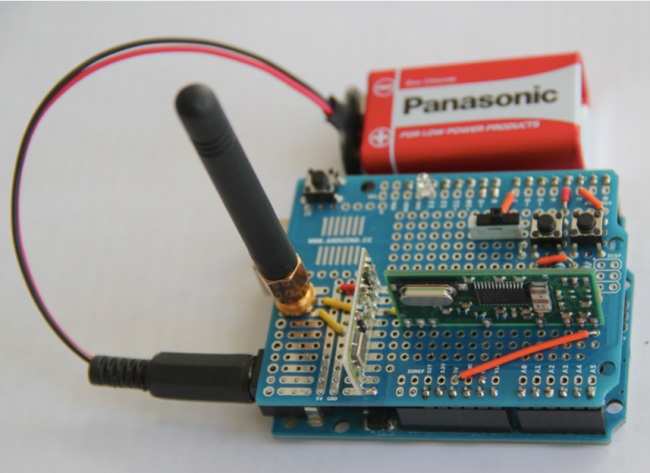

Utilizzando un economico e semplice equipaggiamento, Garcia è riuscito a clonare le chiavi per l’apertura e l’avvio delle vetture usando una scheda Arduino collegata con un ricevitore radio (acquistabile al costo di circa 40 dollari).

Senza fornire dettagli tecnici, Garcia e i suoi collaboratori hanno spiegato che effettuando il reverse engineering del software su cui si basa uno dei componenti delle auto Volkswagen è stato possibile risalire ad un’unica chiave crittografica condivisa con milioni di veicoli del marchio tedesco.

Ricorrendo alla scheda Arduino e al ricevitore radio è stato poi possibile estrarre un altro valore, univoco per ciascun veicolo e trasferito ad ogni pressione di un tasto sul telecomando.

L’attacco deve essere quindi effettuato una volta sola per “clonare” il telecomando della vittima.

L’aggressore deve fisicamente posizionarsi in un raggio di circa 100 metri e va comunque tenuto presente che la chiave estratta da uno dei componenti interni del veicolo – sebbene condivisa fra milioni di esemplari – può differire da un caso all’altro.

Garcia ha poi riferito di un secondo attacco, che interessa milioni di veicoli a marchio Alfa Romeo, Citroen, Fiat, Ford, Mitsubishi, Nissan, Opel e Peugeot.

Il problema è, in questo caso, l’impiego dello schema crittografico HiTag2, vecchio già di decenni ma ancora ampiamente utilizzato.

Sfruttando lo stesso equipaggiamento adoperato nel caso di Volkswagen, Garcia ha dovuto limitarsi ad intercettare otto codici scambiati fra telecomando e vettura. Facendo leva su alcune vulnerabilità dello schema HiTag2 è stato poi possibile aprire le auto in circa 60 secondi.

NXP, l’azienda che commercializza i chip basati su HiTag2, ha commentato che l’algoritmo è effettivamente ormai superato (è stato introdotto ben 18 anni fa); dal 2009 viene sostituito con soluzioni più avanzate e sicure.

/https://www.ilsoftware.it/app/uploads/2023/05/img_14208.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/kena-3.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/samsung-audio-eraser-funzionamento.jpg)

/https://www.ilsoftware.it/app/uploads/2024/10/cybersecurity-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2026/02/app-rileva-smart-glasses-vicinanze-meta.jpg)