Abbiamo spesso ricordato quanto sia importante proteggere i dati che vengono scambiati con qualunque server remoto. I principali sviluppatori di browser web hanno da anni esortato i webmaster a migrare il più velocemente possibile a HTTPS ma il fine ultimo è ovviamente quello di azzerare il quantitativo di informazioni che vengono scambiate tra client e server, da qualunque applicazione e su qualsiasi protocollo, usando algoritmi non sicuri (che non applicano cioè alcun tipo di algoritmo crittografico).

Negli Stati Uniti ai provider Internet viene addirittura data facoltà di raccogliere informazioni sulle attività di navigazione degli abbonati e rivenderle a terzi: Navigare anonimi senza che neppure il provider possa monitorare i siti visitati.

Usando servizi che permettono di crittografare l’intera sessione di navigazione, sia su desktop che su mobile, nessuna terza parte potrà risalire al contenuto dei pacchetti dati scambiati.

Un punto debole è da sempre la risoluzione dei nomi a dominio: anche se ci si collega a un sito HTTPS e tutti i dati scambiati vengono automaticamente cifrati, le informazioni legate alla risoluzione del nome a dominio (corrispondenza tra indirizzo mnemonico del tipo www.google.it e relativo IP) sono solitamente esposte in chiaro con il risultato che sia i provider che altri soggetti possono almeno conoscere i siti web via a via visitati.

Una risposta concreta arriva dall’utilizzo dei protocolli DNS-over-HTTPS (DoH) e DNS-over-TLS (DoT) che permettono di cifrare anche le richieste di risoluzione dei nomi a dominio inviate ai server DNS. Per utilizzare questi protocolli, tuttavia, è necessario adoperare sia DNS che browser compatibili.

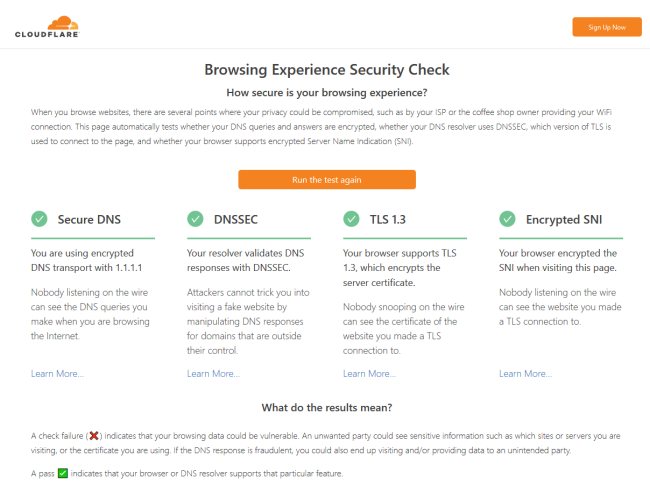

Cloudflare ha voluto fare il punto della situazione spronando i principali sviluppatori software ad abbracciare il supporto dei protocolli più sicuri. E non soltanto DoH e DoT ma anche DNSSEC (vedere DNSSEC: Cloudflare ne facilita l’utilizzo) ed Encrypted SNI.

DNSSEC consente di scongiurare attacchi phishing e certifica in maniera inoppugnabile che il sito web che si sta visitando è proprio quello che dichiara di essere; Encrypted SNI evita di esporre il nome del sito web cui si sta connettendo il client durante l’utilizzo di una connessione TLS.

Provate a collegarvi con questa pagina, a fare clic sul pulsante Check my browser e a verificare il responso finale del test.

Cloudflare evidenzia come ad oggi Firefox sia l’unico browser che, se configurato correttamente, permette di superare il test.

Provate ad esempio a impostare i server DNS 1.1.1.1 e 1.0.0.1 quindi seguite le indicazioni riportate nell’articolo Cos’è DNS over HTTPS e come configurarlo in Firefox (in alternativa è possibile digitare about:preferences#general nella barra degli indirizzi di Firefox, cliccare su Impostazioni in corrispondenza di Impostazioni di rete in basso quindi spuntare la casella Attiva DNS over HTTPS e infine digitare https://cloudflare-dns.com/dns-query oppure https://mozilla.cloudflare-dns.com/dns-query o ancora https://dns.google.com.

Maggiori informazioni nell’articolo DNS Google aggiornati per supportare DNS-over-TLS e cifrare i dati e in questa pagina.

Nel caso di Firefox si dovrà digitare anche about:config nella barra degli indirizzi, cercare il parametro network.security.esni.enabled quindi cliccare due volte su di esso in modo tale da impostarne il valore a true (il parametro non è attualmente supportato da Firefox ESR).

Riavviando Firefox e ripetendo il test di Cloudflare si otterrà un responso completamente positivo.

Sempre utile il test di F-Secure (cliccare su Controlla il router quindi su Visualizza i risultati in dettaglio) per controllare i server DNS che si stanno effettivamente utilizzando.

/https://www.ilsoftware.it/app/uploads/2023/05/img_19143.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/emulazione-CPU-intel-x86-CSS-browser.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/falla-zero-firefox-spidermonkey-wasm.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/edge-VPN-browser.jpg)

/https://www.ilsoftware.it/app/uploads/2023/07/attivazione-modalita-lettura-chrome.jpg)