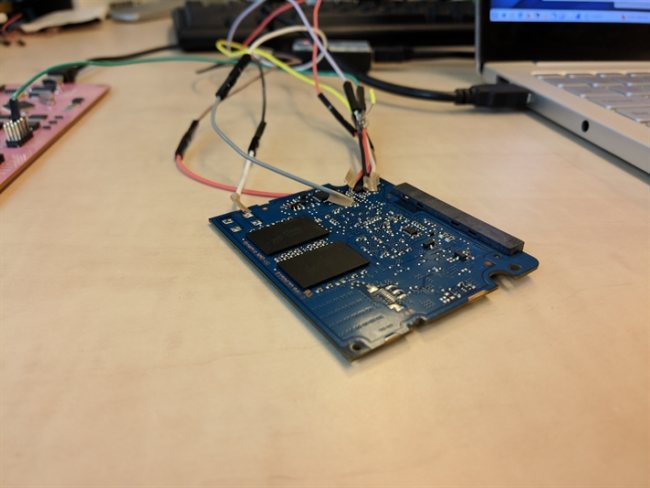

Un gruppo di ricercatori dell’Università Radboud di Nijmegen (Olanda) hanno dimostrato che alcuni modelli di unità SSD a marchio Samsung e Crucial non offrono una funzionalità per la crittografia in hardware dei dati all’altezza delle aspettative.

Gli studiosi hanno verificato che chi avesse fisicamente la disponibilità degli SSD da violare, può accedere alle informazioni memorizzate superando tutti i meccanismi di protezione, senza conoscere password e chiavi di cifratura.

Il team olandese ha forzato con successo SSD ampiamente noti e utilizzati come Crucial MX100, Crucial MX200, Crucial MX300, Samsung 840 EVO, Samsung 850 EVO, Samsung T3 Portable e Samsung T5 Portable: in molti i casi l’attacco è sempre andato a buon fine e si è riusciti a mettere le mani sui dati in chiaro salvati su ciascuna unità mentre in altri frangenti il successo dell’operazione è stato limitato solo ad alcuni scenari.

Nell’analisi pubblicata in questa pagina si spiega che gli accademici hanno provveduto ad effettuare il reverse engineering del firmware stabilendo come in molti casi lo standard TCG Opal fosse implementato in maniera tutt’altro che ineccepibile.

Problematiche simili sono state messe a nudo per quegli SSD che usano il più vecchio standard ATA Security.

Quanto viene oggi reso di pubblico dominio era stato responsabilmente segnalato a Samsung e Crucial alcuni mesi fa in modo da concedere il tempo necessario alle due aziende per studiare il problema e rilasciare gli opportuni aggiornamenti di sicurezza.

Nuove versioni del firmware sono già disponibili per gli SSD Crucial mentre Samsung ha per il momento rilasciato gli aggiornamenti correttivi solo per le unità portabili T3 e T5. Per le unità EVO, i tecnici Samsung al momento consigliano di orientarsi sull’utilizzo della cifratura via software.

A questo proposito, c’è però un problema che non è affatto di poco conto: nella configurazione di default, sulle unità SSD in questione l’utilizzo di BitLocker non ha alcun effetto. Il software Microsoft che permette di crittografare il contenuto dell’intera unità SSD si appoggia alla cifratura in hardware allorquando rilevasse che essa è disponibile.

Attivare BitLocker su uno degli SSD citati nello studio degli accademici dell’Università Radboud di Nijmegen è perciò assolutamente inutile.

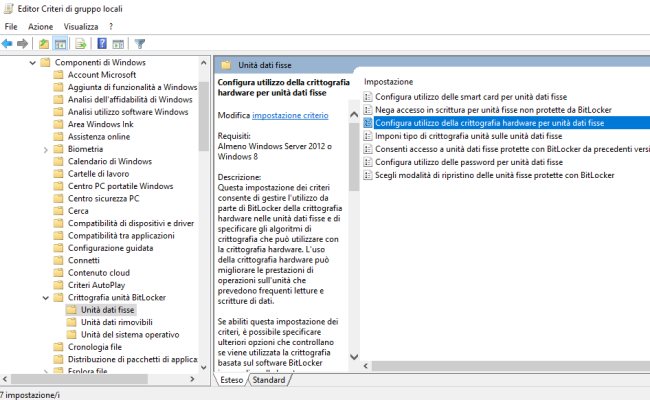

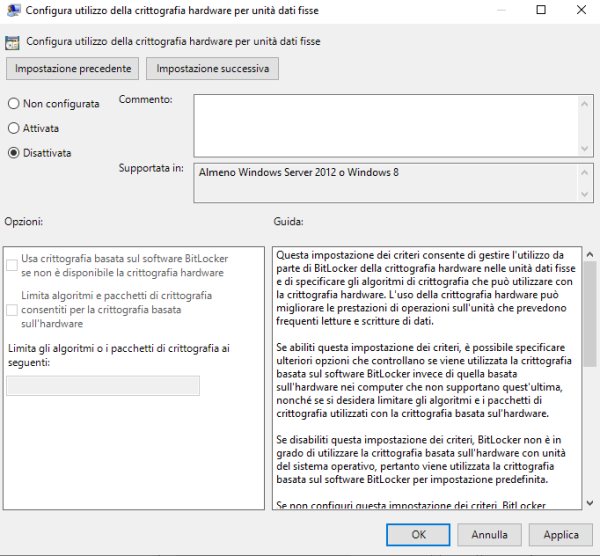

Configurare BitLocker in modo che non sfrutti la crittografia hardware dell’unità SSD

Ai possessori di una delle unità SSD citate, suggeriamo di digitare cmd nella casella di ricerca del menu Start quindi premere la combinazione di tasti CTRL+MAIUSC+INVIO così da aprire il prompt dei comandi con i diritti di amministratore.

Impartendo il comando manage-bde.exe -status si dovrà leggere quanto indicato accanto alla voce Metodo crittografia. Se si leggesse “Crittografia hardware”, bisognerà applicare i passaggi seguenti. Per evitare infatti che BitLocker si appoggi al sistema di cifratura hardware implementato sull’unità SSD è indispensabile applicare una modifica a livello di policy.

Per procedere in tal senso è necessario premere la combinazione di tasti Windows+R, digitare gpedit.msc, cliccare su Configurazione computer, Modelli amministrativi, Componenti di Windows, Crittografia unità BitLocker, Unità dati fisse quindi fare doppio clic su Configura utilizzo della crittografia hardware per unità dati fisse e scegliere Disattivata.

La stessa operazione dovrà essere ripetuta per Unità dati rimovibili e Unità del sistema operativo agendo, rispettivamente, sulle policy Configura utilizzo della crittografia hardware per unità dati fisse e Configura utilizzo della crittografia hardware per unità del sistema operativo (in tutti i casi scegliere l’opzione Disattivata).

Affinché la modifica diventi effettiva, è necessario fermare la crittografia BitLocker decodificando tutto il contenuto dell’unità per poi richiederne nuovamente la cifratura al termine dell’operazione.

In alternativa, per cifrare il contenuto dell’intera unità SSD è possibile ricorrere al software VeraCrypt.

Per maggiori informazioni, suggeriamo la lettura dei seguenti nostri articoli:

– BitLocker, cos’è, come funziona e perché è da attivarsi in ottica GDPR

– Come proteggere il contenuto dell’hard disk con VeraCrypt e Bitlocker

– BitLocker, come funzionano il recupero delle chiavi e lo sblocco con USB

/https://www.ilsoftware.it/app/uploads/2023/05/img_18223.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/documento-word-posizione-utente.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/patch-emergenza-office.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/god0.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/gmail-ai-inbox.jpg)