Il nuovo regolamento generale sulla protezione dei dati approvato in sede europea, meglio conosciuto con l’acronimo GDPR (General Data Protection Regulation – Regolamento UE 2016/679), ha piena efficacia a partire dal 25 maggio 2018.

Come abbiamo spiegato nell’articolo GDPR, cos’è e cosa prevede il regolamento europeo sulla protezione dei dati, la nuova normativa prevede una serie di adempimenti anche a carico di professionisti e PMI.

Il GDPR prevede che venga effettuata la crittografia dei dati, anche all’interno dei dispositivi mobili aziendali, in modo che le informazioni ivi memorizzate non siano accessibili da soggetti terzi, non autorizzati, anche in caso di furto o smarrimento del computer portatile, del tablet, del convertibile o dello smartphone.

Windows mette a disposizione una soluzione per crittografare i dati contenuti nei diversi supporti di memorizzazione esterni. Molti utenti sono soliti salvare i dati su chiavette USB che portano sempre con sé. Il rischio di perdere tali dispositivi è elevatissimo: è quindi fondamentale che tutti i dati salvati nelle chiavette USB e negli hard disk esterni siano sempre crittografati.

BitLocker è una funzionalità di sicurezza integrata in Windows che permette di crittografare il contenuto delle unità rimovibili rendendo inaccessibili i dati da parte di terzi. Ce ne siamo occupati nell’articolo Proteggere con una password la chiavetta USB o le unità rimovibili.

BitLocker, però, non consente di cifrare solamente le unità esterne: BitLocker Drive Encryption è una funzionalità offerta nelle edizioni Pro, Ultimate, Enterprise ed Education di Windows che consente di proteggere il contenuto di singole partizioni o di intere unità disco, compreso l’hard disk o il SSD sul quale è installato il sistema operativo.

Cos’è il chip TPM e a cosa serve

TPM (Trusted Platform Module) è un chip installato sulle schede madri più moderne utilizzato per conservare le chiavi crittografiche utilizzate da parte del sistema. Ogni chip TPM è dotato di una coppia di chiavi crittografiche uniche che lo rendono univocamente identificabile e un motore a crittografia asimmetrica per cifrare i dati.

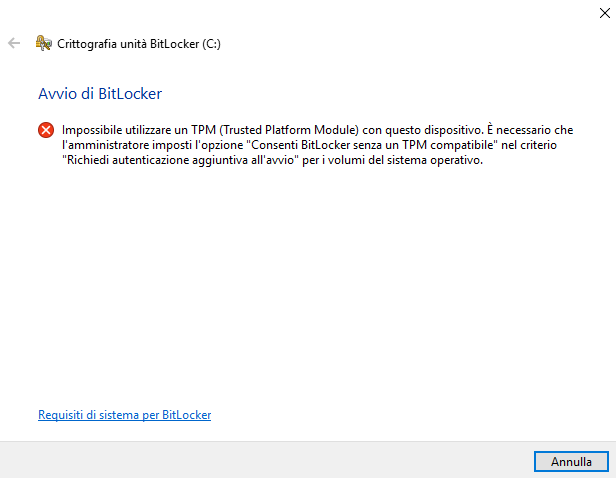

Nella configurazione predefinita, BitLocker richiede l’utilizzo di un chip TPM versione 1.2 per funzionare. Diversamente, se si proverà ad attivare la cifratura dei contenuti, verrà mostrato un messaggio d’errore come quello riportato in figura.

Per verificare se il dispositivo in uso montasse un chip TPM, è sufficiente premere la combinazione di tasti Windows+R quindi digitare tpm.msc e premere Invio.

Se venisse mostrato il messaggio Impossibile trovato un TPM compatibile nel computer, significa che il PC in uso è sprovvisto del chip TPM oppure che esso non è stato attivato all’interno del BIOS/UEFI.

Seguendo le indicazioni riportate nell’articolo Come entrare nel BIOS su qualunque dispositivo per accedere al BIOS o a UEFI, si dovrà andare alla ricerca dell’impostazione Trusted Platform Module (TPM) o similare e attivarla manualmente.

Così facendo, sulle macchine che sono dotate di chip TPM, una volta riavviato il sistema e rientrati in Windows, si potrà utilizzare BitLocker per crittografare il contenuto del disco rigido o dell’unità SSD.

Un riferimento al chip TPM compare anche nella schermata Gestione dispositivi di Windows, accessibile premendo Windows+R quindi scrivendo devmgmt.msc. Se lato BIOS/UEFI l’utilizzo del chip TPM fosse già abilitato, è bene verificare che l’utilizzo dello stesso componente non sia stato disattivato dalla finestra Gestione dispositivi.

Utilizzare BitLocker per crittografare le unità anche sui sistemi sprovvisti di chip TPM

Come detto, BitLocker necessita di un chip TPM versione 1.2 per funzionare. Applicando una modifica a livello di policy di sistema, è comunque possibile usare BitLocker anche su quei sistemi che sono sprovvisti del chip TPM.

Certamente è un approccio meno sicuro rispetto all’utilizzo di un componente hardware dotato di funzionalità anti-tampering ma l’impiego di BitLocker interamente in modalità software è certamente meglio di niente.

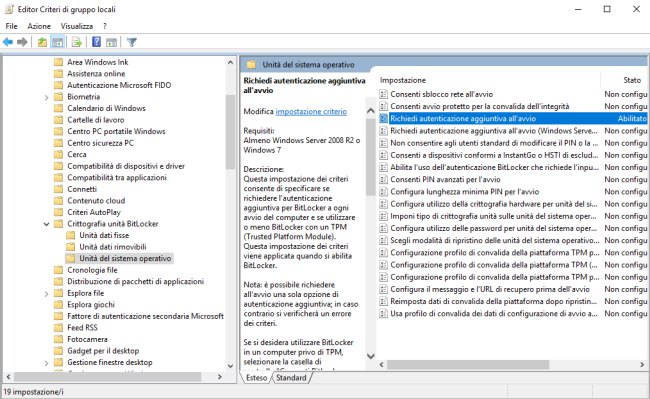

Per usare BitLocker sulle macchine senza TPM, si deve usare la combinazione di tasti Windows+R quindi digitare gpedit.msc: si avvierà l’Editor criteri di gruppo locali.

A questo punto basterà portarsi nella sezione Criteri Computer locale, Configurazione computer, Modelli amministrativi, Componenti di Windows, Crittografia unità BitLocker, Unità del sistema operativo.

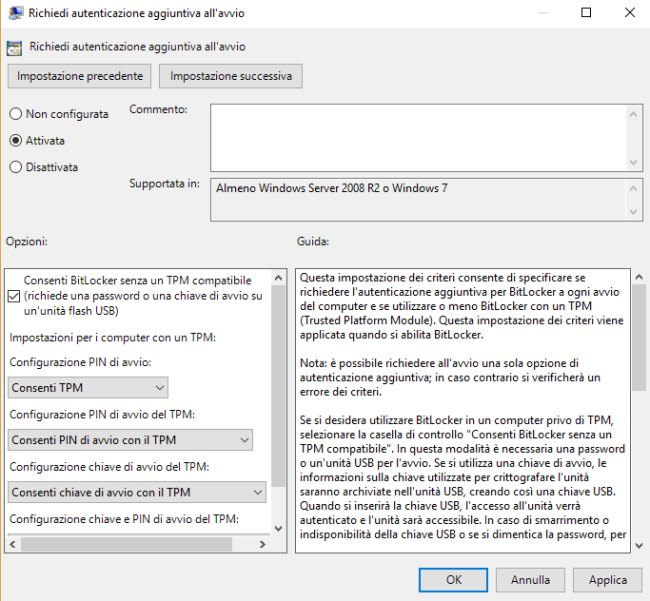

Cliccando su Richiedi autenticazione aggiuntiva all’avvio nel pannello di destra, si dovrà selezionare l’opzione Attivata assicurandosi che la casella Consenti BitLocker senza un TPM compatibile sia a sua volta spuntata.

Con un clic sul pulsante OK, la modifica diverrà immediatamente operativa: non si dovrà neppure riavviare il sistema operativo.

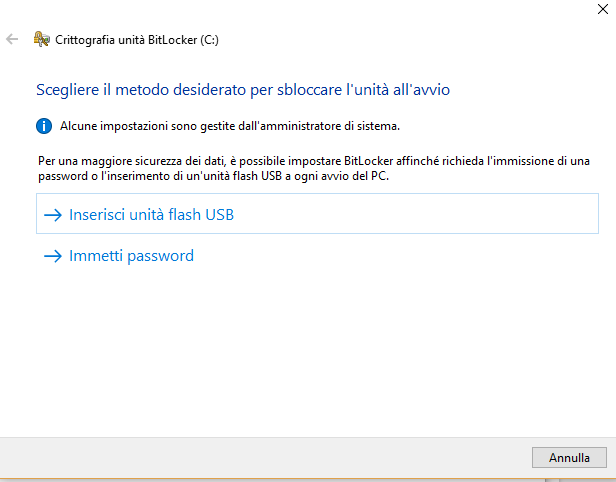

Per utilizzare BitLocker si dovrà impostare una password personale, che dovrà essere ogni volta digitata o inserire una chiavetta USB al boot del PC.

Configurare BitLocker per proteggere il contenuto dell’intera unità

La configurazione di BitLocker si avvia semplicemente digitando bitlocker nella casella di ricerca del sistema operativo e scegliendo Gestione BitLocker.

A questo punto basterà cliccare su Attiva BitLocker, in corrispondenza di ciascuna unità che s’intende crittografare e seguire la procedura passo-passo presentata da Windows.

Nel caso in cui si fosse in possesso di un PC senza chip TPM versione 1.2, BitLocker chiederà subito di impostare una password o di impostare una chiavetta USB che dovrà essere sempre inserita all’avvio della macchina protetta.

Il resto della procedura è identica a quella abituale proposta sui sistemi equipaggiati con chip TPM.

È comunque possibile configurare lo sblocco del sistema con una chiave di avvio USB anche sui sistemi dotati di chip TPM: BitLocker, come funzionano il recupero delle chiavi e lo sblocco con USB.

Nell’articolo Come proteggere il contenuto dell’hard disk con VeraCrypt e Bitlocker abbiamo approfondito la procedura.

/https://www.ilsoftware.it/app/uploads/2023/05/img_17409.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/sciurezza-whatsapp-migliorata-rust-media-allegati.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/privadovpn-sconti-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2026/01/dati-personali-incogni-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2025/11/uomo-davanti-a-computer-portatile.jpg)