Rubare username e password di Facebook è molto più semplice di quanto si possa pensare. Periodicamente appare online la notizia della pubblicazione di username e password di Facebook, credenziali spesso derivanti da furti di identità commessi su vasta scala, a livello mondiale.

Come può un malintenzionato riuscire a rubare username e password di Facebook e, quindi, impossessarsi delle altrui credenziali d’accesso?

Il problema è molto sentito da Facebook che, addirittura, come ha rivelato Alex Stamos – Chief Security Officer dell’azienda fondata da Mark Zuckerberg – va alla ricerca sul web e sul deep web (accessibile via TOR) di archivi di password degli utenti di tutto il mondo.

Stamos ha “confessato” che Facebook acquista vasti archivi di password degli utenti sul mercato nero (vedere questa pagina).

Quest’attività, però, viene svolta per finalità “nobili” ovvero per assicurarsi che gli utenti iscritti a Facebook non utilizzino password sottratte altrove e non le adoperino per accedere a più servizi online, gestiti da aziende completamente differenti.

Stamos ha dichiarato che il riutilizzo delle stesse password per l’autenticazione su siti diversi è la prima minaccia per la sicurezza dei dati degli utenti.

1. Utilizzo della stessa password per accedere a Facebook così come ad altri siti

Impostare la stessa password di accesso per autenticarsi su più siti web può sembrare, a una prima analisi, una mossa furba. In realtà è quanto di più sconsiderato si possa fare.

Allorquando i dati degli utenti registrati su un determinato servizio dovessero essere sottratti da terzi (ad esempio in seguito alla presenza di una vulnerabilità e comunque dopo un attacco sferrato con successo), quegli stessi dati vengono spesso utilizzati per tentare il login anche su altri servizi web.

Se l’utente usa sempre la medesima password, la sottrazione delle sue credenziali su un determinato servizio offrirà l’accesso istantaneo a tutte le informazioni conservate sugli altri siti web.

Importantissimo, quindi, impostare su Facebook una password univoca, lunga e sufficientemente complessa (vedere Gestione password: come farlo in sicurezza).

2. Presenza di malware e spyware sul sistema in uso

Spyware e malware in generale sono gli strumenti universalmente più utilizzati per rubare username e password di Facebook e degli altri siti web. L’infezione del sistema può avvenire navigando sul web utilizzando browser e sistemi non aggiornati. L’utilizzo di vecchie versioni del browser e la mancata installazione delle patch per il sistema operativo si confermano il modo migliore per rischiare un attacco malware.

Anche plugin ed estensioni del browser rivestono un ruolo fondamentale: dimenticarne l’aggiornamento può esporre a notevoli rischi.

Fortunatamente la situazione negli ultimi tempi è molto migliorata perché Chrome non supporta più, da tempo, le vecchie estensioni NPAPI (Java, Silverlight, QuickTime e così via) e Firefox ne seguirà l’esempio a partire da aprile 2017: Firefox non supporterà Flash e i plugin NPAPI.

Flash, inoltre, viene mantenuto aggiornato dalle ultime versioni di Chrome, Edge e Internet Explorer e a breve sarà abbandonato del tutto (Chrome, ecco come funziona l’abbandono di Flash).

In ogni caso, è sempre bene digitare about:plugins nella barra degli URL del browser e accertarsi di quali componenti aggiuntivi vengono caricati.

Ad essere maggiormente esposti sono gli utenti che non sono abituati ad aggiornare tempestivamente il browser e tutti i plugin utilizzati.

Sempre più frequentemente gli aggressori pubblicano sul web delle pagine che ospitano contenuti “maligni” capaci di far leva sulle vulnerabilità conosciute presenti nelle più vecchie versioni dei browser, dei plugin e dei software installati sul sistema.

Non basta quindi mantenere sempre aggiornato il browser (Internet Explorer, Chrome, Firefox, Opera, Safari,…) all’ultima versione installando patch ed aggiornamenti ma è indispensabile ricordarsi di verificare i plugin che si usano. Per ciascun plugin bisognerà accertarsi di utilizzare sempre la release più recente.

L’uso di versioni superate del browser e dei vari plugin è una prassi da evitare perché responsabile di una buona parte delle infezioni da malware.

Massima attenzione, poi, anche alle estensioni che vengono installate nel browser. Anche alcune “insospettabili” possono rubare dati personali e dati di autenticazione: Estensioni browser irrispettose della privacy: il caso WOT.

Nell’articolo Navigazione sicura e protezione del browser: controllare, aggiornare e rimuovere i plugin abbiamo proposto tutta una serie di suggerimenti per controllare i plugin utilizzati in ciascun browser e disattivare o disinstallare quelli obsoleti.

Oltre agli strumenti ed alle strategie già presentati, segnaliamo anche il servizio SurfPatrol. Anch’esso opera in modo molto simile a PluginCheck di Mozilla e a Qualys Browsercheck evidenziando quali plugin per il browser in uso necessitano di un tempestivo aggiornamento. Per alcuni plugin SurfPatrol fornisce alcune indicazioni per l’installazione dei plugin e per gestire eventuali problematiche che fossero già conosciute.

Importante, comunque, è verificare quante e quali estensioni si stanno utilizzando disabilitando o, meglio, disinstallando completamente quelle superflue o sconosciute.

Un’applicazione come Adwcleaner (vedere l’articolo Rimuovere toolbar con AdwCleaner, ora proprietà di Malwarebytes) permette di fare pulizia rilevando eventuali minacce e consentendone la completa estirpazione dal browser.

L’installazione degli aggiornamenti per ciascun software presente sul sistema assume poi importanza fondamentale soprattutto nel caso delle applicazioni che si usano per “comunicare” in Rete o che comunque integrano funzionalità per l’invio e la ricezione di dati online.

3. Utilizzo di applicazioni Facebook malevoli e attacchi phishing

Modalità d’attacco piuttosto gettonate sono anche quelle che poggiano sull’utilizzo di applicazioni Facebook malevoli. Se si dovesse ricevere, anche da parte di un amico, un messaggio che appare come qualcosa di “automatizzato” (esempi: Guarda questo video in cui sei stato ripreso [link]; Ciao, non ci crederai ma mi sono visto recapitare un iPad gratuto [link];….) e che contiene un link (spesso generato utilizzando servizi di URL shortening), è sempre bene “drizzare le antenne”.

Innanzi tutto, nel caso in cui il link sia “accorciato” (esempio: bit.ly, goo.gl,…) è possibile stabilire a che indirizzo punta (senza cliccarvi) utilizzando i consigli pubblicati all’indirizzo Dove punta quel “link corto”? Ecco gli strumenti per scoprirlo).

Il link potrebbe fare direttamente riferimento a una pagina web che tenta di sfruttare le vulnerabilità presenti in browser e plugin per eseguire automaticamente codice dannoso (un esempio era stato descritto nell’articolo Un nuovo malware prende di mira gli utenti di Facebook).

In alternativa, potrebbe essere proposta l’installazione di un’applicazione Facebook malevola che, verosimilmente, potrebbe inviare automaticamente dei messaggi agli altri amici oppure provare a sottrarre username e password di Facebook.

L’app maligna, una volta installata, potrebbe provocare il logout dell’utente per poi chiedergli di effettuare nuovamente la procedura di login. Proponendo una falsa schermata di login all’utente, questi potrebbe essere persuaso ad inserire i dati che verrebbero automaticamente trasmessi sia a Facebook che ad un sito terzo, gestito dai criminali informatici.

Come difendersi. Per difendersi è consigliabile porre massima attenzione ai link sui quali si clicca. Prima di aprire un qualunque URL linkato, ad esempio, in un messaggio su Facebook, è possibile sottoporlo a scansione con gli strumenti presentati nell’articolo Controllare se un sito è sicuro. Effettuare la scansione antivirus di un file senza scaricarlo oppure con l’ottimo plugin per il browser Dr.Web LinkChecker.

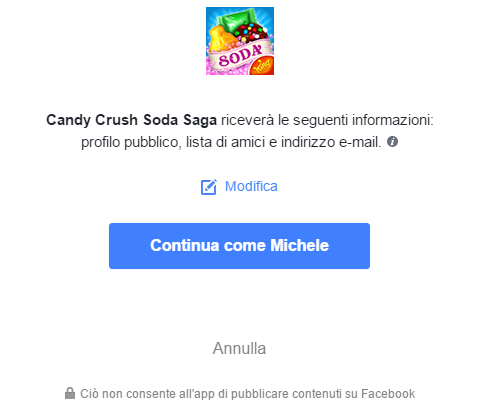

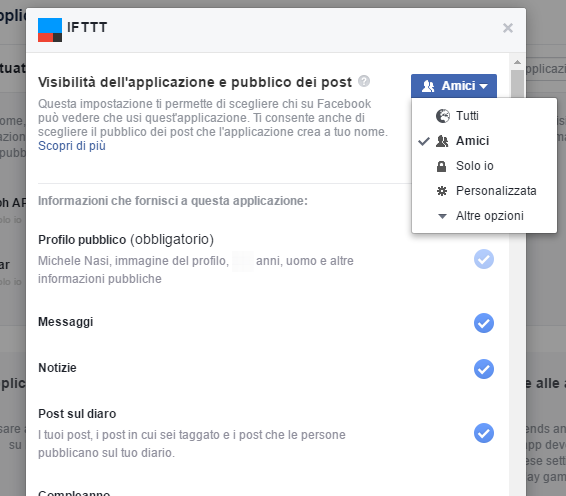

Attenzione, poi, alle applicazioni Facebook dal comportamento “dubbio”. Prima di procedere alla loro installazione è indispensabile verificare di quali permessi necessitano per funzionare.

In questo caso l’applicazione attingerà alle informazioni di base dell’utente (nome e cognome, immagine del profilo, sesso, nome utente, lista degli amici e qualunque altra informazione resa pubblica), lista degli amici e indirizzo e-mail.

C’è però la possibilità, per le app, di richiedere l’utilizzo di permessi ancora più “ampi” come la possibilità di leggere qualunque dato dell’utente (compresi i messaggi privati ricevuti nella mailbox di Facebook), le informazioni degli amici e l’autorizzazione, molto in voga, che permette all’app di pubblicare informazioni in modo automatico, in nome e per conto dell’utente, sulle bacheche degli amici.

Tutte le app Facebook, inoltre, presentano nella barra degli indirizzi l’URL https://apps.facebook.com. In realtà, ad essere caricato dai server di Facebook è solamente la parte superiore della finestra (la striscia a sfondo blu con il logo del social network, la casella di ricerca ed il nome dell’utente). La porzione inferiore della finestra, non è generata attingendo ai server di Facebook ma è interamente gestita da sviluppatori terzi.

Il browser (in questo caso Google Chrome), infatti, accanto all’indicazione https:, generalmente avvisa che la pagina contiene non soltanto elementi gestiti attraverso una connessione sicura, facente uso di un certificato digitale (HTTPS; vedere gli articoli Certificati digitali SSL gratuiti: a cosa servono e come ottenerne uno in pochi minuti; I certificati digitali e gli attacchi subiti dalle autorità di certificazione: l’accaduto e le difese da porre in campo) ma anche elementi veicolati “in chiaro”, senza l’utilizzo di alcuna protezione crittografica.

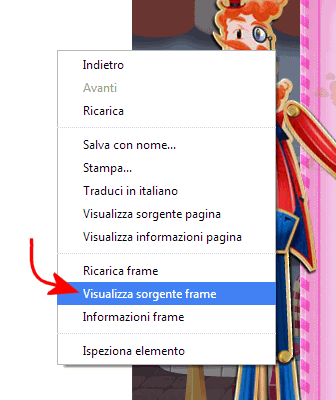

Cliccando con il tasto destro del mouse nell’area sottostante la barra di testa di Facebook (canvas) quindi selezionando Visualizza sorgente frame, ci si accorgerà subito (barra degli indirizzi) di come l’URL della pagina ospitante il contenuto non sia appartenente a Facebook ma sia caricato da un server web gestito da terzi.

Attraverso l’uso di apposite API, chi sviluppa app Facebook può dialogare coi server della società di Mark Zuckerberg ed interagire coi dati dei singoli utenti.

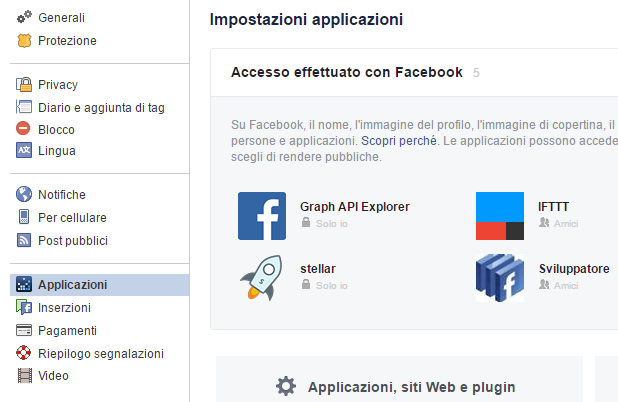

È indispensabile verificare sempre quali applicazioni si sono “installate” all’interno di Facebook e, soprattutto, quali permessi si sono loro concessi.

Per effettuare questo controllo, è necessario cliccare sul link Impostazioni account.

Dalla colonna di sinistra, si dovrà selezionare la voce Applicazioni:

A questo punto, cliccando su ciascuna applicazione eventualmente installata, si potranno revisionare i permessi accordati:

Per evitare che gli amici sappiano che si sta usando una determinata applicazione, basterà scegliere Solo io dal menù Visibilità dell’applicazione e pubblico dei post.

Per revocare un permesso ad un’app Facebook, è sufficiente togliere il segno di spunta posto accanto alla singola autorizzazione. Facendo clic su di esso, accanto a Pubblicare post, si eviterà ad esempio che l’applicazione possa pubblicare autonomamente delle informazioni per nostro conto.

Consigliamo comunque di eliminare immediatamente (cliccando sulla “X”) tutte le applicazioni superflue, sconosciute o potenzialmente nocive.

4. Reset della password Facebook

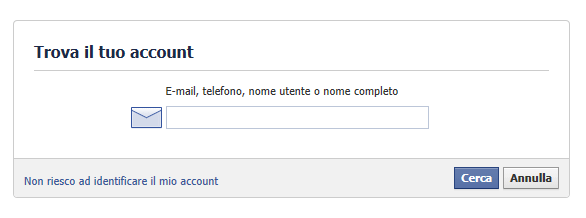

Un altro meccanismo, molto gettonato, per rubare username e password di Facebook consiste nell’utilizzo della procedura per la reimpostazione della password.

Dalla home page di Facebook, dopo aver fatto clic sul link Non ricordi più come accedere all’account?, l’aggressore generalmente prova ad inserire l’indirizzo e-mail dell’utente-vittima.

Per iniziare, quindi, è indispensabile che il malintenzionato conosca o comunque riesca a risalire all’account e-mail col quale l’utente si è registrato su Facebook. A questo punto l’aggressore farà clic sul link Non puoi più accedervi?.

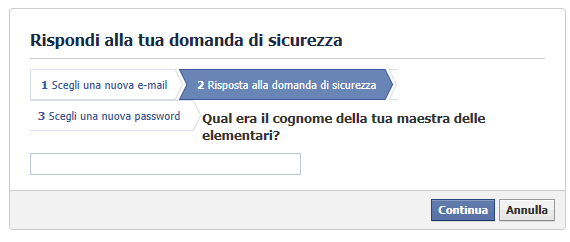

Gli verrà chiesto di specificare un nuovo indirizzo e-mail quindi di rispondere alla “domanda di sicurezza” impostata dall’utente:

Se il quesito apparisse banale o comunque la risposta risultasse nota al malintenzionato, sarà facile assumere il controllo dell’altrui account. Dopo 24 ore, infatti, Facebook permetterà di reimpostare la password associata all’account utente, seguendo le indicazioni riportate nella mail.

Come difendersi. Per difendersi da attacchi che fanno leva sulla funzionalità per il reset della password di Facebook, sarebbe bene utilizzare un indirizzo e-mail non noto ai più nonché assicurarsi di scegliere una “domanda di sicurezza” sufficientemente complessa, la cui risposta non possa essere di pubblico dominio o comunque conosciuta anche ad una fetta degli amici.

In particolare, si dovrebbero evitare informazioni che possano essere desunte, ad esempio, semplicemente consultando la pagina Facebook dell’utente, il suo blog od altre pagine web a lui correlate. Niente date di anniversari, niente nomi di animali domestici, niente nomi di parenti e conoscenti, insomma.

5. Attenzione ai file scaricati da Facebook

La nuova minaccia è stata battezzata ImageGate e i rischi d’infezione sono più che concreti nel caso in cui si commetta una semplice “leggerezza”.

Da qualche settimana, gruppi di criminali informatici stanno distribuendo su Facebook così come attraverso altri social network file che all’apparenza sembrano immagini ma che, una volta scaricati ed eseguiti in locale, provocano l’installazione di un ransomware ormai tristemente noto: Locky.

Nell’articolo Attacco ransomware sui social network con false immagini abbiamo spiegato nel dettaglio il funzionamento dell’attacco.

Nel frattempo, i tecnici di Check Point – autori della scoperta – hanno confermato che l’attacco è ancora in corso pubblicando una serie di informazioni tecniche (vedere questa pagina.

Il consiglio, quindi, è quello di porre la massima attenzione ai file che dovessero automaticamente scaricarsi da pagine Facebook e, in ogni caso, evitare l’apertura di elementi con estensione .EXE, .SVG, .JS e .HTA.

Ricordiamo che, in Windows, per scoprire la reale estensione di un file, basta accedere a una qualunque finestra di Esplora file, cliccare sul menu Visualizza, Opzioni quindi disattivare la casella Nascondi le estensioni per i tipi di file conosciuti nella scheda Visualizzazione.

/https://www.ilsoftware.it/app/uploads/2023/05/img_10539.jpg)

/https://www.ilsoftware.it/app/uploads/2023/09/1-110.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/ILSOFTWARE-21.jpg)

/https://www.ilsoftware.it/app/uploads/2024/07/Meta-Icon.png)

/https://www.ilsoftware.it/app/uploads/2026/01/wp_drafter_494916.jpg)