/https://www.ilsoftware.it/app/uploads/2023/05/img_17277.jpg)

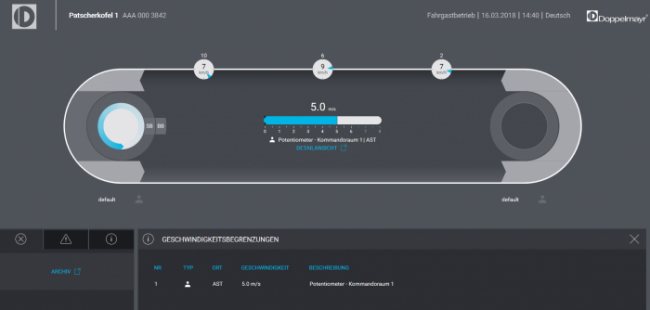

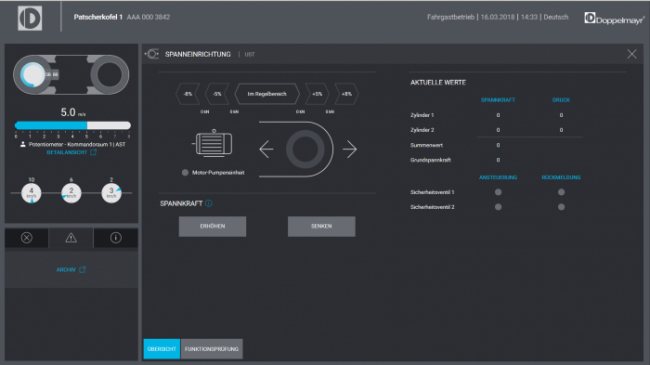

Due ricercatori di una società tedesca (Internetwache.org) esperti in materia di sicurezza informatica hanno scoperto che un importante impianto sciistico esponeva su Internet, senza alcuna forma di protezione, il pannello di gestione dello skilift.

Tim Philipp Schäfers e Sebastian Neef sono rimasti sbigottiti quando hanno realizzato che l’impianto di risalita (il Patscherkofelbahn che collega la cittadina austriaca di Igls con Innsbruck) risultava potenzialmente amministrabile da parte di chiunque, senza alcuna forma di autenticazione.

Le impostazioni per il controllo della velocità dello skilift, le tensioni dei cavi, i registri degli eventi e molti altri dati erano esposti sul web e modificabili da parte di terzi, con tutte le possibili conseguenze del caso.

I due esperti hanno quindi immediatamente informato il CERT (Computer Emergency and Response Team) nazionale austriaco che, stando a quanto riferito, ha subito provveduto ad allertare le autorità locali.

Pur non avendo rilevato alcuna attività sospetta, i responsabili dell’amministrazione di Innsbruck hanno deciso di chiudere l’impianto di risalita per avviare tutte le necessarie verifiche tecniche. La decisione potrebbe essere stata influenzata anche dal terribile incidente avvenuto quasi contemporaneamente a Gudauri, in Georgia, e che ha purtroppo portato al ferimento di diversi sciatori.

Sia lo skilift di Gudauri che il Patscherkofelbahn sono stati forniti dallo stesso produttore.

Schäfers ha rivelato che quando ha scoperto il problema sul Patscherkofelbahn non era a conoscenza dell’incidente verificatosi in Georgia: “è stata una pura coincidenza“, ha dichiarato. “Abbiamo svolto anche in passato molteplici scansioni sulla rete alla ricerca di interfacce uomo-macchina (HMI) comandabili a distanza ed esposte su Internet“.

Il ricercatore ha poi puntualizzato che non soltanto il pannello di controllo dello skilift austriaco avrebbe potuto essere gestito via Internet da chiunque ma ha aggiunto che l’impianto usava una versione del firmware vulnerabile. Schäfers aveva infatti già segnalato al produttore l’esistenza di falle che avrebbero potuto permettere attacchi HTTP Header Injection e cross-site scripting (XSS). I gestori del Patscherkofelbahn non hanno però installato gli opportuni aggiornamenti.

Infine, nel caso dello skilift austriaco, i dati non erano neppure scambiati attraverso una connessione HTTPS ma viaggiavano interamente “in chiaro”.

Quanto scoperto da Schäfers e Neef evidenzia ancora una volta l’importanza di mettere in sicurezza le proprie infrastrutture di rete, a qualunque livello. Assurdo non aver verificato l’accessibilità del pannello di controllo in modalità remota e ancora più assurdo non aver attivato alcuna forma di autenticazione.

Qualunque modem router, di default, non espone pubblicamente alcuna porta dei sistemi collegati alla rete locale: per farlo è necessario attivare il cosiddetto port forwarding.

Nel caso di specie, quindi, sono stati commessi elementari errori nella configurazione della rete. Sarebbe bastato chiudere tutte le porte in ingresso e impostare un server VPN per la gestione remota dell’impianto per mettersi al riparo da ogni rischio.

Per rendersi conto di quanto questi problemi siano diffusi, è possibile servirsi del motore di ricerca Shodan: Shodan, cos’è e come permette di scovare webcam, router, NAS e altri dispositivi remoti.

Nell’articolo Come rendere la rete sicura sia in azienda che a casa abbiamo visto quali sono le azioni da porre in campo per proteggere la propria rete locale e i dati memorizzati sui singoli dispositivi mentre con l’articolo Attenzione alle vulnerabilità nelle videocamere collegate a Internet abbiamo voluto richiamare l’attenzione sulla corretta configurazione di dispositivi come le videocamere che possono talvolta trasformarsi in “teste di ponte” per sferrare attacchi.

/https://www.ilsoftware.it/app/uploads/2026/01/zero-day-ALPC-windows-gennaio-2026.jpg)

/https://www.ilsoftware.it/app/uploads/2024/06/piracy-shield-20-agcom.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/ragazza-tiene-smartphone-tra-le-mani-in-casa.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/vunerabilita-bluetooth-cuffie-auricolari.jpg)