/https://www.ilsoftware.it/app/uploads/2023/05/img_22129.jpg)

Ha fatto scalpore la scoperta di una grave vulnerabilità in Windows Network File System (NFS) che può portare all’esecuzione di codice nocivo in modalità remota: ne abbiamo parlato ieri nell’articolo Patch day Microsoft di novembre 2020: risolte 112 vulnerabilità.

NFS è un protocollo di rete inizialmente sviluppato da Sun Microsystems nel 1984 che facilita la condivisione dei contenuti sulla rete. Le cartelle condivise risulteranno accessibile, anche in modalità remota, dai sistemi client così come se fossero disponibili in ambito locale.

Il protocollo NFS viene spesso utilizzato nelle reti in cui sono presenti sia sistemi Linux che Windows così da semplificare l’accesso alle risorse.

Supportando a sua volta il protocollo TCP, NFS può essere utilizzato per condividere file e cartelle tra sedi remote attraverso la rete Internet. Microsoft ne parla in questo documento di supporto.

L’aggiornamento CVE-2020-17051, rilasciato ieri, consente di scongiurare qualunque rischio di attacco.

Diversamente, con il protocollo NFS abilitato in Windows, un aggressore può causare una schermata blu (BSOD) oppure eseguire codice arbitrario.

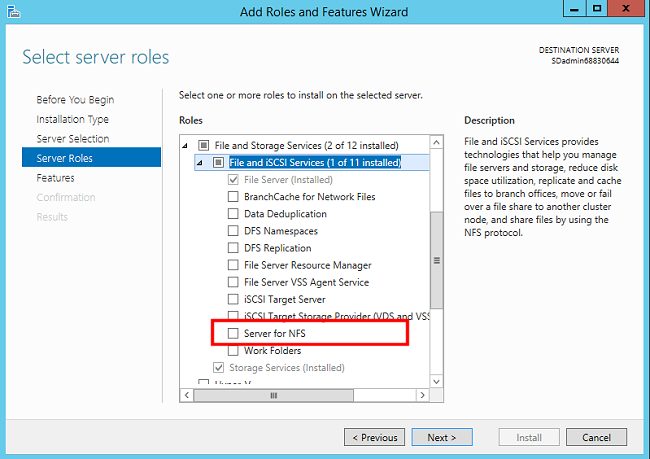

Nel suo bollettino Microsoft indica come potenzialmente interessate tutte le versioni di Windows. In realtà la falla identificata come CVE-2020-17051 riguarda primariamente i sistemi Windows Server che abbiano il ruolo Server for NFS attivato.

Stando alle prime analisi della vulnerabilità appena sanata da Microsoft nell’implementazione di NFS, un attacco può verificarsi in due circostanze su Windows Server:

- Quando un utente dotato di privilegi di autenticazione dispone dei diritti di scrittura su una condivisione NFS

- Quando una condivisione NFS è stata configurata in modo da accettare accessi anonimi (nessuna forma di autenticazione)

Se in Windows Server il ruolo Server for NFS fosse disattivato, anche in assenza della patch non si è comunque esposti a rischi di aggressione.

Inoltre aprendo il prompt dei comandi e digitando netstat -an | find /i "2049" è possibile verificare se la porta 2049, utilizzata per le condivisioni NFS sia aperta o meno.

Allo stato attuale una semplice query sul motore di ricerca Shodan (Shodan, cos’è e come permette di scovare webcam, router, NAS e altri dispositivi remoti) suggerisce che quasi 39.000 server sono esposti sulla rete Internet con la porta 2049 raggiungibile da qualunque indirizzo IP remoto. Di questi non è dato sapere quanti utilizzino risorse NFS configurate per l’accesso anonimo.

/https://www.ilsoftware.it/app/uploads/2026/02/KB5075912-aggiornamento-windows-10.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/attacco-commissione-europea.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/exploit-vulnerabilita-office.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/sciurezza-whatsapp-migliorata-rust-media-allegati.jpg)