Aggiornare il sistema operativo e gli altri software che si utilizzano quotidianamente, siano essi programmi “proprietari” a sorgente chiuso od opensource è fondamentale. Lavorare con una macchina non aggiornata è quanto di più sbagliato si possa fare: vulnerabilità presenti nei vari software possono essere sfruttate per eseguire codice dannoso.

L’introduzione di meccanismi di sandboxing nei principali browser web e la limitazione della “libertà d’azione” da parte delle eventuali estensioni installate ha fatto già molto attenuando buona parte delle problematiche particolarmente in voga fino a qualche anno fa.

Nel caso degli aggiornamenti Microsoft è bene non correre subito a installarli a poche ore dal loro rilascio, anche se effettuato in via ufficiale e tramite Windows Update. È bene, viceversa, analizzare le problematiche oggetto di intervento e valutare caso per caso se installare subito le patch o attendere qualche giorno.

In un altro articolo abbiamo descritto quello che secondo noi è l’approccio migliore per la gestione degli aggiornamenti di Windows.

Aggiornamento Windows 10 e installazione delle patch per sistema operativo e altri software: procedere o non procedere

Abbiamo detto che il professionista e l’amministratore di sistema, specie se hanno a che fare con macchine che devono erogare servizi di importanza cruciale, dovrebbero sempre effettuare un inventario dei software installati in azienda o in ufficio. Sui temi vulnerability scanning, vulnerability management e vulnerability assessment si può e si deve investire tanto perché è fondamentale acquisire consapevolezza delle potenziali problematiche di sicurezza con le quale si ha a che fare.

Installare Windows è semplice: meno è la gestione degli aggiornamenti del sistema operativo e delle altre impostazioni.

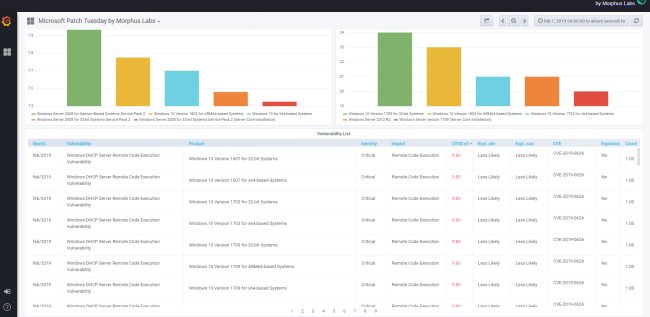

Il sito Patch Tuesday Dashboard aiuta a districarsi tra gli aggiornamenti Microsoft ponendo in evidenza quelli che richiedono maggiore attenzione vista la gravità delle lacune che essi risolvono (valore riportato nella colonna CVSS v3 nell’elenco a fondo pagina).

Procedere con l’aggiornamento di Windows 10 è semplice: basta lasciar fare Windows Update e tenere presente che la ricerca manuale degli update può installare anche aggiornamenti non indispensabili.

Per effettuare l’aggiornamento di Windows 10 a una versione successiva è sempre possibile ricorrere al Media Creation Tool, abbondantemente presentato nelle pagine de IlSoftware.it (si può effettuare un aggiornamento in-place o al cosiddetto Assistente aggiornamento Windows).

La cura per le falle di sicurezza non ancora risolte in Windows e negli altri software: l’approccio micropatching

Uno dei “passi indietro” che riteniamo più rilevanti è la scelta di Microsoft di abbandonare la distribuzione delle singole patch in favore di pesanti aggiornamenti cumulativi distribuiti attraverso i suoi canali mese dopo mese (ne avevamo parlato a ottobre 2016 quando avvenne il contestato “cambio di rotta”).

La nota società Acros Security specializzata in progettazione, sviluppo e commercializzazione di soluzioni per la sicurezza informatica, offre il servizio 0patch che di fatto adotta una soluzione diametralmente opposta rispetto a quella abbracciata da Microsoft.

Anziché distribuire mastodontici aggiornamenti omnicomprensivi, attraverso 0patch vengono rilasciati e messi a disposizione degli utenti micro-aggiornamenti.

Non solo. Gli sviluppatori del progetto sono attivissimi nel rilevamento e nella risoluzione di vulnerabilità non ancora corrette dagli sviluppatori.

Basta seguire la pagina Twitter e il blog di 0patch per rendersi conto di quanti e quali aggiornamenti vengono via via rilasciati.

Sì, si tratta di patch non ufficiali ma esse consentono di mettere al sicuro le macchine che si ritenessero particolarmente esposte a uno specifico problema di sicurezza. Il tutto senza neppure la necessità di riavviare Windows o Windows Server.

Come si usa 0patch per proteggere Windows e le altre applicazioni

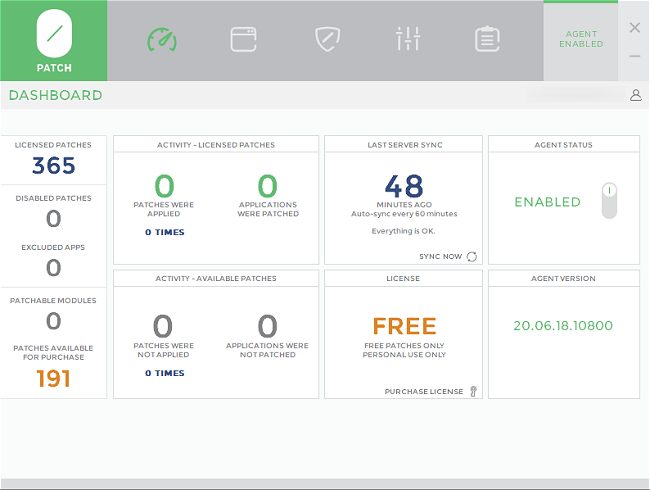

Per usare 0patch è necessario installare in locale un software chiamato agent e attivare un account utente gratuito.

Conclusa l’operazione, si accede a un pannello di controllo che consente di attivare le varie patch disponibili per Windows così come per altri software.

0patch rappresenta un’ottima linea di difesa nei confronti degli attacchi zero-day perché è possibile scongiurare i rischi di aggressione attivando gli interventi più opportuni sul sistema in uso in attesa della distribuzione di un aggiornamento ufficiale da parte del produttore.

Secondo gli esperti di 0patch passano mediamente 176 giorni da quando una vulnerabilità viene scoperta in un software al momento in cui essa viene risolta attraverso il rilascio di un aggiornamento di sicurezza. Oggettivamente troppo.

0patch consente ai professionisti di attivarsi subito applicando modifiche che consentono di mettere al riparo i sistemi dalle varie problematiche di sicurezza ancora irrisolte. Il software è utilissimo anche per mettere in sicurezza versioni di Windows e programmi che hanno raggiunto il loro “fine vita” (EoL, End-of-Life): in questi casi, infatti, il produttore non rilascia più alcun tipo di aggiornamenti, neppure quelli per risolvere falle critiche.

Ecco perché a partire da gennaio 2020 0patch si è rivelato molto utile, ad esempio, per quegli utenti che hanno preferito continuare a usare Windows 7 o macchine Windows Server 2008 R2 non trovandosi ancora nelle condizioni per aggiornare o per partecipare al programma a pagamento ESU (Extended Security Updates) di Microsoft.

Il bello di 0patch, come accennato in precedenza, è che l’applicazione degli aggiornamenti di sicurezza è istantaneo e non richiede nemmeno il riavvio della macchina.

Nella finestra principale, l’agent di 0patch mostra l’elenco di patch al momento disponibili e quelle attualmente attive (Licensed patches).

0patch si comporta come un antiexploit avanzato disponendo di tutte le informazioni per bloccare sul nascere eventuale codice nocivo. Nel riquadro Patch activity viene riportato il numero di volte in cui il software si è attivato di fatto proteggendo l’utente, il suo sistema e i dati in esso memorizzati da un attacco.

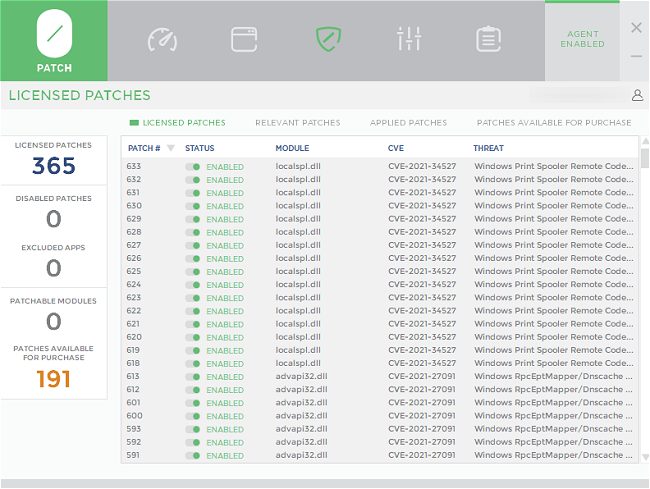

Cliccando sull’icona Applications, la seconda da sinistra, è possibile verificare l’elenco dei programmi installati sul sistema che risultano automaticamente protetti mentre con un clic su Patches si può verificare l’elenco degli interventi che 0patch è in grado di eseguire sui vari componenti software per scongiurare qualunque genere di aggressione.

Nell’immagine si nota nelle prime posizioni della lista la patch di Acros per risolvere il problema PrintNightmare, una grave vulnerabilità che affligge lo spooler della stampante di Windows e permette di eseguire codice arbitrario anche in modalità remota.

Il bello è che mentre le patch ufficiali Microsoft proteggono soltanto dalla falla RCE, gli aggiornamenti in-memory di 0patch difendono anche da possibili attacchi LPE ovvero sferrati in locale con l’intento di acquisire privilegi utente più ampi.

Non appena 0patch dovesse rilevare l’esecuzione di codice exploit, bloccherà immediatamente il tentativo di attacco e mostrerà il messaggio Exploit attempt blocked (viene riportato anche l’identificativo della patch che ha permesso di “salvare” l’utente).

È importante evidenziare che 0patch va d’accordo con Windows Update e il programma non deve essere disattivato non appena i vari produttori rilasciano gli aggiornamenti di sicurezza ufficiali. Ciò perché 0patch ha nel suo database gli hash ovvero le firme dei file di sistema che vengono modificati: nel momento in cui s’installa un aggiornamento ufficiale Microsoft da Windows Update o attraverso altri canali l’hash ovviamente cambia e 0patch si astiene dall’applicare qualunque modifica.

0patch ha un bassissimo impatto in termini di risorse: i due processi facenti capo al software agent occupano meno di 6 MB in memoria RAM.

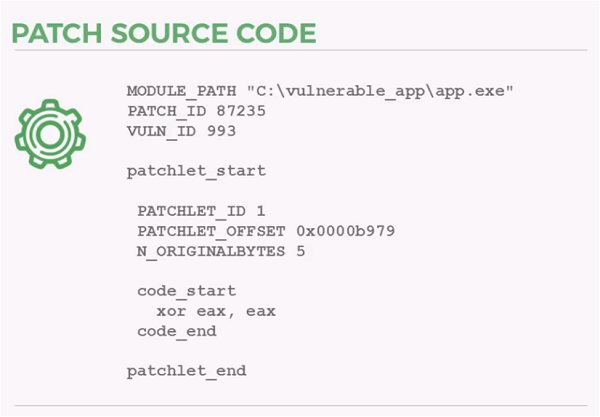

Il software utilizza la tecnica function hooking, ben nota da tempo, affiancandola ad alcuni espedienti che si rivelano davvero molto efficaci. Il codice correttivo, che permette di scongiurare ciascun attacco, viene dinamicamente iniettato nel codice binario di origine modificando il comportamento del file originale e azzerando di fatto gli effetti delle vulnerabilità.

Ciò che 0patch non è in grado di “patchare” sono il kernel di Windows, in forza della presenza della tecnologia di difesa PatchGuard, script che devono essere ancora oggetto di compilazione e quelle applicazioni che rifiutassero esplicitamente l’applicazione di correzioni “on-the-fly“.

Sotto Licensed patches si trovano le correzioni che 0patch sta applicando: gli utenti della versione free del programma ne possono sfruttare centinaia. Come regola generale, 0patch assicura la disponibilità delle correzioni fintanto che Microsoft o altri produttori non rilasciano i loro aggiornamenti ufficiali. La possibilità di applicare anche le patch per vulnerabilità già corrette con aggiornamenti ufficiali può essere acquistata a parte (Patches available for purchase).

/https://www.ilsoftware.it/app/uploads/2023/05/img_18761.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/menu-start-windows-11-categorie-file-json.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/windows-11-redirectionguard.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/7zip-compressione-parallelizzazione-cpu-moderne.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-driver-windows.jpg)