La rete Internet, di per sé, non offre alcun livello di anonimato. Contrariamente a ciò che molti pensano, le operazioni effettuate online da parte di un utente possono essere facilmente ricostruite. Tutte le azioni compiute in Rete lasciano tracce in molti punti: i provider Internet sono obbligati a conservare i log degli accessi per un periodo non inferiore a dodici mesi, i server web che ospitano i siti visitati tengono anch’essi traccia dei client via a via connessi, per non parlare di ciò che accade tra l’origine e la destinazione dei pacchetti dati.

Acronimo di The Onion Router, TOR è un sistema di comunicazione che protegge gli utenti dall’analisi del traffico e che quindi consente di navigare anonimi attraverso l’impiego di un network di onion router (o relay) gestiti da volontari.

Utilizzando TOR, i dati non transitano più direttamente da client a server e viceversa ma passano attraverso dei router che costituiscono un “circuito virtuale” crittografato a strati (da qui il termine “onion” che in italiano è traducibile col termine “cipolla”).

Dal momento che tutte le informazioni vengono dinamicamente cifrate, nessun osservatore posto in un qualunque punto del “tragitto”, è in grado di conoscere l’origine o la destinazione dei pacchetti dati.

TOR può essere utilizzato per “anonimizzare” qualunque tipo di servizio: dalla semplice navigazione sul web, alla posta elettronica, passando per la messaggistica istantanea, per le connessioni SSH e così via. L’utilizzo più “gettonato” di TOR, tuttavia, resta l’“anonimizzazione” del servizio web.

Tutti i pacchetti dati si compongono di due parti: il “payload”, ossia le informazioni da veicolare, e un’intestazione usata per scopi di routing ovvero per indirizzare il dato verso la corretta destinazione. Anche nel caso in cui si provveda a crittografare il “payload”, effettuando un’analisi del traffico, dall’esame delle intestazioni qualcuno potrebbe comunque riuscire a carpire un buon numero di informazioni sulle attività che si stanno espletando. TOR si preoccupa di ridurre i rischi di “intercettazione” distribuendo la richiesta dell’utente attraverso diversi sistemi in Rete in modo che nessun nodo possa mettere in correlazione diretta la reale sorgente dei pacchetti dati con la destinazione. L’idea è quella di usare sempre un percorso estremamente variabile, molto difficile da ricostruire. Anziché collegare in modo diretto la sorgente con la destinazione dei dati, i pacchetti – sulla rete TOR – seguono un percorso casuale attraverso router che celano le tracce della comunicazione in modo tale che nessun osservatore esterno possa stabilire da dove proviene un pacchetto e dove è destinato. Il software TOR, installato sui sistemi client, negozia periodicamente un circuito virtuale attraverso più nodi della rete, fino alla destinazione finale. L’uso della crittografia a strati permette di ottenere il massimo livello di segretezza. In più, ogni singolo onion router decide a quale nodo della rete inviare i pacchetti e negozia una coppia di chiavi crittografiche per spedire i dati in modo sicuro. A non essere cifrata è solamente la comunicazione che viene instaurata fra l’ultimo nodo Tor e la destinazione finale. Purtuttavia, se la destinazione fosse a sua volta un relay Tor, l’intera comunicazione sarebbe completamente cifrata sottraendosi all’analisi di un eventuale osservatore posto nella tratta finale del circuito.

Navigare anonimi con TOR

L’obiettivo di TOR, quindi, è proprio quello di rendere difficoltosa l’analisi del traffico dati da parte di terzi proteggendo la privacy dell’utente, la riservatezza delle comunicazioni e l’accessibilità dei servizi.

Per questo motivo, TOR può essere adoperato da chiunque voglia eludere attività di censura a qualunque livello (sulla propria rete locale, a livello del provider Internet oppure in ambito nazionale) o, semplicemente, per tutelare la propria privacy consultando vari siti web. Visitando un qualunque sito web, il server che ospita tale sito non “vedrà” più l’indirizzo IP reale assegnato dal provider Internet all’utente ma un IP completamente differente.

Tale indirizzo IP corrisponde a quello dell’ultimo onion router usato all’interno della rete TOR prima di raggiungere il sito web di destinazione.

Si provi a visitare adesso il sito check.torproject.org. L’indirizzo IP che verrà mostrato è quello assegnato dal proprio provider Internet e che può essere rilevato anche consultando la pagina Status del router installato in azienda oppure nella propria abitazione.

La stessa pagina mostra il messaggio Sorry, you are not using Tor, a testimonianza che la connessione al sito check.torproject.org è avvenuta in modo diretto, senza passare per alcun onion router.

TOR, porta d’accesso al deep web

Come mera curiosità, diciamo che TOR può fungere anche da porta d’accesso al cosiddetto deep web o web sommerso, il lato oscuro della rete Internet. Si tratta di un “mondo parallelo”, irraggiungibile da parte dei motori di ricerca tradizionali, che trae vantaggio proprio dalla struttura “anonima” di TOR per nascondersi sottraendosi il più possibile ad accertamenti e provvedimenti sanzionatori.

Poggiando sulla rete TOR, chiunque può quindi allestire un server la cui localizzazione sia sconosciuta. Tale possibilità è appannaggio di tutti coloro che partecipano alla rete, indipendentemente se si tratti di onion router o di sistemi client.

Per accedere ad un server, nel deep web, si dovrà utilizzare uno pseudo-dominio di primo livello .onion. Ovviamente, gli indirizzi .onion rimarranno inaccessibili ai motori di ricerca tradizionali e a chiunque arrivi dal web “in chiaro”, senza quindi ricorrere alla rete TOR.

Se si prova a dare una sbirciata al deep web, comunque, il consiglio è sempre quello di agire con la massima cautela. Nel “web sommerso” è pubblicato di tutto e, in gran parte, si tratta di materiale illegale. Nelle pagine raggiungibili da un indirizzo .onion, inoltre, è piuttosto frequente imbattersi in virus e malware.

Dal momento che si tratta di minacce che interessano pressoché esclusivamente i sistemi Windows, il consiglio è di fare esperimenti sul deep web solo da macchine Linux.

Inutile dire che il deep web viene utilizzato soprattutto per scambiarsi materiale illegale e per commettere crimini. La Polizia Postale ha un bel da fare a contrastare le attività in corso sul deep web proprio perché la struttura di TOR riesce a garantire massimo anonimato agli utenti. Ecco quindi che per contrastare le attività criminali più tristi e scovare chi commette i reati più pericolosi, gli agenti sono costretti a lunghe e costanti attività di monitoraggio cercando di entrare in prima persona a far parte delle “comunità invisibili” aperte nel deep web (ecco due recenti operazioni messe a segno dalla Polizia di Stato: 1; 2).

TOR è uno strumento e come ogni “mezzo” è assolutamente legale. Ciò che può non essere legale è invece l’utilizzo che se ne fa. È quindi importante astenersi dal porre in essere qualunque comportamento che possa costituire reato.

TOR e la sua rete sono nati per uno scopo di alto profilo ossia quello di salvaguardare la privacy degli utenti e di superare le censure che sono imposte in molti Paesi.

TOR è veramente sicuro?

TOR è stato pensato per garantire un elevato livello di sicurezza ai suoi utenti. Le recenti rivelazioni sulle attività svolte “a tuttotondo” dalla NSA (National Security Agency), agenzia governativa che insieme con FBI e CIA si occupa della sicurezza nazionale statunitense, hanno però spinto i ricercatori di tutto il mondo a concentrarsi sull’analisi di tutti i principali software utilizzati per scambiare dati in forma cifrata. La lente d’ingrandimento non poteva non essere posta anche su TOR.

Qualche tempo fa, il ricercatore Rob Graham aveva sostenuto che le chiavi crittografiche Diffie-Hellman a 1.024 bit utilizzate nel software TOR potrebbero essere oggetto di attacco da parte della NSA. “La NSA può investire un milione di dollari su un chip capace di rompere una simile chiave in poche ore di lavoro“, ha scritto Graham sul suo blog.

Citando le statistiche di TOR, Graham aveva aggiunto che solamente il 10% dei server TOR utilizza la versione 2.4 del software che consente l’impiego dell’algoritmo Elliptic Curve Diffie Hellman (già utilizzato tra l’altro da Google) nella fase iniziale di scambio delle chiavi (Scandalo PRISM: come sono stati intercettati i dati cifrati?). Tale strumento permettere di fidare su un livello di sicurezza decisamente più elevato.

Per Marco Giuliani, CEO dell’italiana SaferBytes, “modelli di attacco al protocollo e alla struttura TOR sono conosciuti da diversi anni in linea teorica. Una ricerca dell’Università di Cambridge risalente al 2005 già portava alla luce le varie possibilità di tracciare il percorso di connessioni TOR, attacco tuttavia escluso in maniera pratica visto che avrebbe necessitato di un osservatore globale, di un’entità capace di monitorare il traffico internet dei vari provider in maniera generica.“.

Le preoccupazioni sull’operato della NSA sono comunque più che legittime. La ricerca accademica di qualche anno fa, infatti, “non ha tenuto in conto il fatto che enti governativi quali NSA possono avere accesso ai vari provider e forzarli in qualche maniera a far loro monitorare il traffico di rete“, continua Giuliani. “Avendo questo vantaggio è tecnicamente possibile dirottare una connessione TOR verso propri falsi server TOR compromessi e, da lì, anche provvedere a lanciare attacchi verso il client tramite exploit 0day al fine di svelare la vera identità del client“.

Il ricercatore di SaferBytes prosegue la sua analisi osservato come il problema non sia tanto il gigantesco meccanismo citato “che è ovviamente impressionante. Il vero problema è piuttosto che nessuno può più fare a meno di servizi web americani, di connettività americana. Né l’Europa, né altri continenti hanno alternative valide ai servizi americani. Basti pensare a Google, Apple, Microsoft, Facebook, IBM che da soli detengono la quasi totalità dei servizi internet. In altre parole nessuno, volente o nolente, può sottrarsi al monitoraggio degli Stati Uniti nel momento in cui si entra, anche solo digitalmente parlando, nel territorio americano“.

Il traffico TOR potrebbe essere, almeno sulla carta, “deanonimizzato” risalendo all’identità di un utente ma si tratta di un’operazione che resta comunque difficilmente realizzabile.

“Non saremo mai in grado di deanonimizzare tutti gli utenti di TOR“, si legge in una diapositiva facente parte della documentazione sottratta alla NSA da Edward Snowden e “girata” alla testata britannica The Guardian. Nello stesso file, comunque, la NSA ammette di essere riuscita a raccogliere informazioni attendibili su un numero molto ridotto di utenti TOR proprio sfruttando il meccanismo illustrato da Giuliani.

Per arrivare ad un'”intercettazione globale” degli utenti TOR, però, ce ne passa. Bruce Schneier, classe 1963, uno dei massimi esperti a livello mondiale di crittografia e di sicurezza informatica in generale, continua a definire TOR come uno strumento capace di garantire anonimato ben concepito e molto robusto.

Secondo Schneier, la NSA avrebbe sinora sfruttato esclusivamente delle vulnerabilità presenti nelle versioni di Firefox distribuite insieme con il pacchetto TOR Browser Bundle (strumento che semplifica l’utilizzo del programma) e non delle lacune di TOR.

Stando a quanto trapelato, gli agenti della NSA avrebbero quindi fatto leva su una falla di sicurezza presente in Firefox (dalla versione 11 alle versione 16.0.2). Tale vulnerabilità era presente in Firefox 10 ESR, la versione integrata fino a qualche tempo fa nel pacchetto TOR Browser Bundle.

La falla è stata successivamente risolta da Mozilla quando la società decise di rimuovere la libreria E4X, estensione XML per JavaScript.

Sempre nei documenti “messi a fattor comune” da Snowden, la NSA si sarebbe dichiarata certa di riuscire ad individuare una vulnerabilità sfruttabile in Firefox 17 ESR, la versione del browser Mozilla successivamente inserita in TOR Browser Bundle.

Nelle pagine successive vedremo come installare e configurare TOR: utilizzeremo l’estensione FoxyProxy per Firefox e Chrome che permette di attivare la rete TOR solo per alcuni nomi a dominio.

Installare TOR e FoxyProxy: download e configurazione

Usare TOR

Per usare TOR per cambiare IP, per navigare anonimi e tutelare la propria privacy, suggeriamo di scaricare il pacchetto Vidalia Bridge Bundle da questa pagina. Da evitare quindi il download di TOR Browser Bundle.

Come browser si dovrà necessariamente utilizzare Mozilla Firefox oppure Google Chrome installandovi l’estensione FoxyProxy. Di seguito le pagine da cui è possibile effettuare il download:

– FoxyProxy per Firefox

– FoxyProxy per Chrome

L’estensione FoxyProxy consente di configurare il browser web preferito (Firefox o Chrome) affinché, al bisogno, si possa evitare di utilizzare una connessione diretta per accedere ai vari siti web ma si passi attraverso un server proxy.

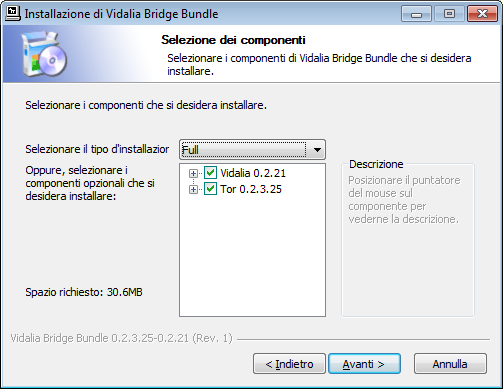

Dopo aver scaricato Vidalia Bridge Bundle nella versione per il sistema operativo in uso (Windows, Linux o Mac OS X), si dovrà fare clic sul suo file eseguibile richiedendo l’installazione sia di TOR che di Vidalia, l’interfaccia grafica di TOR.

Al termine dell’installazione, si dovrà lasciare spuntata la casella Avvia ora i componenti installati.

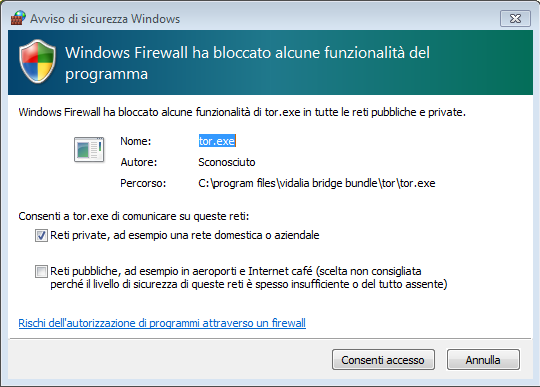

In Windows, nelle versioni più recenti, comparirà la finestra per la creazione di una regola firewall:

Per impostazione predefinita, TOR viene configurato in modo tale che il sistema diventi un relay pubblico, un onion router, utilizzabile dagli altri utenti della rete.

Se non si fosse interessati a questa possibilità, si potrà cliccare su Annulla alla comparsa della finestra del firewall di Windows.

Trascorsi alcuni istanti, si dovrebbe ottenere il messaggio “Connesso alla rete Tor“:

Nella traybar di Windows dovrebbe apparirà l’icona di una cipolla di colore verde.

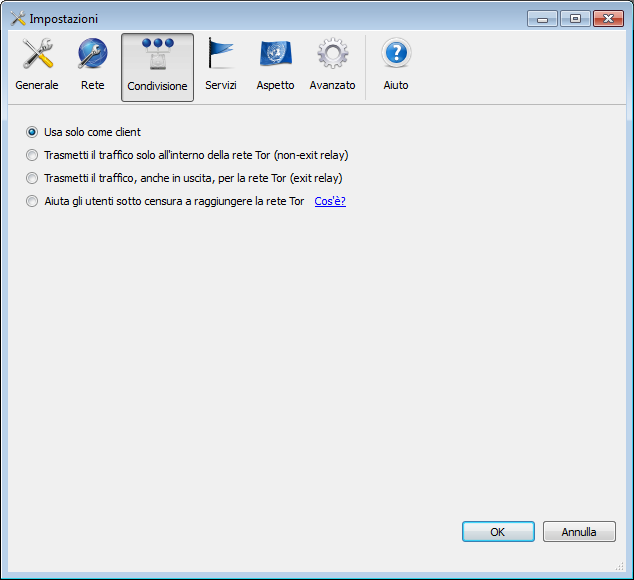

Il pulsante Configurazione del relaying consente di stabilire se si voglia permettere l’uso del proprio sistema come relay pubblico oppure se si preferisca adoperare TOR solo in modalità client:

Cliccando su Usa una nuova identità, pulsante posizionato nella finestra principale di Vidalia, è possibile richiedere a TOR, in qualunque momento, la creazione di un nuovo circuito virtuale.

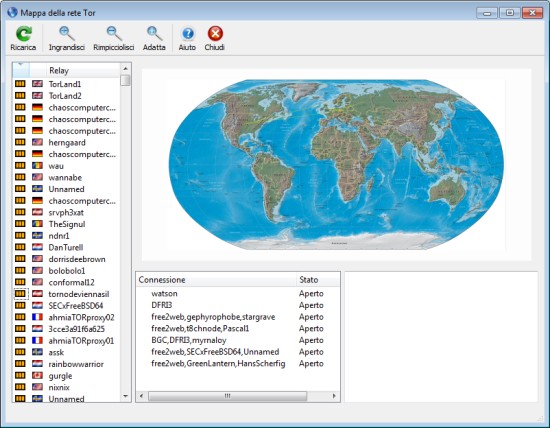

Il pulsante Mostra la rete consente di avere un’idea di quali e quanti nodi compongono la rete TOR: si noterà come i relay siano sparsi in tutto il mondo (cliccando sulla colonna che mostra le varie bandierine, si potrà raggruppare i nodi sulla base del Paese di appartenenza).

A questo punto è possibile provvedere all’installazione dell’estensione FoxyProxy in Firefox o in Chrome.

Ad installazione di FoxyProxy ultimata, bisognerà fare clic con il tasto destro del mouse sull’icona dell’estensione, aggiunta alla barra degli strumenti del browser e selezionare la voce Generali.

Dal menù a tendina Utilizzo, si dovrà selezionare Proxy basati su modelli predefiniti.

In questo modo si potrà configurare FoxyProxy in modo tale che il browser web utilizzi differenti regole per la connessione ai siti Internet. In alcuni casi, cioé, il browser dovrà passare per i proxy di TOR, negli altri casi sarà invece autorizzato ad effettuare una connessione diretta al server di destinazione.

Impostazione dei siti web che devono essere visitati passando per la rete TOR

Nella scheda Proxy di FoxyProxy dovrebbe esser proposta la configurazione di TOR nei casi in cui FoxyProxy si fosse configurato in maniera automatica.

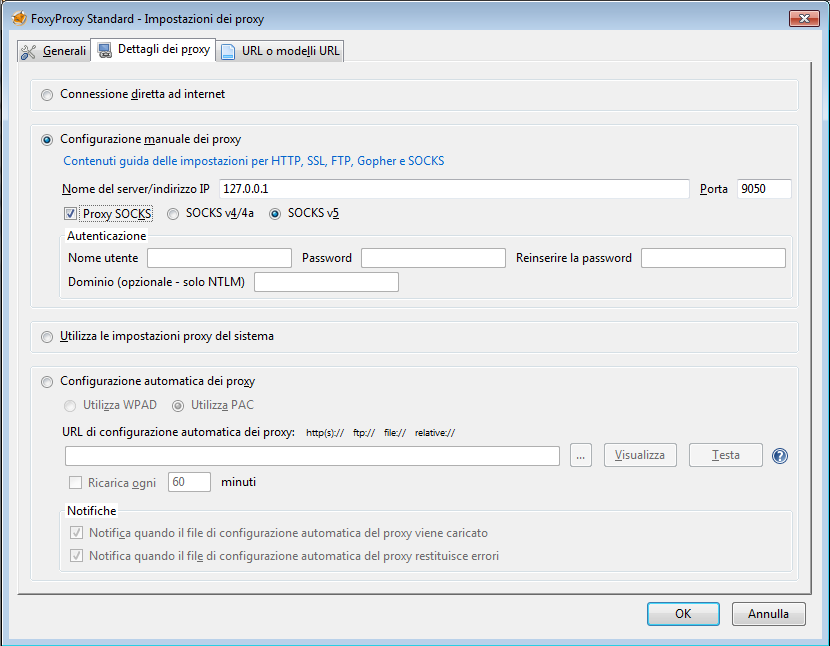

Se così non fosse, bisognerà necessariamente cliccare sul pulsante Nuovo proxy quindi selezionare, nella finestra successiva, l’opzione Configurazione manuale dei proxy.

Nel campo Nome server/indirizzo IP si dovrà specificare 127.0.0.1 e 9050 come numero di porta.

Appena più in basso, bisognerà attivare la casella Proxy SOCKS quindi scegliere SOCKS v5:

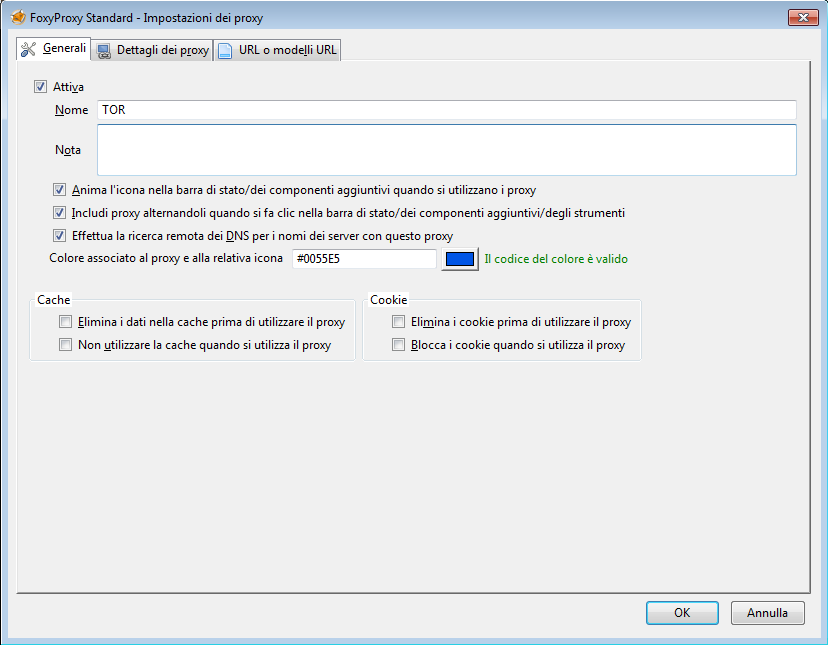

Tornando alla scheda Generali senza fare clic sul pulsante OK, si potrà quindi specificare TOR nel campo Nome. Le altre impostazioni possono essere lasciate inalterate, così come rappresentate nell’immagine:

Nella scheda URL o modelli di URL si dovranno indicare gli indirizzi Internet per i quali dovrà entrare in funzione TOR.

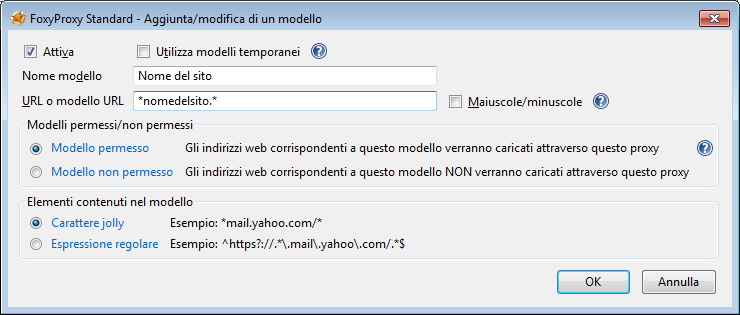

Dopo aver spuntato Non utilizzare questo proxy per gli indirizzi IP locali, si dovrà cliccare sul pulsante Nuovo modello.

Nella successiva schermata si dovrà assegnare un nome alla regola o modello in corso di creazione (campo Nome modello) quindi specificare l’indirizzo del sito web che dovrà essere visitato passando attraverso la rete TOR:

La forma con cui si digita l’URL nella casella URL o modello URL è di fondamentale importanza.

Qualche esempio:

Ogni volta che si visiterà, ad esempio, google.com, google.it, google.fr, google.ru, www.google.it, mail.google.com, drive.google.com e così via, non verrà effettuata più una connessione diretta ma si passerà sempre per la rete TOR.

In questo caso si passerà per la rete TOR qualora, nella barra degli indirizzi del browser, dovessero essere inseriti URL come www.google.com, mail.google.com o drive.google.com.

Si è scelto il dominio di Google a mero titolo esemplificativo. È ovviamente possibile specificare qualunque nome a dominio.

Le altre regolazioni presenti nella medesima finestra di FoxyProxy possono essere lasciate inalterate, così come nell’immagine.

La procedura può essere ripetuta per tutti i siti web che si vuole visitare senza più effettuare una connessione diretta ma sfruttando la rete TOR.

Cliccando due volte su OK si tornerà alla finestra principale di FoxyProxy. Qui dovrebbe apparire la regola per l’utilizzo di TOR appena inserita ed una seconda (quella di default) che non prevede l’utilizzo di alcun proxy.

Dopo aver fatto clic su Chiudi, si potrà subito mettere alla prova TOR e FoxyProxy.

Com’è possibile verificare nelle precedenti immagini, abbiamo volutamente inserito – tra i siti da visitare con TOR – il dominio dnsstuff.com.

Si tratta di uno dei tanti servizi che permettono di stabilire, immediatamente, l’indirizzo IP con quale ci si presenta ai server web remoti.

Dnsstuff “vede” l’ultimo relay impiegato per raggiungere il sito attravero la rete TOR e riporta quindi un indirizzo che, nel nostro caso, corrisponde ad un IP olandese.

Se l’obiettivo è quello di mantenersi anonimi, è bene utilizzare TOR e FoxyProxy da un browser web sul quale non sia installato alcun plugin per la gestione e la visualizzazione, ad esempio, di contenuti in formato Flash, Silverlight, Quicktime e così via.

Come indicato anche sul sito ufficiale del progetto TOR alcuni siti web fanno largo uso di creatività in formato Flash che per essere caricate richiedono la presenza di plugin “ad hoc”. Tali plugin operano in maniera indipendente e non seguono le impostazioni proxy del browser rappresentando una potenziale minaccia per l’anonimato dell’utente.

È ovviamente sconsigliato effettuare il login agli account personali registrati dal web in chiaro ed utilizzare account bancari con una connessione TOR (molti istituti di credito bloccano i servizi di online banking nel momento in cui rilevano ripetuti collegamenti dalla rete TOR).

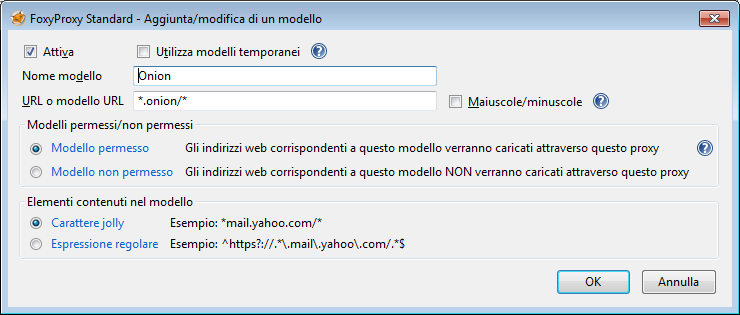

Affinché il browser passi a TOR gli URL del deep web (.onion), si dovrà creare un nuovo modello specificando *.onion/* nel campo URL o modello URL:

Download: torproject.org

Compatibile con: Windows XP, Windows Vista, Windows 7, Windows 8

A questo indirizzo sono scaricabili le versioni per Mac OS X e Linux.

Licenza: software libero

/https://www.ilsoftware.it/app/uploads/2023/05/img_10445.jpg)

/https://www.ilsoftware.it/app/uploads/2025/01/notifiche-scadenza-certificati-lets-encrypt.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/fibercop-banda-ultralarga-fibra-ottica-italia.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/ragazzo-con-telefono-in-mano.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/wp_drafter_481016.jpg)