/https://www.ilsoftware.it/app/uploads/2023/05/img_22490.jpg)

Si chiama NAT (Network Address Translation) quella particolare tecnica che quasi tutti noi utilizziamo, talvolta inconsapevolmente, ogni giorno per far colloquiare i dispositivi collegati alla nostra rete locale LAN con i server e host remoti.

Ne abbiamo parlato nell’articolo Cos’è il NAT e a che cosa serve. Configurazioni single e double.

Proprio grazie al NAT più dispositivi possono condividere lo stesso IP pubblico assegnato al router per inviare e ricevere dati sulla rete Internet.

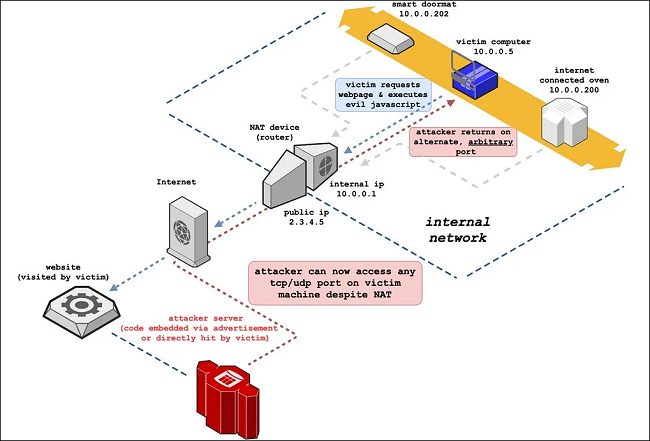

Gli attacchi NAT Slipstreaming consistono nell’utilizzo di particolari script malevoli (ospitati ad esempio nelle pagine web) che permettono di superare il NAT implementato a livello di router e firewall dando l’opportunità agli aggressori di accedere qualunque porta di comunicazione TCP/UDP sui sistemi connessi alla LAN altrui. Il browser web può quindi divenire uno strumento che favorisce l’attacco.

Schema dell’attacco (fonte: Samy Kamkar, uno dei ricercatori autori della scoperta)

La minaccia è concreta: anche se non si espongono porte sulla rete WAN, un aggressore può colloquiare direttamente da remoto con uno o più dispositivi connessi all’altrui rete locale.

Sono stati i ricercatori Ben Seri e Gregory Vishnepolsky a scoprire una variante dell’attacco NAT Slipstreaming originariamente scoperto da Kamkar.

In prima battuta, quando il problema del NAT Slipstreaming è venuto a galla, Google ha deciso di bloccare l’utilizzo dei protocolli HTTP e HTTPS per l’accesso alle porte 5060 e 5061.

L’azienda di Mountain View ha poi deciso di disporre il blocco di HTTP, HTTPS e FTP anche sulle porte TCP 69, 137, 161, 554, 1719, 1720, 1723, 5060, 5061, 6566 e 10080.

Su che cosa si basa questa scelta? Google ha chiarito che tutte le porte adesso bloccate e considerate potenzialmente insicure sono quelle che di solito vengono ispezionate dai dispositivi NAT e possono essere oggetto di futuri attacchi.

Abbiamo detto, spesso, che non esistono porte TCP/UDP intrinsecamente insicure: il problema semmai deriva dai componenti server che vengono posti in ascolto sulle varie porte e se le stesse siano esposte sull’interfaccia WAN, quindi accessibili tramite IP pubblico, usando il port forwarding, il port triggering (Port forwarding, cos’è e qual è la differenza con il port triggering) oppure via UPnP (vedere l’articolo Router, le operazioni da fare per renderlo sicuro al punto 6).

Con gli attacchi NAT Slipstreaming il quadro cambia perché pur non esponendo alcuna porta di comunicazione sull’IP pubblico, eventuali aggressori possono avere la possibilità di superare il NAT e tentare il collegamento con le porte aperte sui singoli sistemi locali.

Da Google Chrome provate adesso a digitare l’indirizzo di qualunque sito web seguito da :69, :137, :161 o una qualunque delle altre porte indicate: il browser mostrerà il messaggio d’errore Impossibile raggiungere il sito, ERR_UNSAFE_PORT.

Gli sviluppatori di Edge, Firefox e Safari 14.0.3 hanno applicato misure volte a impedire gli attacchi NAT Slipstreaming. Se Edge “attiva la serratura” sulle stesse porte bloccate da Chrome, al momento non è chiaro quali porte siano state disattivate in Firefox e Safari.

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-sudo-linux.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/Gemini_phishing-login-ai-v0.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/google-chrome-vulnerabilita-mojo.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/wp_drafter_482172.jpg)