/https://www.ilsoftware.it/app/uploads/2023/05/img_15629.jpg)

Si sprecano i suggerimenti per aiutare a rendere sicura la rete WiFi. In realtà, però, questo è solamente uno dei tasselli che consentono di arrivare a proteggere efficacemente i dati memorizzati sui propri sistemi.

Per rendere sicura una rete WiFi, infatti, è tipicamente sufficiente proteggere l’access point con un algoritmo crittografico forte (WPA2) e una parola chiave sufficientemente lunga e complessa.

Inoltre, è bene evitare di concedere l’accesso alla WiFi a utenti sconosciuti o che usano dispositivi sui quali non è dato sapere cosa sia installato (altrimenti potrebbero avere visibilità sulle risorse condivise all’interno della rete locale).

Per condividere temporaneamente la propria connettività con altri soggetti, esterni alla propria organizzazione o che non sono membri della famiglia, è bene allestire una o più reti WiFi guest, ove previsto dal produttore del router wireless o dell’access point.

Infine, è opportuno disattivare l’utilizzo del PIN WPS mentre l’impiego del pulsante WPS (comunque disattivabile) non pone generalmente problemi di sicurezza: Pulsante WPS, come funziona e quanto è sicuro.

Rendere sicura la rete dell’ufficio o di casa

Proteggere la WiFi è quindi solamente un aspetto da prendere in considerazione per difendere la disponibilità, riservatezza e integrità dei propri dati.

In pochi tengono in considerazione che le principali minacce alla rete e al contenuto delle workstation arriva proprio da configurazioni errate dei dispositivi in uso.

Alcuni dispositivi del mondo dell’Internet delle Cose (IoT) come videocamere di sorveglianza, sensori, termostati, sistemi di illuminazione intelligenti aprono delle porte sul router per il controllo remoto ma, purtroppo, espongono pubblicamente delle vulnerabilità che potrebbero essere sfruttate da malintenzionati come grimaldello per aggredire l’infrastruttura di rete.

Un caso concreto è quello recentemente denunciato da F-Secure: Vulnerabilità nelle videocamere IP Foscam: F-Secure lancia l’allarme.

Per rendere sicura la rete ci sentiamo di consigliare quanto segue:

1) Proteggere adeguatamente la WiFi come illustrato in precedenza.

2) Disattivare il supporto UPnP (Universal Plug and Play) sul router.

A tal proposito, vedere gli articoli Configurare un router, le cose da fare dopo l’acquisto al paragrafo Il pericolo UPnP (Universal Plug and Play) e Sicurezza router, il pericolo può arrivare anche da UPnP?.

Con l’UPnP abilitato, software e dispositivi installati all’interno della rete locale possono aprire porte in ingresso sul router causando vere e proprie “voragini” in termini di sicurezza se il programma dotato di funzionalità server o il firmware del device presentano delle vulnerabilità.

3) Aggiornare sempre il firmware dei dispositivi IoT che si usano e verificare che non presentino vulnerabilità.

4) Aprire sul router solo le porte TCP/UDP che sono strettamente necessarie.

Se un software o un dispositivo installati in rete locale offrono funzionalità che devono poter essere raggiungibili da remoto, bisognerà aprire sul router la corrispondente porta in ingresso e inoltrare i dati verso l’IP privato corretto.

Essenziale, però, è che il software locale che risponde alle richieste provenienti da remoto (si pensi anche al firmware di una videocamera di sorveglianza) non soffra di problemi di sicurezza.

In caso contrario, un aggressore remoto potrebbe usare il dispositivo come “testa di ponte” per sferrare attacchi estremamente efficaci alla rete locale e arrivare anche a sottrarre dati personali.

Se si avessero dubbi sulla natura di un dispositivo collegato alla rete locale, sempre meglio chiudere le porte sul router piuttosto che lasciarle aperte: vedere Aprire porte sul router e chiuderle quando non più necessario.

Nell’articolo abbiamo anche spiegato come verificare quali porte sono aperte sul router.

5) Usare un collegamento VPN.

Se si avessero dubbi sulla sicurezza del software che fa funzionare un dispositivo IoT o sulla corretta configurazione di un programma dotato di funzionalità server attivato in rete locale, è bene evitare proprio di aprire le porte sul router e, piuttosto, attivare un server VPN che permetta di collegarsi da remoto in modo sicuro.

In questo modo la porta o le porte utilizzate dal componente server installato nella LAN non saranno pubblicamente visibili e risulteranno accessibili solo previa connessione da remoto al server VPN locale.

Una volta collegati alla rete VPN in modalità remota, si potrà accedere ai dispositivi connessi in LAN (comprese videocamere, sensori, sistemi di automazione/sorveglianza/illuminazione,…) come se si fosse fisicamente connessi alla rete locale.

Molti router e switch intelligenti integrano anche funzionalità di server VPN: OpenVPN: come attivare il server VPN sul router.

In questo modo, non sarà necessario mantenere acceso nessun altro dispositivo tranne il router e i dispositivi che debbono essere controllati da remoto.

6) Separare i dispositivi connessi alla rete locale con le VLAN.

Dispositivi che offrono funzionalità evolute come videocamere, telefoni IP, sistemi di monitoraggio e così via non dovrebbero poter avere visibilità sulle workstation collegate alla LAN.

Il nostro consiglio è quindi quello di adoperare uno switch con supporto VLAN per creare due o più reti locali virtuali: VLAN: cosa sono, come usarle e perché.

I dispositivi collegati a una VLAN non potranno così vedere quelli collegati a un’altra VLAN, grazie a una separazione logica che in termini di sicurezza si rivela estremamente efficace.

7) Reverse connection e cloud

Ove possibile, soprattutto nel caso dei dispositivi IoT, si possono usare le eventuali funzionalità integrate che permettono di stabilire reverse connection o comunque accedere da remoto alle caratteristiche del device via cloud.

Una reverse connection (lo avevamo spiegato anni fa: Cos’è e come si effettua una “reverse connection”) consente di superare le limitazioni del firewall locale e di evitare per esempio l’apertura di porte sul router.

In questo caso non è più il server a porsi in ascolto su una porta ma esso provvede a collegarsi a una porta aperta dal client sul sistema remoto.

È un po’ il meccanismo utilizzato dai software di controllo remoto come TeamViewer che infatti permettono di condividere il desktop con utenti remoti senza aprire alcuna porta in locale.

TeamViewer e similari, va detto, compiono un passaggio in più per semplificare le cose: neppure il client deve aprire una porta localmente perché è un server che si frappone tra i due sistemi a fungere da “intermediario” e gestire la connessione.

I dispositivi IoT che non espongono direttamente porte in Rete sono quindi considerabili come più sicuri: il produttore offre un indirizzo web al quale è possibile collegarsi per amministrare il proprio device da remoto.

8) Eseguire un inventario dei dispositivi collegati alla rete locale e controllare le credenziali di accesso che vengono utilizzate.

Per rendere sicura la rete è importante verificare periodicamente quanti e quali dispositivi risultano collegati, sia via WiFi che mediante cavo Ethernet.

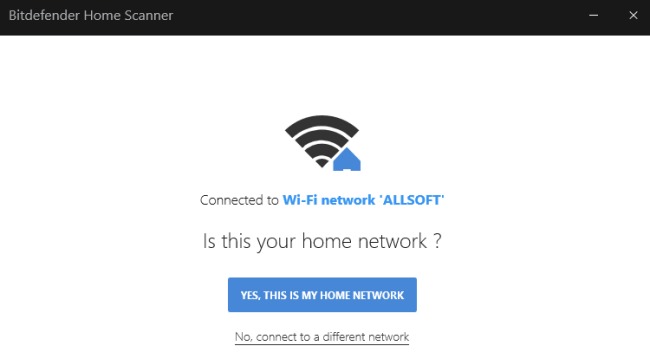

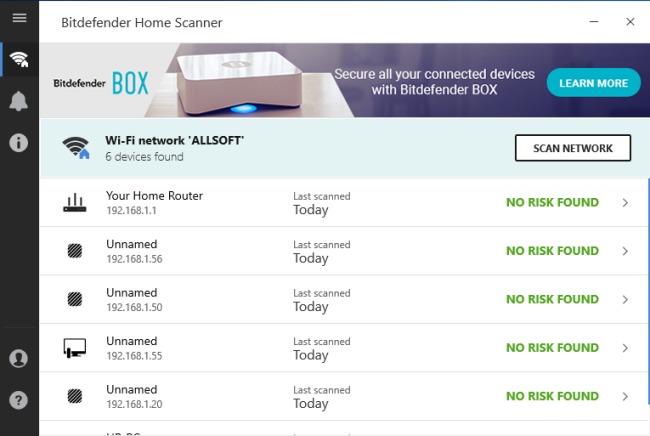

Un’applicazione gratuita come BitDefender Home Scanner aiuta a mappare la rete locale indentificando tutti i dispositivi che la compongono.

Non solo. BitDefender Home Scanner va alla ricerca di eventuali vulnerabilità in seno alla LAN come credenziali deboli, modalità di autenticazione non sicure, presenza di backdoor, utilizzo di software o dispositivi vulnerabili.

Le verifiche di Home Scanner non si limitano al router e ai dispositivi di networking ma anche a qualunque altro device collegato alla rete locale.

Una volta installato Home Scanner (viene richiesta la creazione di un account utente), bisognerà confermare di essere connessi alla propria rete.

Home Scanner comincerà poi la scansione della rete locale alla ricerca di tutti i dispositivi ad essa connessi.

L’indicazione No risk found indica che non è stato rilevato alcun problema di sicurezza sul dispositivo corrispondente mentre Potentially at risk fa presente che alcune problematiche meritano attenzione e intervento.

Cliccando su ciascun dispositivo, si potranno esaminare i consigli di BitDefender per l’eventuale messa in sicurezza dello stesso, oltre a dati tecnici come nome, indirizzo MAC, indirizzo IP e tipologia del device.

A un livello nettamente superiore si pone per esempio F-Secure RADAR, una piattaforma “chiavi in mano” per la scansione e gestione delle vulnerabilità.

Suggeriamo, infine, anche la lettura dell’articolo Configurare un router, le cose da fare dopo l’acquisto.

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-sudo-linux.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/google-chrome-vulnerabilita-mojo.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/motw-windows-salvataggio-pagine-web-pericoloso.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/vunerabilita-bluetooth-cuffie-auricolari.jpg)